یکی از قابلیت های کاربردی VoIP در اکثر سازمان ها، استفاده از صف تماس یا Queue می باشد. استفاده از...

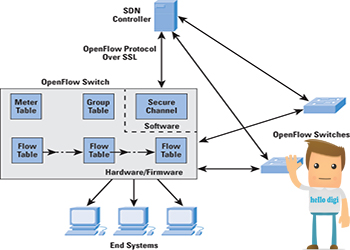

سلام امروز برای شما کاربران گرامی اموزش کانفیگ openflow در میکروتیک اماده...

سلام وخسته نباشید به کاربران معماری شبکه سنتی که در دورههای آموزشی CCNA و CCENT فراگرفتهایم دیگر قدیمی...

سلام گاهی لازم است شما در شبکه خود تغییراتی را بر اساس IP های شهر ها و کشور های مختلف وارد کنید، در این پست...

سلام امروز برای شما فایل نرم افزار splunk قراردادم ویدیو اموزش splunk هم...

سلام خسته نباشید امروز برایتان از بهترین نسخه میکروتیک به دو صورت iso و ova قرار دادم این نسخه دارای License...

باسلام عرض ادب به کاربران گرامی امروز برای شما ios های سیسکو اماده کردم در هر روز سعی می کنم این قسمت را بروز...

سلام وخسته نباشید به کاربران گرامی امروز برای شما فایل نرم افزار ise سیسکو اماده کردم به همراه لایسنس در...

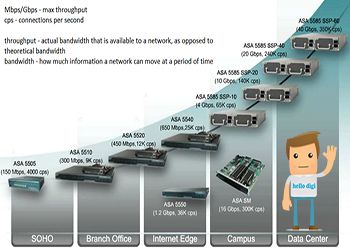

سلام امروز برای شما تمام فایل های asa و asdm سیسکو قرار دادم نسخه های vmware هم گذاشتم و برایتان اموزش معرفی asa...

سلام وعرض ادب و خسته نباشید امروز فایل سری iso xg

سلام امید وارم شاد باشید امروز برایتان فایل Firewall Juniper vSRX مخصوص vmware workstation اماده کرم...