در دنیای امروز، شبکهها و سیستمهای فناوری اطلاعات پیچیدهتر از همیشه هستند و تهدیدات سایبری روزبهروز متنوعتر میشوند. یکی از ابزارهای کلیدی برای مدیریت، تحلیل و محافظت از این سیستمها، لاگها (Logs) هستند. لاگها اطلاعات ثبتشدهای هستند که فعالیتها و رویدادهای سیستم، اپلیکیشن، شبکه یا کاربران را ضبط میکنند.

بهطور ساده، لاگها مثل دفتر خاطرات سیستمها هستند. هر اتفاقی که در شبکه یا سرورها رخ میدهد، از ورود کاربر گرفته تا تغییرات در فایلها، درخواستهای وب یا حتی تلاشهای ناموفق برای دسترسی، در قالب لاگ ثبت میشود. تصور کنید در یک شرکت بزرگ، هر کارمند هر کاری که انجام میدهد یادداشت شود. این یادداشتها به مدیر کمک میکند رفتارها را تحلیل کرده و مشکلات یا خطرات احتمالی را سریعتر شناسایی کند.

به عنوان مثال:

✔️ وقتی یک کاربر وارد سیستم میشود، لاگ ورود (Login Log) زمان و مکان ورود او را ثبت میکند.

✔️ اگر کسی سعی کند با رمز عبور اشتباه وارد شود، لاگ امنیتی (Security Log) این تلاشها را ضبط میکند و هشدار میدهد.

✔️ سرورها و اپلیکیشنها لاگ عملکردی (Application/Performance Log) دارند که نشان میدهد چه سرویسهایی اجرا شده، چه خطاهایی رخ داده و چه منابعی استفاده شدهاند.

با استفاده حرفهای از این لاگها، میتوان نهتنها مشکلات و حملات سایبری را شناسایی کرد، بلکه عملکرد سیستم را بهینهسازی و تصمیمگیریهای مدیریتی و امنیتی را هوشمندانهتر انجام داد.

در این مقاله از سلام دیجی، با انواع لاگها، کاربرد آنها و نحوه استفاده حرفهای از آنها آشنا میشویم.

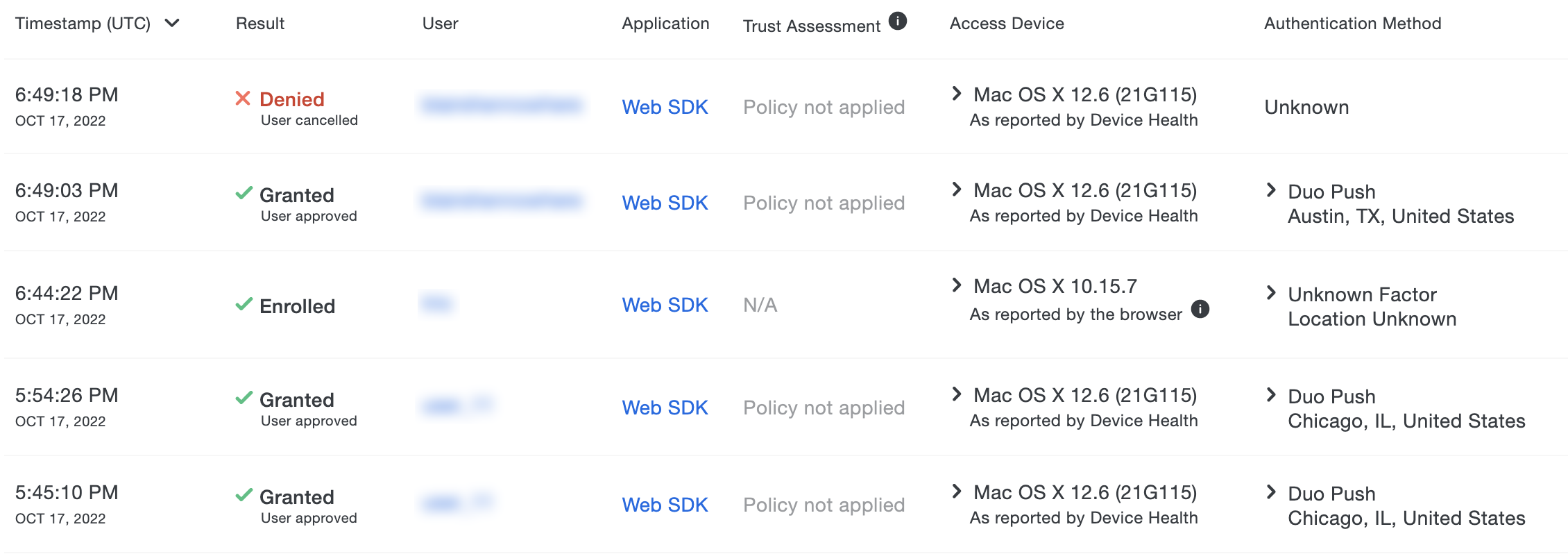

1. لاگ Authentication (احراز هویت)

کاربرد:

لاگهای Authentication شامل اطلاعات ورود و خروج کاربران، تلاشهای ناموفق برای ورود، تغییر رمز عبور و قفل شدن حسابها هستند.

کمک به امنیت و مانیتورینگ:

✔️ شناسایی تلاشهای غیرمجاز برای دسترسی به سیستم

✔️ تحلیل رفتار کاربران و تشخیص الگوهای مشکوک

✔️ بررسی نقاط ضعف سیاستهای رمز عبور

نمونهها:

Windows Security Event ID 4625 (failed logon)

Linux /var/log/auth.log

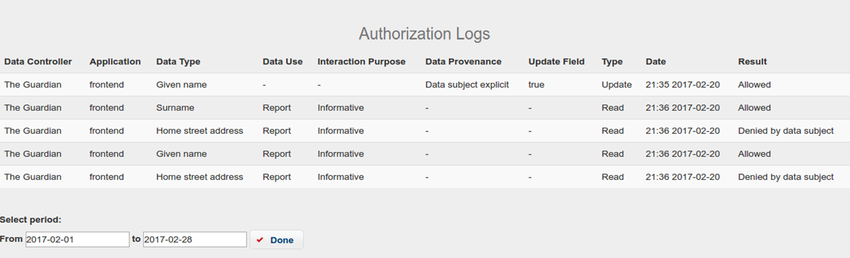

2.لاگ Authorization (سطح دسترسی و نقشها)

کاربرد:

این لاگها تغییرات سطح دسترسی کاربران، تخصیص نقشها و مجوزهای جدید را ثبت میکنند.

کمک به امنیت و مانیتورینگ:

✔️ جلوگیری از افزایش دسترسی غیرمجاز (Privilege Escalation)

✔️ ردیابی تغییرات مهم در سیاستهای دسترسی

✔️ مطابقت با استانداردهای امنیتی و ممیزی

3.لاگ System (سیستم)

کاربرد:

لاگهای سیستم رویدادهای حیاتی سیستم عامل، سرویسها، خطاهای هسته و وضعیت سختافزار را ضبط میکنند.

کمک به امنیت و مانیتورینگ:

✔️ تشخیص مشکلات عملکردی و قطعی سیستم

✔️ شناسایی حملات مرتبط با Kernel و آسیبپذیریها

✔️ بررسی صحت سرویسها و عملکرد نرمافزارهای حیاتی

نمونهها:

Windows Event Viewer → System

Linux → /var/log/syslog

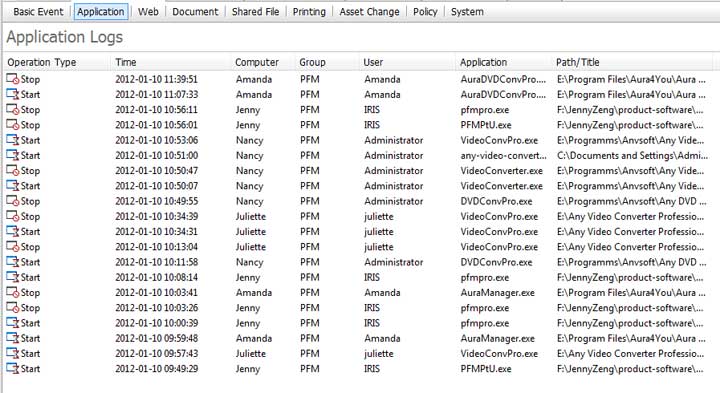

4. لاگ Application (اپلیکیشن)

کاربرد:

این لاگها شامل فعالیتها، خطاها، و رفتار اپلیکیشنها هستند.

کمک به امنیت و مانیتورینگ:

✔️ تحلیل خطاها و باگهای اپلیکیشن

✔️ شناسایی رفتارهای مشکوک در اپلیکیشنهای حساس

✔️ مانیتورینگ عملکرد سرویسهای نرمافزاری

نمونهها:

Web Server Logs (Apache, Nginx)

Application Event Logs در Windows

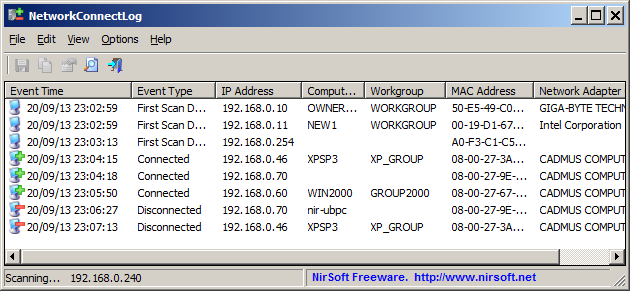

5. لاگ Network (شبکه)

کاربرد:

لاگهای شبکه شامل جریانهای ترافیکی، اتصالها، بستههای ارسال و دریافت شده و وضعیت تجهیزات شبکه هستند.

کمک به امنیت و مانیتورینگ:

✔️ تشخیص نفوذ و حملات شبکه (IDS/IPS)

✔️ تحلیل الگوهای ترافیکی و شناسایی ناهنجاریها

✔️ مانیتورینگ پهنای باند و سلامت شبکه

نمونهها:

NetFlow, sFlow, IPFIX

Router & Switch Logs

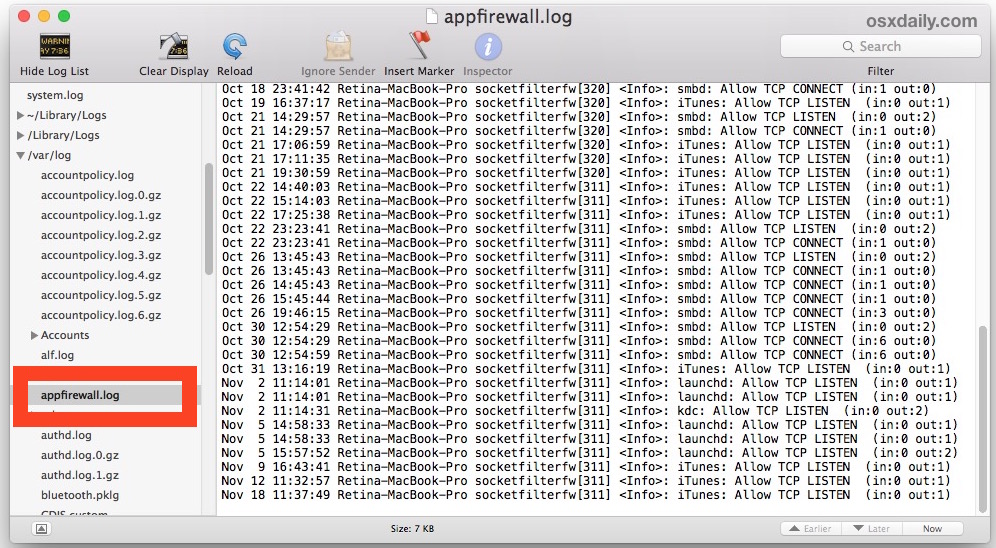

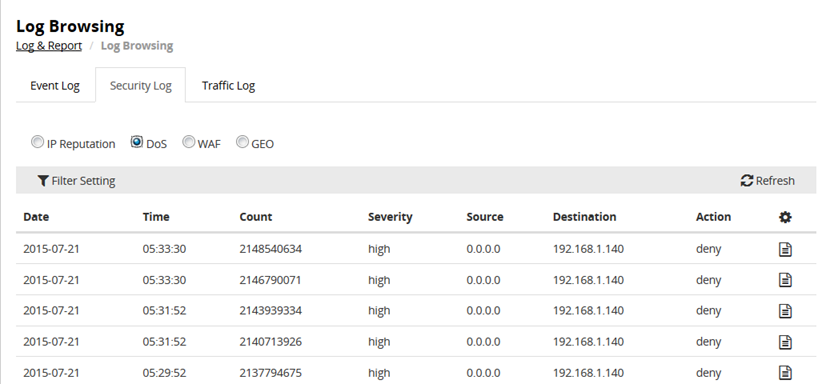

6. لاگ Firewall (دیوار آتش)

کاربرد:

لاگهای فایروال تمام ترافیک عبوری از شبکه، مجاز و مسدود شده را ثبت میکنند.

کمک به امنیت و مانیتورینگ:

✔️ تشخیص تلاشهای نفوذ به شبکه

✔️ تحلیل حملات Denial of Service (DoS)

✔️ بررسی صحت سیاستهای فایروال

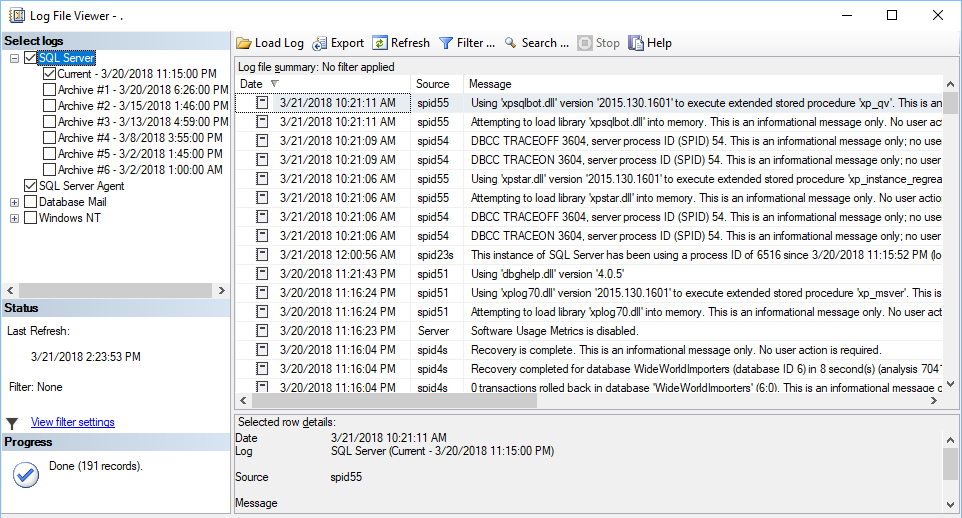

7. لاگ Database (دیتابیس)

کاربرد:

این لاگها تراکنشها، تغییرات دادهها و خطاهای پایگاه داده را ثبت میکنند.

کمک به امنیت و مانیتورینگ:

✔️ شناسایی تغییرات غیرمجاز در دادهها

✔️ تحلیل عملکرد و بهینهسازی کوئریها

✔️ ردیابی حملات SQL Injection

نمونهها:

MySQL General/Slow Query Logs

SQL Server Audit Logs

8.لاگ Security (امنیت)

کاربرد:

لاگهای امنیتی شامل هشدارهای IDS/IPS، آنتیویروس، آنتیمالویر و رویدادهای مرتبط با تهدیدات هستند.

کمک به امنیت و مانیتورینگ:

✔️ شناسایی حملات فعال و تهدیدات مخفی

✔️ تحلیل حملات پیشرفته و Persistent Threats

✔️ همکاری با SOC برای واکنش سریع به حادثه

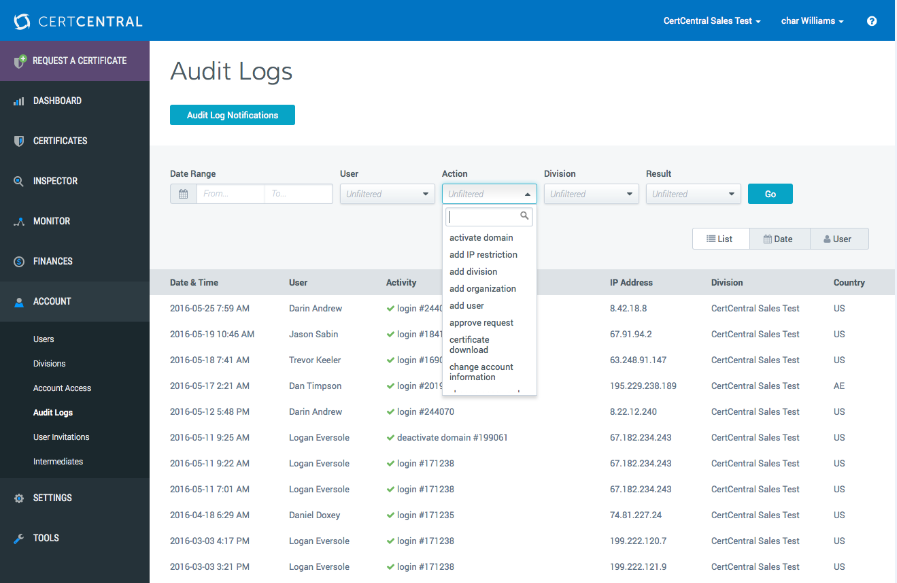

9. لاگ Audit (ممیزی)

کاربرد:

لاگهای Audit برای ثبت رویدادهای مهم امنیتی، قانونی و انطباقی استفاده میشوند.

کمک به امنیت و مانیتورینگ:

✔️ رعایت قوانین و استانداردهای امنیتی (مثل ISO 27001, PCI-DSS)

✔️ فراهم کردن شواهد برای ممیزیها و گزارشها

✔️ بررسی تغییرات حیاتی در سیستم و اپلیکیشنها

در ادامه یک جدول جامع و کاربردی از انواع لاگها آماده نموده ایم که هم شامل نوع لاگ، هم کاربرد، هم مثالهای واقعی و هم سطح اهمیت برای تیمهای SOC و شبکه است:

|

نوع لاگ |

کاربرد اصلی |

مثالهای واقعی |

اهمیت برای SOC / Network Admin |

|

Authentication |

ورود و خروج کاربران، تلاشهای ناموفق |

Windows Event ID 4625, Linux /var/log/auth.log |

🔹 بسیار مهم – تشخیص دسترسی غیرمجاز |

|

Authorization |

تغییر سطح دسترسی و نقشها |

Active Directory Role Changes, Linux sudo logs |

🔹 مهم – جلوگیری از Privilege Escalation |

|

System |

رویدادهای سیستم، خطاهای هسته، وضعیت سرویسها |

Windows System Logs, Linux /var/log/syslog |

🔹 مهم – مانیتورینگ سلامت سیستم |

|

Application |

رفتار و خطاهای اپلیکیشنها |

Apache/Nginx Logs, Application Event Logs |

🔹 مهم – تحلیل خطا و عملکرد اپلیکیشن |

|

Network |

جریان ترافیک، اتصالها، وضعیت تجهیزات شبکه |

NetFlow, sFlow, Router/Switch Logs |

🔹 بسیار مهم – شناسایی تهدیدات و الگوهای ترافیکی |

|

Firewall |

ترافیک مجاز و مسدود شده |

Cisco ASA, Palo Alto Firewall Logs |

🔹 بسیار مهم – کنترل دسترسی و تشخیص نفوذ |

|

Database |

تراکنشها و تغییرات دیتابیس |

MySQL General/Slow Query, SQL Server Audit Logs |

🔹 مهم – حفظ امنیت و یکپارچگی دادهها |

|

Security |

رویدادهای امنیتی، IDS/IPS، آنتیویروس |

Snort/Suricata Alerts, Antivirus Logs |

🔹 بسیار مهم – تشخیص حملات و تهدیدات پیشرفته |

|

Audit |

رویدادهای مهم برای ممیزی و انطباق |

PCI-DSS Logs, ISO 27001 Audit Trails |

🔹 مهم – رعایت استانداردها و ارائه شواهد قانونی |

💡 نکات کلیدی برای استفاده از جدول:

- همیشه لاگها را در سیستمهای SIEM متمرکز کنید تا تحلیل و correlation آسان شود.

- برای هر لاگ، سطح اهمیت را در نظر بگیرید و منابع حیاتی را اولویتبندی کنید.

- ترکیب لاگها از چند منبع (مثل Authentication + Network + Firewall) برای تشخیص دقیق حملات حیاتی است.

🔑 اهمیت شناخت و استفاده از لاگها

تحلیل تهدیدات (Threat Analysis):

با بررسی لاگها میتوان حملات فعال و مخفی را شناسایی کرد.

ریشهیابی حملات (Root Cause Analysis) :

هر حادثهای میتواند از طریق لاگها به منبع و علت اصلی آن ردیابی شود.

تشخیص نفوذ (Intrusion Detection) :

لاگها پایه اصلی سیستمهای تشخیص نفوذ و SIEM هستند.

مانیتورینگ سلامت سیستم (Health Monitoring) :

با تحلیل لاگها، عملکرد سیستم، اپلیکیشنها و شبکه به صورت مداوم پایش میشود.

ملاک تصمیمگیری:

هرچه شناخت و تفسیر لاگها دقیقتر باشد، تصمیمات امنیتی و مدیریتی بهتر و سریعتر اتخاذ میشوند.

📌 جمعبندی

شناخت انواع لاگها و کاربرد هرکدام برای هر متخصص شبکه، تحلیلگر SOC و مهندس امنیت حیاتی است. لاگها نه تنها ابزار تشخیص تهدید هستند، بلکه ستون فقرات مدیریت امنیت، بهینهسازی عملکرد سیستم و رعایت انطباق قانونی محسوب میشوند.

در نتیجه، تسلط بر لاگها و نحوه تحلیل آنها یک مهارت غیرقابل جایگزین برای حرفهایهای امنیت سایبری و شبکه است.