در روزهایی که دسترسی به اینترنت بینالملل محدود یا بهطور کامل قطع بود، بسیاری از سازمانها ناخواسته وارد یک حالت انفعال امنیتی شدند؛ گویی با قطع ارتباط، تهدید هم متوقف میشود. اما واقعیت دنیای سایبری دقیقاً برعکس است.

در همین بازه، بهروزرسانیهای امنیتی حیاتی برای سیستمعاملها، فایروالها و زیرساختهای هویتی منتشر شد. آپدیتهایی که برخی از آنها مربوط به آسیبپذیریهای در حال بهرهبرداری(Exploited in the Wild) بودند. این یعنی حتی بدون اینترنت، شبکههایی که Patch نشدهاند میتوانند از طریق دسترسیهای قبلی، تجهیزات آلوده، VPN یا حرکت جانبی داخلی مورد سوءاستفاده قرار بگیرند.

قطع اینترنت شاید ارتباط مهاجم را سختتر کند، اما آسیبپذیری Patch نشده دقیقاً همان دری است که منتظر باز شدن اینترنت است.

در این مقاله از سلام دیجی، مهمترین آسیبپذیریهای منتشرشده در این بازه را بررسی میکنیم. از Windows و Endpoint گرفته تا Cisco، Fortinet، ISE و Kerio . با تمرکز بر اینکه:

✔ کدام ضعفها فوراً نیاز به واکنش دارند

✔ کدام سناریوها حتی بدون اینترنت هم خطرناکاند

✔ و چرا تأخیر در Patch Management میتواند هزینهای بسیار سنگین داشته باشد

در واقع روی آنهایی تمرکز میکنیم که:

Exploit ✔ دارند

PoC ✔ عمومی دارند

یا در محیط واقعی سازمانها impact بالا ایجاد میکنند.

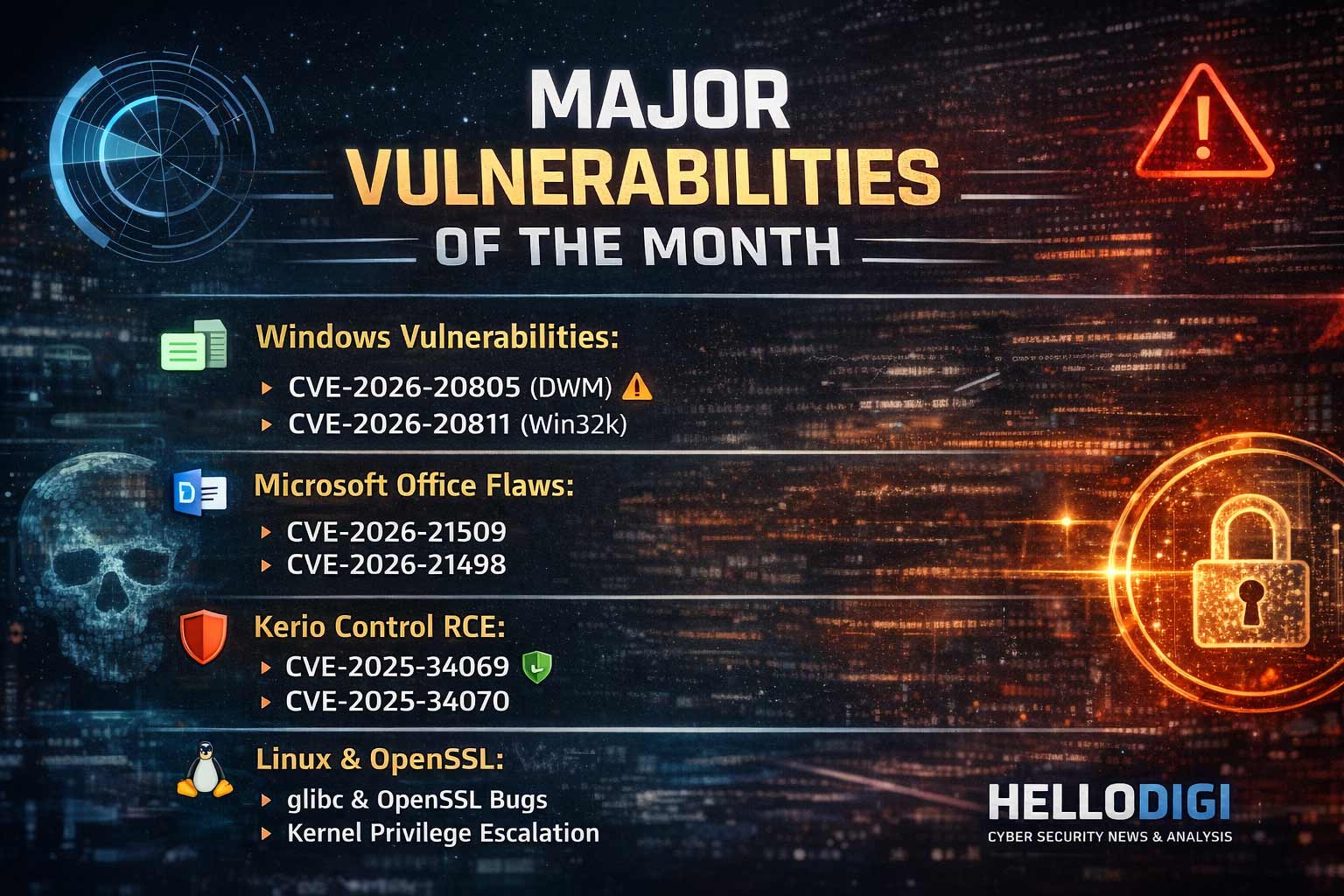

🔥 آسیب پذیری هایWindows

در Patch Tuesday ژانویه ۲۰۲۶، مایکروسافت بیش از ۱۱۰ آسیبپذیری را برای Windows و مؤلفههای وابسته رفع کرد. بخش قابلتوجهی از اینها Elevation of Privilege (EoP) هستند که مهاجم را از سطح کاربر معمولی به SYSTEM میبرند بدون اینکه نیاز به exploit شبکهای باشد. اینها در فضای post-exploitation بسیار خطرناکاند.

🔴 Zero-day و EoPهای برجسته

🔸 CVE-2026-20805 — Desktop Window Manager (DWM)

این ضعف بهعنوان Zero-day فعال در حال بهرهبرداری در دنیای واقعی گزارش شده است. مهاجم محلی با دسترسی پایین میتواند اطلاعات حساس در حافظه را افشا کند، که میتواند حملات سلسلهای دیگر را تسهیل کند.

🔹 Elevation of Privilegeهای مهم

در کنار اطلاعاتافشایی، Patch Tuesday ژانویه شامل چندین EoP مهم بود که میتوانند مهاجم محلی را به SYSTEM ارتقا دهند:

- CVE-2026-20811 — Win32k Elevation of Privilege

ضعف در هسته Win32k که میتواند برای افزایش دسترسی به SYSTEM مورد سوءاستفاده قرار گیرد. ( - CVE-2026-20842 — Microsoft DWM Core Library Elevation of Privilege

آسیبپذیری در کتابخانهی اصلی DWM که میتواند سطح دسترسی را ارتقا دهد. - CVE-2026-20809 — Windows Kernel Memory Elevation of Privilege

ضعف در مدیریت حافظه هسته ویندوز که باعث افزایش امتیازات کاربر میشود. - CVE-2026-20810 — WinSock Ancillary Function Driver EoP

نقص در راننده WinSock که میتواند مهاجم محلی را به SYSTEM برساند. - CVE-2026-20871 — Desktop Window Manager Elevation of Privilege

ضعف دوم در بخش DWM که اجازه افزایش امتیاز میدهد (گرچه تاکنون exploit در wild گزارش نشده، اما احتمال سوءاستفاده بالاست).

🔹 سایر ضعفهای مرتبط:

بخشی از دیگر EoPهای ثبتشده در این آپدیتها عبارتند از:

✔ CVE-2026-20815 – Capability Access Management Service EoP

✔ CVE-2026-20816 – Windows Installer EoP

✔ CVE-2026-20817 – Windows Error Reporting Service EoP

✔ CVE-2026-20820 – Common Log File System Driver EoP

✔ CVE-2026-20918 / 20919 / 20920 – مجموعهای از ضعفها در Management Services، SMB و Win32k که سطح دسترسی را بالا میبرند.

🔍 مشکل اصلی چیست؟

این ضعفها زمانی خطرناک میشوند که مهاجم نفوذ اولیه را قبلاً انجام داده باشد، مثلاً از طریق:

✔ فیشینگ

credential reuse ✔

exploit ✔اولیه با موفقیت

در این حالتها، اگر تنها به Firewall یا EDR شبکه بسنده شود و Endpoint های Windows بدون محافظت و hardening کامل باشند:

✔️ مهاجم میتواند خیلی سریع SYSTEM بگیرد ✔️ EDR را دور بزند ✔️ Persistence و later-stage attack راه بیندازد.

بهعبارتی:

EDR در مرحله post-exploit کافی نیست اگر حملات افزایشامتیاز را بتواند تشخیص ندهد یا مسدود نکند.

Microsoft Office | هنوز هم نقطه ورود کلاسیک

با وجود تمام آموزشها، EDRها و Secure Email Gatewayها، Microsoft Office همچنان یکی از موفقترین Initial Access Vector ها در حملات واقعی است. بهخصوص وقتی پای Bypass کردن Protected View وسط باشد.

🟠 سوءاستفاده از Protected View و Preview Mechanism

در ماه گذشته، مایکروسافت چندین آسیبپذیری مهم را در زنجیره پردازش اسناد Office برطرف کرد که مستقیماً به مکانیزمهای زیر مربوط بودند:

preview handler

OLE Object Rendering

Smart / Rich Document Parsing

این ضعفها اجازه میدادند مهاجم بدون استفاده از Macro، بدون نیاز به Enable Content و حتی گاهی فقط با Preview فایل کد مخرب خود را اجرا کند.

🔴 CVEهای شاخص

🔸 CVE-2026-21509 — Microsoft Office Spoofing / Execution Bypass

این آسیبپذیری به مهاجم اجازه میدهد از طریق ساختار خاص سند Office،مکانیزمهای حفاظتی Office (از جمله Protected View) را دور بزند و کد مخرب را در زمینه کاربر اجرا کند.

📌 نکته مهم:

این CVE بهصورت خاص برای حملات فیشینگ هدفمند بسیار مناسب است، چون رفتار غیرعادی واضحی برای کاربر ایجاد نمیکند.

🔸 CVE-2026-21498 — OLE Object Handling Vulnerability

ضعف در پردازش OLE Objectها که میتواند باعث اجرای کد یا بارگذاری payload ثانویه در زمان باز شدن یا preview سند شود.

این دسته از ضعفها معمولاً قبل از فعالشدن Macro و خارج از دید بسیاری از EDRها اتفاق میافتند.

🔍 مشکل اصلی کجاست؟

بخش بزرگی از کنترلهای امنیتی سازمانها روی این فرض بنا شدهاند که تا وقتی Macro فعال نشود، خطر جدی وجود ندارد.

اما این آسیبپذیریها نشان دادند که:

- Macro دیگر شرط لازم نیست

- Enable Content دیگر نقطه تصمیم کاربر نیست

- Preview Pane خودش میتواند attack surface باشد.

🎯 Attack Pattern رایج (مشاهدهشده در حملات واقعی)

- ارسال ایمیل فیشینگ (اغلب با مضمون مالی، HR یا فایل اسکنشده)

- پیوست Word یا Excel با ساختار دستکاریشده

- اجرای payload در context کاربر

- Credential Dump (LSASS، Browser Credentials، Tokenها)

- Lateral Movement در شبکه (SMB / RDP / Kerberos abuse)

📌 این سناریو دقیقاً همان جایی است که Firewall هیچ کمکی نمیکند و EDR اگر فقط Signature-محور باشد، جا میماند.

⚠️ چرا این بخش خطرناک است؟

Office ✔ تقریباً در همه سازمانها وجود دارد

✔ کاربر «انتظار» باز شدن فایل را دارد

✔ لاگ پیشفرض Office برای SOC کافی نیست

Initial Access ✔ بسیار کمهزینه و کمریسک است

به همین دلیلOffice هنوز هم محبوبترین در ورودی مهاجمان به شبکههای Enterprise است.

📌 جمعبندی عملی

✔️ Patch فوری Office و Office Components

✔️ غیرفعالسازی Preview Pane در محیطهای حساس

✔️ Monitor کردن Child Processهای Office

✔️ لاگبرداری و همبستگی رفتار Office → PowerShell / cmd / rundll32

✔️ آموزش کاربران جایگزین Patchنیست.

Cisco | وقتی Network Device هدف مستقیم است

🔥 Cisco ISE

آسیبپذیریهای اخیر در ISE فقط «فنی» نیستند. تاثیرات آن ها عبارتند از:

- افشای اطلاعات احراز هویت

- دستکاری Policy

- دور زدن NAC

📌 اگر ISE شما:

- Domain-joined است

- لاگ کامل ندارد

- MFA برای Admin فعال نیست ریسک بالا است.

🔥 Cisco IOS / NX-OS

در برخی نسخهها:

✔ ضعف در SNMP

✔ ضعف در Web UI

✔ ضعف در API

این یعنی مهاجم میتواند اطلاعات شبکه را dump کند یا در سناریوهای خاص RCE بگیرد.

Fortinet | تکرار سناریوی همیشگی

Fortinet همچنان یکی از بیشترین CVEهای exploited-in-the-wild را دارد.

⚠️ الگوی خطرناک:

- SSL-VPN

- SSO

- Web-based Management

اما مشکل فقط CVE نیست!

misconfiguration + CVE = disaster

📌 واقعیت تلخ:

خیلی از حملات موفق Fortinet، روی دستگاههایی بوده که Patch شده بودند اما تنظیمات اشتباه داشتند.

Kerio Control | فایروالهای SMB، هدف خاموش ولی خطرناک

Kerio Control معمولاً در سازمانهای کوچک و متوسط (SMB) استفاده میشود. جایی که اغلب SOC وجود ندارد،SIEM پیادهسازی نشده و Patch Management بهصورت دستی و نامنظم انجام میشود و دقیقاً به همین دلیل، این فایروالها به یک هدف کمریسک و پرارزش برای مهاجمان تبدیل شدهاند.

🔴 آسیبپذیریهای RCE و Auth Bypass

برخلاف تصور رایج، ضعفهای Kerio قدیمی و تمامشده نیستند. چند مورد از آسیبپذیریهای سالهای اخیر هنوز exploit میشوند، هنوز در Shodan دیده میشوند و هنوز Patch نشدهاند.

🔥 CVE-2025-34069 — Authentication Bypass (Critical)

این آسیبپذیری به مهاجم اجازه میدهد بدون احراز هویت معتبر به رابط مدیریتی Kerio Control دسترسی پیدا کند

📌 مشکل کجاست؟

✔ دسترسی مدیریتی به فایروال

✔ تغییر Ruleها

✔ باز کردن مسیر برای نفوذ داخلی

✔ آمادهسازی RCE یا Pivot به شبکه داخلی

🔥 CVE-2025-34070 — Remote Code Execution (RCE)

در ادامه زنجیره حمله، این CVE امکان اجرای کد از راه دور با سطح دسترسی بالا روی خود فایروال را فراهم میکند.

📌 ترکیب خطرناک:

Auth Bypass + RCE = Compromise کامل Perimeter

🔥 CVE-2024-52875 — HTTP Response Splitting / RCE Vector

این آسیبپذیری در نسخههای خاص Kerio Control ناشی از پردازش ناایمن ورودی HTTPو قابل استفاده برای حملات پیشرفتهتر میتواند منجر به:

✔ دستکاری پاسخها

✔ تزریق payload

✔ و در سناریوهای خاص، اجرای کد شود.

🔍 چرا این CVEها هنوز خطرناکاند؟

چون در عمل Kerio اغلب مستقیم روی اینترنت قرار دارد، لاگبرداری محدودی دارد، کمتر مانیتور میشود و ماهها یا حتی سالها Patch نمیشود. به همین دلیل:

✔ هنوز IPهای آسیبپذیر Kerio Control در Shodan / Censys دیده میشوند

Exploit ✔ ها همچنان کاربردی هستند

✔ و مهاجمان SMBها را هدف آسان میدانند

⚠️ الگوی حمله رایج (Observed in the Wild)

- شناسایی Kerio Control آسیبپذیر (Shodan)

- سوءاستفاده از Auth Bypass

- اجرای RCE روی فایروال

- تغییر Rule یا فعالسازی Port Forward

- Pivot به شبکه داخلی

- دسترسی به AD / File Server / Backup

نکته مهم:در بسیاری از این سناریوها هیچ هشدار امنیتی تولید نمیشود.

📌 جمعبندی

SMBها معمولاً آخرین جایی هستند که Patch میشوند و اولین جایی که هک میشوند.

اگر Kerio Control Patch نشده، روی اینترنت است و لاگ آن جایی تحلیل نمیشود فایروال شما نهتنها محافظ نیست بلکه نقطه ورود مهاجم است.

Linux و Open-Source | وقتی زنجیره تأمین زیر ضرب است

در بسیاری از سازمانهای ایرانی، Linux و ابزارهای Open-Source ستون فقرات زیرساخت هستند. از سرورهای داخلی و دیتابیسها گرفته تا VPN، SIEM، Reverse Proxy و حتی تجهیزات امنیتی.

اما مشکل اینجاست که در ماههای اخیر، چند ضعف مهم در لایههای پایهای این اکوسیستم شناسایی شده که شاید بهتنهایی Exploit مستقیم نداشته باشند، ولی دقیقاً همان چیزی هستند که حمله را “ممکن” میکنند.

🧩مؤلفههای درگیر

آسیبپذیریهای اخیر عمدتاً در این لایهها دیده شدهاند:

- OpenSSL

(پردازش Certificate، TLS Handshake، PKCS) - glibc

(مدیریت حافظه، name resolution، environment handling) - Linux Kernel

(memory handling، privilege boundary، sandbox escape)

📌 اینها ابزار نیستند اینها پایه ابزارها هستند.

🔍 چرا این موارد برای ایران جدیتر است؟

در بسیاری از سازمانهای داخل ایران آپدیتها به دلیل قطع اینترنت، تحریم، وابستگی به Mirror داخلی با تأخیر زیاد اعمال میشوند. سرورها سالها بدون reboot کار میکنند،Kernelقدیمی دارند. ابزارها از سورس کامپایل شدهاند یا نسخههای دستکاریشده دارند. در چنین شرایطی حتی یک ضعف «Low/Medium» در OpenSSL یا glibc

میتواند کل زنجیره امنیت را تضعیف کند.

⚠️ چرا این آسیبپذیریها مستقیم exploit نمیشوند؟

چون معمولاً به دسترسی اولیه نیاز دارند یا به ترکیب با یک ضعف دیگر اما دقیقاً همینجاست که خطر شکل میگیرد 👇

🧨 سناریوی واقعی

مهاجم از طریق:Kerio /Fortinet یا Credential قبلی وارد شبکه میشود. به یک Linux Server دسترسی محدود میگیرد. با سوءاستفاده از ضعف memory handling در glibc یا ضعف sandbox در Kernel دسترسی خود را افزایش میدهد.

ابزارهای امنیتی رفتار را «عادی» میبینند چون exploit مستقیم نیست. مهاجم Pivotمیکند، لاگها را دستکاری میکند، Persistence ایجاد میکند بدون نیاز به اینترنت خارجی.

🧠 واقعیت تلخ

در بسیاری از شبکههای ایرانی Linux امن فرض میشود، Open-Sourceبیخطر فرض میشود و Patch Kernelبه تعویق میافتد. درحالیکه:

حملههای جدی دقیقاً از همین فرضهای اشتباه استفاده میکنند.

📌 جمعبندی کاربردی

✔️ Kernel و glibc باید Patch شوند، حتی اگر سرویس حیاتی است

✔️ OpenSSL قدیمی امن نیست.

✔️ Mirror داخلی باید معتبر و بهروز باشد

✔️ سرور بدون reboot برابر است با ریسک پنهان

✔️ امنیت Open-Source یعنی مدیریت نسخه، نه اعتماد کورکورانه

جمعبندی نهایی و هشدار جدی برای سازمانهای ایرانی

در شرایطی که دسترسی به اینترنت ناپایدار است، تحریمها مسیر بهروزرسانی را دشوار کردهاند و بسیاری از زیرساختها ماهها بدون Patch باقی میمانند، واقعیت این است که سازمانهای ایرانی بیش از هر زمان دیگری در معرض خطر هستند.

آسیبپذیریهایی که در این مقاله بررسی شد، منتظر «اینترنت پایدار» نمیمانند. آنها از:

✔ دسترسیهای قبلی

✔ تجهیزات Patchنشده

✔ سرویسهای داخلی

✔ و اعتماد بیشازحد به فایروال و EDR استفاده میکنند و دقیقاً در همین فضاست که حمله شکل میگیرد.

اگر امروز Windows، Office، Linux، Firewall و تجهیزات هویتی شما Patch نشدهاند، لاگها بهصورت متمرکز تحلیل نمیشوند و واکنش امنیتی به تأخیر افتاده است فردا مسئله «اگر حمله شود» نیست، مسئله این است که کِی و از کجا متوجه میشوید که حمله انجام شده است.

در بسیاری از رخدادهای واقعی، سازمانها زمانی متوجه نفوذ شدهاند که دادهها دستکاری شده، دسترسیها تغییر کرده یا سرویس حیاتی از کار افتاده است

Patch نکردن، یک ریسک نیست. یک تصمیم فعال برای پذیرفتن نفوذ است. این مقاله یک هشدار بود. اقدام نکردن بعد از این هشدار، دیگر بهانهای ندارد!