EDR یکی از مهمترین اجزای دفاع سایبری در معماری امنیت مدرن است. با این حال، تصور «دید کامل» یک خطای استراتژیک محسوب میشود. هیچ راهکار EDR دارای Visibility مطلق نیست و مهاجمان پیشرفته دقیقاً از نقاط کور این ابزارها سوءاستفاده میکنند. شناخت این محدودیتها برای کارشناسان شبکه، تحلیلگران SOC و مدیران امنیت حیاتی است.

🛡️ EDR چیست؟ (Endpoint Detection & Response)

EDR یا Endpoint Detection & Response یک راهکار امنیتی پیشرفته است که با جمعآوری، پایش و تحلیل مداوم دادههای رفتاری از Endpointها امکان تشخیص، تحلیل و پاسخ به تهدیدات را فراهم میکند.

برخلاف آنتیویروسهای سنتی، EDR بر پایهی:

✔️ تحلیل رفتاری (Behavioral Analysis)

✔️ پایش فعالیت Processها

✔️ مانیتورینگ Memory

✔️ مشاهده ارتباطات شبکه

Detection ✔️ مبتنی بر TTPها عمل میکند.

بسیاری از موتورهای Detection از چارچوبهایی مانند MITRE ATT&CK برای مدلسازی رفتار مهاجم استفاده میکنند.

هدف اصلی EDRکشف حملات پیشرفته، شناسایی رفتار غیرعادی و توانمندسازی تیم پاسخ به حادثه (Incident Response)

🎯 EDR چه زمانی کور میشود؟

هیچ EDRای دید مطلق ندارد. این ابزار زمانی بخشی یا تمام کارایی خود را از دست میدهد که Visibility یا Detection Accuracy مختل شود.

🔻 1 . Telemetry ناقص یا دستکاریشده

EDR برای تحلیل وابسته به داده است. در صورت عدم جمعآوری رویدادها، فیلتر شدن Eventها و دستکاری Telemetry سیستم تحلیل با تصویر ناقص تصمیمگیری میکند.

نمونههای رایج:

✔غیرفعال بودن Sysmon یا Logging

Drop ✔شدن Eventها

Kernel Tampering ✔

API Unhooking ✔

📌 نتیجه: رفتار مخرب رخ میدهد اما شواهد کافی ثبت نمیشود.

🔻 2 . اختلال یا غیرفعال شدن Sensor / Agent

Agent مؤلفه حیاتی EDR است. اگر Sensor :

Crash ✔ کند

Kill ✔ شود

Service Stop ✔ شود

ارتباطش با سرور قطع شود

EDR دید خود را از دست میدهد.

📌 نتیجه: Endpoint آلوده است ولی سیستم هشدار مؤثر تولید نمیکند.

🔻 3 . زمانی که رفتار مخرب مشروع به نظر برسد

حملات مدرن اغلب از ابزارهای قانونی سیستم استفاده میکنند:

✔LOLBins / Living-off-the-Land Binaries

سوءاستفاده از ابزارهای مدیریتی

📌 چالش: تشخیص Intent مخرب از Activity قانونی

🔻 4 . زمانی که حمله خارج از دید Endpoint رخ دهد

برخی مراحل حمله در لایههای دیگر اتفاق میافتد:

Network ✔

Identity ✔

Cloud ✔

Email Gateway ✔

📌 نتیجه: EDR تنها بخشی از زنجیره حمله را مشاهده میکند.

🔻 5 . Timing & Sleep Evasion

بدافزار با تکنیکهایی مانند:

Sleep ✔طولانی

Execution Delay ✔

Trigger ✔مبتنی بر تعامل کاربر

تحلیل رفتاری را دور میزند.

🔻 6 . وابستگی بیشازحد به Signature یا Rule

Detection محافظهکارانه یا صرفاً IoC محور میتواند باعث عبور حملات جدید شود.

📌 جمعبندی این بخشEDR زمانی دچار Blind Spot میشود که: ✔️ داده کافی در اختیار ندارد Sensor ✔️سالم نیست ✔️ رفتار مخرب طبیعی جلوه میکند ✔️ حمله خارج از محدوده دید رخ میدهد. |

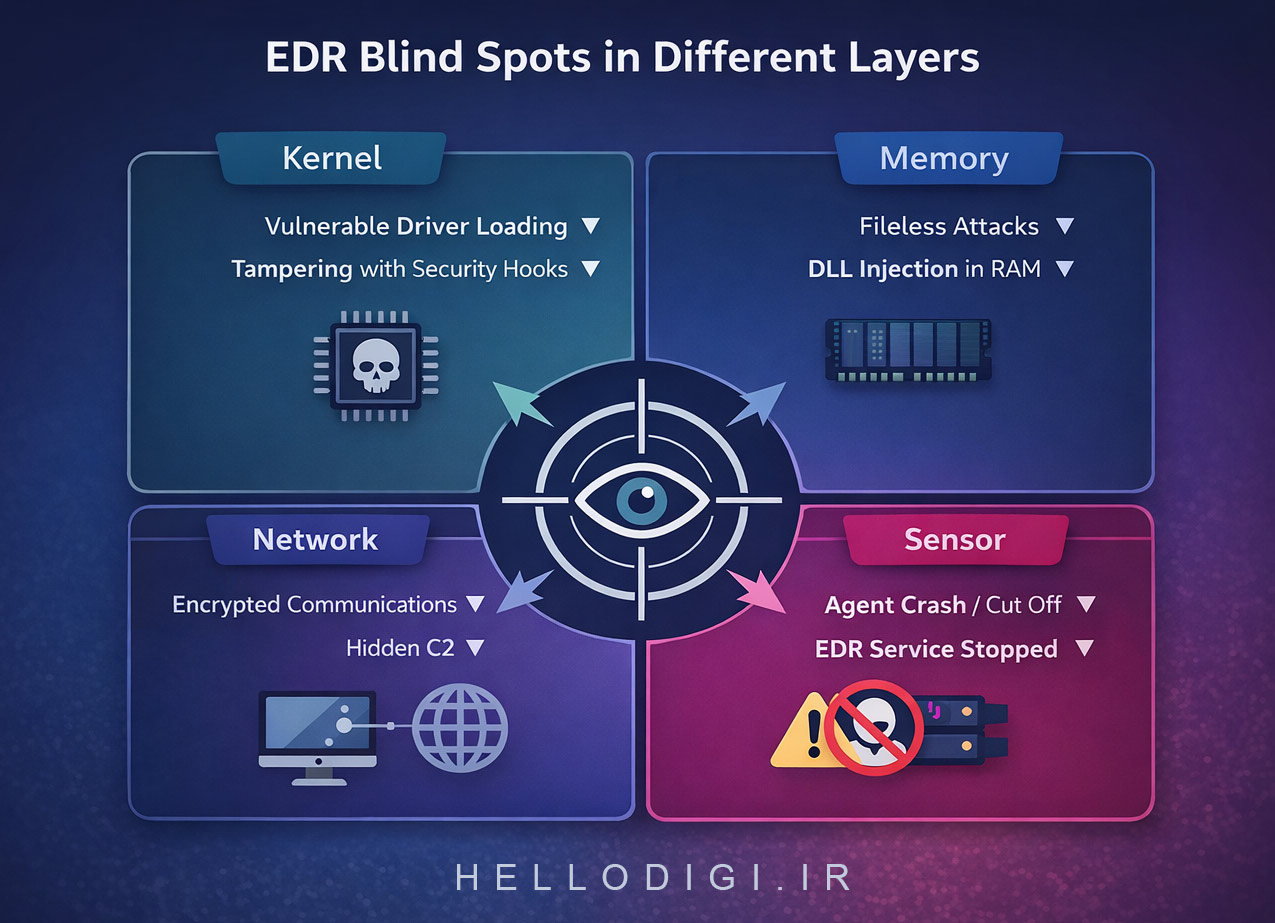

🚨 حالا منشأ واقعی نقاط کور کجاست؟

تا اینجا دیدیم EDR تحت چه شرایطی کور میشود. اما سؤال کلیدی این است:

این نقاط کور دقیقاً در کدام لایههای سیستم شکل میگیرند؟

پاسخ این سؤال، پایهی Detection Engineering و Hardening مؤثر است. در ادامه، مهمترین دستهبندی نقاط کور EDR را بررسی میکنیم.

1️ Blind Spot های Kernel-Level

📌 سناریوی حمله

مهاجم با تکنیک BYOVD :

- یک Driver آسیبپذیر قانونی بارگذاری میکند

- Hook های امنیتی را حذف میکند

- Payload را اجرا میکند

🚨 چرا خطرناک است؟

زیرا مکانیزمهای نظارتی در سطح Kernel دستکاری میشوند.

🛡 کنترلهای پیشنهادی

فعالسازی:

- Memory Integrity (HVCI)

- Secure Boot

- Vulnerable Driver Blocklist

مانیتورینگ:

- Sysmon Event ID 6 (Driver Load)

- تغییرات غیرمعمول Kernel Modules

خطای رایج در ایران:

❌ غیرفعال بودن HVCI برای سازگاری نرمافزارهای قدیمی

2️ Blind Spotهای Memory-Based Attacks

📌 تکنیکهای رایج

- Process Hollowing

- Reflective DLL Injection

- Fileless Payload

- In-Memory Shellcode

🚨 مشکل اصلی

هیچ فایل مخربی روی دیسک وجود ندارد.

🛡 کنترلهای پیشنهادی

فعالسازی موارد زیر:

- Memory Protection

- AMSI Integration

- LSASS RunAsPPL

لاگهای حیاتی:

- Sysmon Event ID 10 (ProcessAccess)

- Event ID 8 (CreateRemoteThread)

خطای رایج در ایران:

❌ غیرفعال بودن ScriptBlock Logging برای کاهش حجم لاگ

3️ Blind Spotهای LOLBins

📌 ابزارهای سوءاستفادهشده

- powershell.exe

- mshta.exe

- rundll32.exe

- certutil.exe

🚨 چالش

رفتار قانونی، نیت مخرب

🛡 کنترلهای پیشنهادی

محدودسازی:

- WDAC / AppLocker

- Constrained Language Mode

مانیتورینگ:

- CommandLine Logging

- PowerShell Event ID 4104

خطای رایج در ایران:

❌ Allow کامل PowerShell برای همه کاربران IT

4️ Blind Spotهای Network Visibility

📌 مشکل

EDR اتصال را میبیند، محتوای رمزنگاریشده را نه.

🇮🇷 چالشهای بومی

- TLS Inspection غیرفعال

- تجهیزات قدیمی

- محدودیتهای اجرایی

🛡 راهکارهای جایگزین

- DNS Logging

- NetFlow Analysis

- NDR / IDS

- JA3 Fingerprinting

5️ Blind Spotهای Lateral Movement

📌 تکنیکهای رایج

- Pass-the-Hash

- WMI Execution

- PsExec Abuse

🛡 کنترلهای پیشنهادی

فعالسازی:

- Credential Guard

- Restricted Admin Mode

مانیتورینگ:

- Event ID 4624 / 4625

- WMI Activity Logs

خطای رایج در ایران:

❌ استفاده روزمره از Domain Admin

6️ Blind Spotهای Sensor Failure

📌 واقعیت مهم

اگر Agent متوقف شودEDR عملاً نابینا است.

🛡 کنترلهای ضروری

- Agent Health Monitoring

- Alert on Telemetry Silence

- Service Tampering Detection

خطای رایج در ایران:

❌ عدم مانیتورینگ وضعیت Agent در SIEM

🇮🇷 ملاحظات ویژه محیطهای سازمانی ایران

🚫 چالش آپدیت EDR در سازمانهای ایرانی

یکی از ریسکهای عملیاتی مهم در بهرهبرداری از EDR، مسئلهی دریافت بهروزرسانیهای پایدار و مستمر است. محدودیتهای بینالمللی، اختلال در دسترسی مستقیم به سرورهای Vendor و تأخیر در دریافت Signature یا Engine Update میتواند کارایی Detection را تحت تأثیر قرار دهد.

مشکلات رایج:

✔محدودیتهای ناشی از تحریم

✔تأخیر یا عدم دسترسی به Update Server

✔ناپایداری ارتباطات بینالمللی

✔وابستگی شدید Detection به Updateهای دورهای

✅ توصیه اجرایی:

برای کاهش این ریسک، استفاده از راهکارهای EDR که توسط شرکتهای معتبر و رسمی در داخل ایران ارائه، پشتیبانی و بهروزرسانی میشوند میتواند یک تصمیم عملیاتی منطقی باشد.

این رویکرد مزایای زیر را دارد:

✔دسترسی پایدارتر به Updateها

✔امکان دریافت Patch و Engine Update بدون اختلال

✔پشتیبانی فنی محلی

✔کاهش ریسک Outdated Detection

💿 نرمافزارهای کرکشده

ریسکها:

- False Positive زیاد

- Malware پنهان

- اختلال در Self-Protection

راهکار:

- Application Whitelisting

- Segmented Environment

🏢 نبود SOC واقعی، نقطه شکست پنهان امنیت

استفاده از EDR بدون وجود یک SOC کارآمد، معمولاً نتیجهای معکوس دارد. ابزار بهتنهایی امنیت ایجاد نمیکند. این تحلیل، همبستگی و پاسخ است که ارزش میسازد.

EDR بدون تیم تحلیلگر:

❌ افزایش شدید Alertهای کمارزش (Alert Fatigue)

❌ تأخیر یا ضعف در تشخیص تهدید واقعی

❌ Response ناهماهنگ و واکنشی

❌ تهدیدهای پیشرفته که در میان نویز گم میشوند

حداقل الزامات برای بهرهبرداری مؤثر از EDR :

✔️ Incident Response Playbook

تعریف سناریوهای پاسخ استاندارد برای انواع تهدید (Ransomware، Lateral Movement، Credential Abuse و …)

✔️ Log Correlation

همبستگی لاگهای EDR با سایر منابع (AD، Firewall، Proxy، SIEM)

✔️ Detection Use Cases

طراحی Use Caseهای متناسب با تهدیدات رایج سازمان و منطقه

✔️ Threat Hunting Baseline

ایجاد خط پایه رفتار نرمال سیستمها برای کشف انحرافات

✔️ Prioritization & Triage Process

فرآیند مشخص برای اولویتبندی و بررسی Alertها

🧠 Detection Engineering – پوشش نقاط کور

کارشناس حرفهای فقط Agent نصب نمیکند.

نمونه Use Caseهای حیاتی:

PowerShell Download + Execute ✔️

Suspicious LSASS Access ✔️

Unusual Driver Load ✔️

Lateral Movement Patterns ✔️

RDP ✔️خارج از ساعت کاری

✅ چکلیست عملیاتی کارشناسان شبکه

|

کنترل امنیتی |

وضعیت مطلوب |

دلیل اهمیت |

روش بررسی / اقدام |

|

Tamper Protection |

✔ فعال |

جلوگیری از غیرفعالسازی یا دستکاری Agent توسط بدافزار یا کاربر مخرب |

بررسی Policy در کنسول EDR / تست Attempt غیرفعالسازی |

|

Memory Protection |

✔ فعال |

شناسایی حملات Fileless، Exploit و Injection در حافظه |

بررسی ماژول Exploit/Behavior Protection |

|

PowerShell Logging |

✔ Script Block + Module + Transcription |

کشف حملات Living-off-the-Land و Execution مخفی |

فعالسازی GPO + ارسال لاگ به SIEM |

|

Driver Monitoring |

✔ فعال |

کشف درایورهای مخرب / Signed Driver Abuse |

بررسی Kernel/Driver Events |

|

Agent Health Monitoring |

✔ Alert فعال |

تشخیص قطع ارتباط، Crash یا Disable شدن Agent |

تعریف Health Alert / Heartbeat Check |

|

Credential Protection |

✔ فعال |

کاهش خطر Credential Dumping (LSASS Access, Token Theft) |

بررسی Credential Guard / LSASS Protection |

|

SIEM Correlation |

✔ برقرار |

تشخیص حملات چندمرحلهای با همبستگی لاگها |

بررسی Use Caseها و Ruleها |

|

Behavioral Detection |

✔ فعال |

کشف تهدیدهای ناشناخته بدون وابستگی به Signature |

بررسی Engine/AI Detection Status |

|

Ransomware Protection |

✔ فعال |

جلوگیری از Encryption غیرمجاز فایلها |

تست Controlled Folder / Anti-Ransomware Module |

|

Network Containment |

✔ آماده اجرا |

ایزوله سریع سیستم آلوده |

تست Isolate Host Function |

|

Update Mechanism |

✔ پایدار |

جلوگیری از Outdated Engine/Signature |

بررسی آخرین Update / Mirror داخلی |

|

False Positive Tuning |

✔ انجام شده |

کاهش Alert Fatigue |

بازبینی Exceptionها |

|

Admin Access Control |

✔ محدود شده |

جلوگیری از سوءاستفاده از کنسول |

RBAC / MFA فعال |

|

Threat Intelligence Feed |

✔ متصل |

بهبود تشخیص IOCهای جدید |

بررسی TI Integration |

|

Incident Response Playbook |

✔ مستند |

پاسخ سریع و هماهنگ |

بازبینی Runbookها |

|

Log Retention Policy |

✔ تعریف شده |

امکان تحلیل پس از رخداد |

بررسی Storage & Retention |

🎯 حداقل بررسی دورهای (پیشنهادی)

✔️ روزانه: Agent Health / Critical Alerts

✔️ هفتگی: Update Status / False Positives

✔️ ماهانه: Rule Tuning / Playbook Review

✔️ فصلی: Tabletop Exercise / IR Drill

🎯 جمعبندی نهایی

EDR ابزار حیاتی دفاع سایبری است، اما شناخت نقاط کور شرط استفاده مؤثر از EDR است.

امنیت واقعی نیازمند HardeningVisibility،چندلایه، Detection Engineering و Incident Responseاست.

سوالات متداول (FAQ)✔️ آیا EDR میتواند همه حملات را تشخیص دهد؟خیر. تکنیکهایی مانند Fileless Malware، Kernel Tampering و LOLBins میتوانند Detection را دور بزنند. ✔️ مهمترین Blind Spot در سازمانها چیست؟Telemetry ناقص، Sensor Failure و Misconfiguration. ✔️ آیا فعالسازی PowerShell Logging ضروری است؟بله. بسیاری از حملات پیشرفته از PowerShell سوءاستفاده میکنند. ✔️ آیا EDR بدون SIEM کافی است؟در محیطهای سازمانی، Correlation لاگها و تحلیل چندمنبعی ضروری است. |