گاهی در ظاهرِ یک شبکهی آرام، اتفاقی غیرعادی در جریان است. ارتباطی ناشناخته، درخواستهایی تکرارشونده یا بستههایی که بیدلیل در صف باقی میمانند. در چنین لحظاتی، تنها ابزاری که میتواند «پشت پردهی بستهها» را نشان دهد، Wireshark است.

اگر هنوز با ساختار و تاریخچهی Wireshark آشنا نیستید، پیشنهاد میکنیم ابتدا مقالهی پیشین ما را در سلام دیجی مطالعه کنید:

📘 Wireshark چیست؟ | راهنمای کامل تحلیل بستههای شبکه، نصب، فیلترها و کاربردهای حرفهای

🎯 شروع تحلیل: ضبط هدفمند ترافیک

اولین گام برای تحلیل ترافیک مشکوک، ضبط دادهها بهصورت دقیق و فیلترشده است. بهجای ثبت کل ترافیک شبکه، بهتر است از Capture Filter استفاده کنید تا فقط بستههای مورد نیاز ذخیره شوند. برای مثال:

|

هدف |

Capture Filter |

توضیح |

|

بررسی ترافیک HTTP |

tcp port 80 |

مشاهدهی درخواستهای غیررمزگذاریشده |

|

بررسی ارتباط با IP خاص |

host 10.0.0.5 |

تحلیل تبادلات یک میزبان خاص |

|

ضبط ارتباطات SSL/TLS |

tcp port 443 |

برای تحلیل Handshake و SNI |

🔍 تشخیص الگوهای غیرعادی

پس از ضبط، زمان آن رسیده که از Display Filter برای بررسی الگوهای مشکوک استفاده کنید. چند نمونهی کلیدی:

|

هدف |

Display Filter |

نشانهی احتمالی |

|

مشاهدهی بستههای SYN بدون ACK |

tcp.flags.syn == 1 and tcp.flags.ack == 0 |

احتمال اسکن پورت |

|

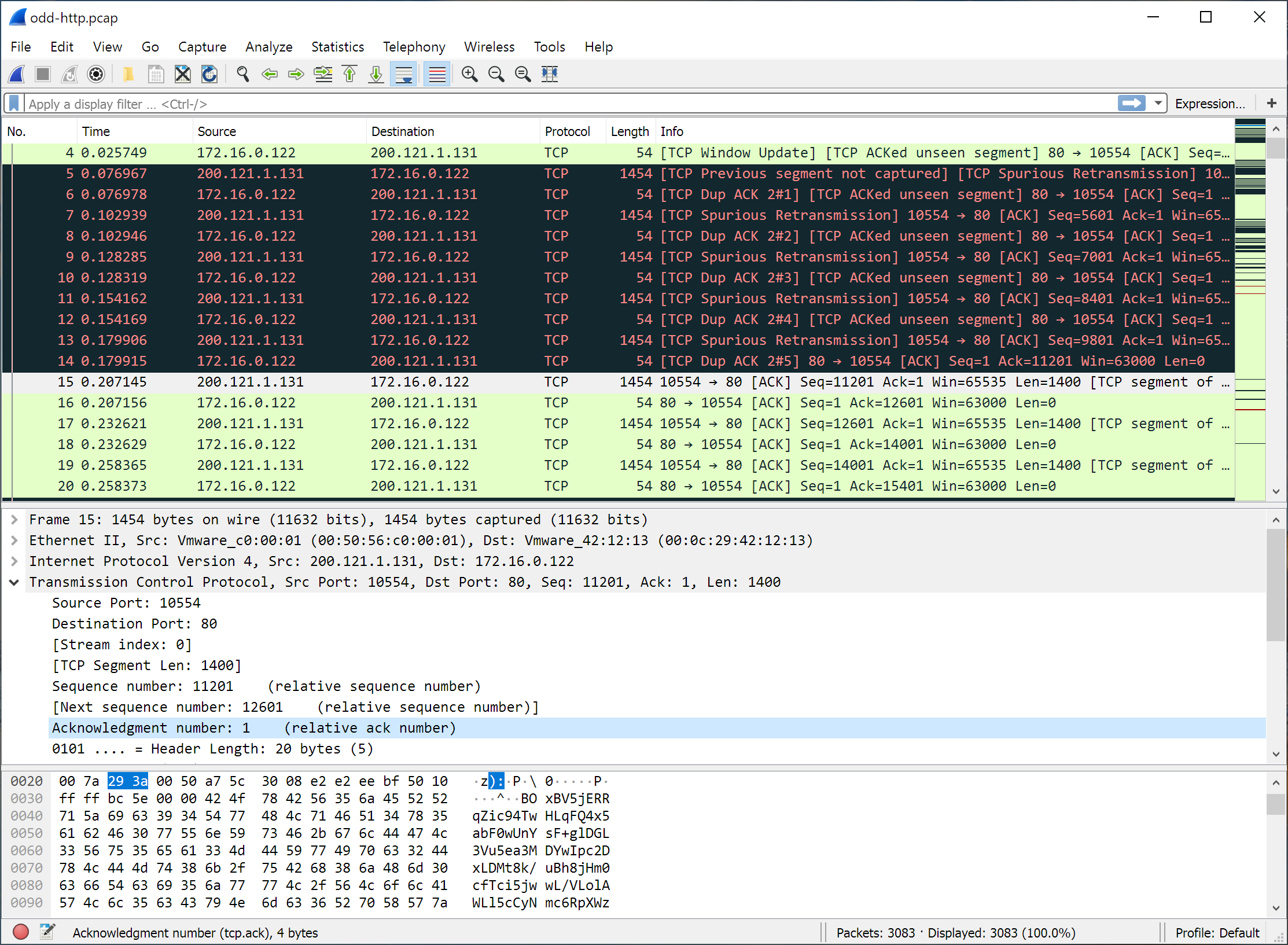

بررسی خطاهای TCP |

tcp.analysis.retransmission |

ازدحام یا حملهی DoS |

|

رصد درخواستهای DNS مشکوک |

dns.flags.rcode != 0 |

احتمال سوءاستفاده از DNS |

در تحلیل امنیتی، تکرار زیاد بستههای DNS، بهویژه با محتوای رمزگذاریشده، میتواند نشانهای از DNS tunneling باشد، تکنیکی که مهاجمان برای انتقال داده از طریق ترافیک مجاز استفاده میکنند.

🧠 تحلیل دقیقتر محتوا (Payload Inspection)

Wireshark به شما اجازه میدهد تا محتوای بستهها را بهصورت رشتهای (ASCII/UTF-8) مشاهده کنید. در حملات ساده، گاهی میتوان اطلاعات حساسی مانند نام کاربری و گذرواژه را در HTTP payload مشاهده کرد.

همچنین با راستکلیک روی هر بسته و انتخاب گزینهی

“Follow → TCP Stream”

میتوان جریان کامل ارتباط را بازسازی و رفتار کلی طرفین را تحلیل کرد.

🔒 تحلیل ارتباطات رمزگذاریشده (SSL/TLS)

در ارتباطات HTTPS، محتوای اصلی رمزگذاری میشود اما همچنان میتوان از اطلاعات handshake سرنخهایی بهدست آورد. مثلاً دستور زیر در TShark نام دامنهی مقصد (SNI) را از فایل pcap استخراج میکند:

tshark -r capture.pcap -Y "tls.handshake.extensions_server_name" -T fields -e tls.handshake.extensions_server_name

این اطلاعات کمک میکند بفهمیم مرورگر یا نرمافزار کاربر به چه دامنههایی متصل شده، حتی اگر محتوای ارتباط رمز شده باشد.

🧩 استخراج و همبستگی در SIEM — تبدیل PCAP به دادههای قابل تحلیل برای Splunk / ELK

در محیطهای SOC، تحلیل محلی یک فایل pcap با Wireshark نقطه ی شروع است، اما رسیدن به کشفهای معنادار معمولاً نیاز به همبستگی (correlation) بین چند منبع و پردازش در یک SIEM دارد.

بهترین راهکار این است که پکتهای منتخب را به یک فرمت ستونی (CSV/JSON) استخراج کنید، فیلدها را استانداردسازی کنید، سپس آنها را در SIEM وارد و با فیدهای تهدید (Threat Intelligence) و شاخصهای تهدید (IOCs) همبسته کنید.

دستور پیشنهادی (استخراج ساختاریافته با TShark)

tshark -r capture.pcap -T fields -E header=y -E separator=, \

-e frame.time_epoch \

-e frame.number \

-e ip.src -e tcp.srcport -e udp.srcport \

-e ip.dst -e tcp.dstport -e udp.dstport \

-e _ws.col.Protocols \

-e _ws.col.Info \

-e tls.handshake.extensions_server_name \

> extracted_packets.csv

توضیح فیلدهای کلیدی:

✔️ frame.time_epoch — زمان پکت به صورت epoch (ضروری برای مرتبسازی و محاسبات زمانی در SIEM).

✔️ frame.number — شماره فریم برای ارجاع سریع به pcap اصلی.

✔️ip.src / ip.dst — آدرسهای مبدا و مقصد.

✔️tcp.srcport / tcp.dstport و udp.srcport / udp.dstport — پورتها برای تعیین سرویس.

✔️ _ws.col.Protocols — زنجیره پروتکلهای مشاهدهشده (مثلاً eth:ip:tcp:http).

✔️_ws.col.Info — خلاصه ی خط (Summary) که در تحلیل سریع مفید است.

✔️ tls.handshake.extensions_server_name — SNI برای تشخیص دامنه مقصد در ترافیک HTTPS .

نکات عملی برای ایمپورت در SIEM (Splunk / ELK)

- زمانبندی و timezone : هنگام ایمپورت از

frame.time_epoch - همسانسازی نام فیلدها (Normalization) : نام ستونها را به استاندارد SIEM نزدیک کنید (مثلاً

src_ip,src_port,dst_ip,dst_port,protocol,http.host,sni,message). این کار جستجو و correlation rule نویسی را ساده میکند. - فرمتبندی و تمیزسازی: قبل از بارگذاری، از حذف نویز (صِفِر کردن broadcast/arp غیرضروری)، حذف فیلدهای تکراری و اعتبارسنجی CSV اطمینان حاصل کنید.

- Enrichment با Threat Intelligence : پس از بارگذاری، آدرسهای IP و دامنهها را با فیدهای تهدید (مثلاً commercial/OSINT feeds) تطبیق دهید تا IPهای شناختهشدهی مخرب یا دامنههای مشکوک برجسته شوند.

- ایجاد قوانین همبستگی: در SIEM قواعدی بسازید که روی ترکیب رویدادها حساس باشند — برای مثال: اتصال به IP ناشناس + SNI غیرمرسوم + افزایش تراکنشهای DNS : پرچم هشدار.

- حفظ ارجاع به PCAP اصلی: در خروجی CSV حتماً

frame.numberو نام فایل pcap را نگه دارید تا در صورت نیاز بتوانید تحلیل را به فایل pcap بازگردانید )tshark -r capture.pcap -Y "frame.number == 1234"(. - مقیاسپذیری: برای فایلهای بزرگ از تقسیم (split) یا پردازش دستهای استفاده کنید و استخراج را به سرورهای پردازشی جداگانه واگذار کنید تا از افت عملکرد جلوگیری شود.

حفظ حریم خصوصی و رعایت قوانین

قبل از اکسپورت یا بارگذاری، مطمئن شوید که سیاستهای حریم خصوصی و قوانین محلی اجازه ی پردازش دادههای کاربران را میدهند. در صورت نیاز، فیلدهای حساس (مثل payloadهای حاوی داده کاربری) را ماسک یا حذف کنید.

با این رویکرد، pcap های خام از حالت «local file» خارج شده و به دادههای ساختاریافتهای تبدیل میشوند که SIEM میتواند آنها را همبسته، تحلیل تاریخی انجام دهد و با Threat Intelligence یک نمای عملیاتی و قابل اعتماد از حادثه ی امنیتی ارائه کند. دقیقا همان چیزی که یک SOC نیاز دارد.

🧭 جمعبندی

Wireshark فقط یک ابزار تحلیل بسته نیست. یک چشم امنیتی دقیق است که لایههای پنهان ارتباطات شبکه را آشکار میکند. وقتی یاد بگیرید چطور در میان انبوه پکتها بهدنبال نشانههای کوچک بگردید، در واقع گامی بزرگ در مسیر تحلیل تهدید برداشتهاید.

در قسمت بعدی، به آموزش تحلیل ترافیک واقعی آلوده (Malicious PCAP) با Wireshark میپردازیم تا ببینید چطور میتوان یک حمله را از دل بستهها بازسازی کرد.