مقدمه: وقتی مرورگر تبدیل به خط مقدم میشودتا همین چند سال پیش، مرورگر تنها یک ابزار برای گشتوگذار در اینترنت بود. اما اکنون، در اکوسیستم کاری سازمانها، مرورگر به رابط اصلی با سرویسهای ابری، پلتفرمهای SaaS و دادههای حساس بدل شده است. همین موضوع باعث شده که مهاجمان سایبری نیز میدان نبرد را به سمت مرورگر هدایت کنند.

طبق گزارش اخیر منابع رسمی حوزه امنیت شبکه، امروزه مرورگرها نقطهضعف شماره یک در زنجیره امنیت سازمانی هستند. در این مقاله از سلام دیجی، با ترکیب دادههای معتبر جهانی، نگاهی دقیق میاندازیم به اینکه چرا و چگونه مرورگر به دروازه اصلی حملات سایبری در سال ۲۰۲۵ بدل شده است و چه راهکارهایی برای دفاع مؤثر در برابر چنین حملاتی وجود دارد.

چرا مرورگر به اولویت شماره یک مهاجمان تبدیل شده است؟

🔍 ۱. افزایش استفاده سازمانی از مرورگرها | مرورگر؛ رابط کاربر یا دروازه خطر؟

امروزه در سازمان ها، مرورگر دیگر یک ابزار جانبی نیست؛ بلکه قلب تعامل کارمندان با دادهها، سرویسها و فضای ابری است. این تحول در رفتار کاری، چالشهای امنیتی تازهای را رقم زده که نمیتوان با ابزارهای سنتی از پس آنها برآمد.

📊 بیایید نگاهی به این آمارها بیندازیم:

|

شاخص کلیدی |

درصد |

توضیح |

|

💼 فعالیتهای کاری از طریق مرورگر |

۸۵٪ |

بیشتر مکاتبات، ورود به داشبوردها، گزارشگیری و مدیریت پروژهها در مرورگر انجام میشود. |

|

📱 سازمانهایی با سیاست BYOD |

۹۰٪+ |

کارکنان با لپتاپ و موبایل شخصی وارد مرورگر میشوند، بدون کنترل کامل امنیتی از سوی سازمان. |

|

🛡️ سازمانهایی که حمله مرورگرمحور را تجربه کردهاند |

۹۵٪ |

طی ۱۲ ماه گذشته، تقریباً همه سازمانها حداقل یک حمله مبتنی بر مرورگر را ثبت کردهاند. |

🔄 چرا مرورگر خطرناکتر از حد تصور ماست؟

📌 مرورگرها بدون Agent امنیتی سنتی کار میکنند.

برخلاف اپلیکیشنهای دسکتاپ یا سرورها که معمولاً تحت نظارت مستقیم آنتیویروس، EDR یا DLP هستند، مرورگرها اغلب از این نظارت بیبهرهاند. دلیلش هم ساده است: ساختار مرورگر برای کاربر نهایی طراحی شده، نه برای اعمال کنترلهای عمیق امنیتی سازمانی.

📌 مرورگرها "نقطه تماس آخر" با دادههای ابریاند.

امروزه ایمیل، CRM، ERP، سیستمهای مالی و گزارشگیری همگی در قالب SaaS و از طریق مرورگر اجرا میشوند. بهعبارت دیگر، اگر مهاجم به مرورگر دسترسی پیدا کند، به قلب عملیات سازمانی دسترسی دارد—بینیاز از شکستن دیوار آتش یا احراز هویت ثانویه.

📌 ساختار پیچیده مرورگرها تبدیل به مزیت مهاجم شده است.

مرورگرها از دهها ماژول، پلاگین، افزونه، engine جاوااسکریپت، cookie handler و غیره تشکیل شدهاند. این ساختار پیچیده، سطح حمله (attack surface) را تا حد زیادی گسترش میدهد.

مرورگر اکنون یک دارایی سازمانی سطح بالا است، نه یک ابزار ساده کاربر نهایی. عدم توجه به این حقیقت، باعث میشود مهاجمان راهی آسان، بیصدا و مخفی برای سرقت دادهها، ربودن نشستها (sessions)، یا حتی اجرای کدهای مخرب در قلب سازمان داشته باشند.

📌 نکته راهبردی برای مدیران امنیت:

سیاستهای قدیمی مانند «فقط آنتیویروس کافی است» دیگر پاسخگو نیستند. مرورگر باید مانند هر دارایی حیاتی، دارای راهکارهای زیر باشد:

🔒 کنترل افزونهها

🧱 ایزولهسازی محیط مرورگر

📊 تحلیل رفتار sessionها

👁️ نظارت بلادرنگ با اتصال به SOC

مهمترین تهدیدات مرورگر در سال ۲۰۲۵

🎯 ۱. حملات فیشینگ و مهندسی اجتماعی با هوش مصنوعی

فیشینگ دیگر فقط یک ایمیل ساده نیست. مهاجمان اکنون از صفحات جعلی مبتنی بر هوش مصنوعی استفاده میکنند که حتی احراز هویت چندعاملی (MFA) را هم دور میزنند.

⛔ طبق گزارش Menlo Security، تنها در نیمه اول ۲۰۲۵ بیش از ۷۵۰,۰۰۰ حمله فیشینگ مرورگرمحور شناسایی شده است.

💥 ۲. آسیبپذیریهای روز صفر (Zero-day exploits)

مرورگرها بهطور فزایندهای هدف آسیبپذیریهای روز صفر قرار گرفتهاند:

✔️CVE‑2025‑2783 در Chrome منجر به حمله جاسوسی سطح بالا شد.

✔️CVE‑2025‑5419 نیز اخیراً توسط مهاجمان APT برای دور زدن sandbox استفاده شد.

🧩 ۳. تهدید افزونههای مرورگر (Extensions)

اکستنشن ها یا افزونه ها به دلیل مجوزهای گستردهای که میگیرند، هدف جذابی برای مهاجمان هستند:

✔️۹۹٪ کارکنان از افزونه ها استفاده میکنند.

✔️۵۲٪ بیش از ۱۰ افزونه نصب دارند.

✔️۳۳٪ افزونهها دسترسی پرخطر دارند، و ۱٪ کاملاً مخرباند.

👁️🗨️ ۴. حملات MITB و BiTM

✔️MITB (Man-in-the-Browser) : مهاجم محتوای صفحه مرورگر را تغییر میدهد.

✔️BiTM (Browser-in-the-Middle) : یک مرورگر جعلی بین کاربر و سایت اصلی قرار میگیرد، بهنحویکه حتی کاربر متخصص هم متوجه آن نمیشود.

🧠 ۵. حملات مبتنی بر رفتار (HEAT)

HEAT یا Highly Evasive Adaptive Threats حملاتی هستند که از لایههای سنتی امنیت

(آنتیویروس، EDR، DLP) عبور میکنند و در مرورگر اجرا میشوند—کاملاً در لایهای که کمتر دیده میشود.

سایر مقالات: 🔐 تهدیدات سایبری مبتنی بر DNS در سال ۲۰۲۵ | نقش حیاتی SOC و Threat Intelligence در خط مقدم دفاع سازمانها

راهکارهای دفاعی در برابر تهدیدات مرورگر

✅ ۱. مدل بلوغ امنیت مرورگر (Browser Security Maturity Model)

در مواجهه با رشد بیسابقه تهدیدات مرورگرمحور، صرفاً استفاده از آنتیویروس و بلاککردن چند URL کافی نیست. سازمانها باید چارچوبی تدریجی و ساختیافته برای ارتقاء امنیت مرورگر در نظر بگیرند.

مدل «بلوغ امنیت مرورگر» که در گزارش اخیر Menlo Security و سایرمقالات تحلیلی ۲۰۲۵ ، دقیقاً چنین چارچوبی را ارائه میدهد: یک مدل پنجمرحلهای برای حرکت سازمان از دید ابتدایی تا کنترل کامل.

این مدل شامل پنج مرحله است:

|

سطح |

نام مرحله |

ویژگیها |

ریسکهای اصلی در این سطح |

|

1 |

مشاهدهگر (Visibility-Only) |

لاگبرداری محدود، فاقد سیاست اجرایی؛ تنها دید نسبی از فعالیت مرورگر |

عدم شناسایی تهدید، دیر تشخیص حمله، blind spotهای زیاد |

|

2 |

سیاستگذاری پایه (Basic Control) |

استفاده از ابزارهای امنیتی ساده مانند blocklist URL، فیلتر کلمات کلیدی |

عبور تهدیدات پیچیده مانند phishing یا extensionهای جعلی |

|

3 |

اعمال کنترل بلادرنگ (Real-Time Enforcement) |

سیاستهای اجرایی دقیق؛ مسدودسازی دسترسی، کنترل افزونهها، محدودسازی تبادل داده |

هنوز فاقد دید کلی و یکپارچگی بین واحدهای امنیتی |

|

4 |

اتصال به SOC / SIEM (Integrated Security) |

ارتباط با سیستمهای SIEM/SOAR، دریافت هشدار بلادرنگ، مانیتور رفتار sessionها |

نیاز به توان عملیاتی بالا و هماهنگی با تیمهای پاسخگویی |

|

5 |

فرهنگ امنیت مرورگر (Security Culture & Automation) |

ترکیب آموزش کاربران، هوشمندسازی پاسخها، کنترل مبتنی بر رفتار و اعتماد صفر (Zero Trust) |

پیچیدگی در پیادهسازی اما حداکثر پایداری امنیتی |

📌 نمونههایی برای درک بهتر:

🔹 سطح ۱ – سازمانی که تنها از مرورگر Chrome عمومی استفاده میکند بدون هیچ نظارت خاصی

🔻 هر کلیک، تهدید بالقوهای است.

🔹 سطح ۳ – سازمانی که از مرورگر ایزولهشده + محدودیت افزونهها + فیلترینگ پیشرفته استفاده میکند

✅ حملات phishing در همان مرحله اول متوقف میشوند.

🔹 سطح ۵ – سازمانی که از مرورگر سازمانی مثل Talon یا Island با اتصال کامل به SOC و رفتارشناسی session بهره میبرد

🛡️ هر انحراف رفتاری بلافاصله شناسایی و پاسخ خودکار داده میشود.

🎯 چرا این مدل مهم است؟

۱. سازمانها میتوانند مکان فعلی خود را بسنجند.

۲. برنامهریزی منطقی برای ارتقاء داشته باشند.

۳. سرمایهگذاری را بهدرستی هدفگذاری کنند.

۴. در برابر تهدیدات نوین مثل HEAT، BiTM، و extension-based attacks تابآوری واقعی ایجاد کنند.

🧱 ۲. استفاده از مرورگرهای سازمانی امن (Enterprise Browsers)

وقتی مرورگر فقط ابزار نمایش نیست، بلکه دیوارهای هوشمند برای امنیت است

در میان حجم بالای تهدیدات روزافزون مرورگرمحور، مرورگرهای سنتی مانند Chrome یا Edge ـ حتی با پیکربندیهای سختگیرانه ـ دیگر پاسخگوی نیازهای امنیتی سازمانی نیستند.

در همین راستا، نسل جدیدی از مرورگرها با رویکرد امنیتمحور طراحی شدهاند:

Enterprise Browsers یا مرورگرهای سازمانی امن.

🔍 مرورگر سازمانی چیست؟

مرورگر سازمانی، یک پلتفرم امنیتی-محور است که بهصورت اختصاصی برای محیطهای کاری طراحی شده و با هدف کنترل، دیدهبانی، و محافظت از تعاملات مرورگر با دادههای سازمانی توسعه یافته است. برخلاف مرورگرهای عمومی، این مرورگرها دارای لایههای داخلی کنترل و گزارشگیری هستند که با سیاستهای امنیتی سازمان هماهنگ عمل میکنند.

🧠 قابلیتهای کلیدی مرورگرهای سازمانی

|

قابلیت |

توضیح تخصصی |

مزیت امنیتی |

|

🔒 جداسازی sessionها (Session Isolation) |

هر نشست کاری در فضای ایزوله اجرا میشود، مستقل از مرورگر کاربر |

جلوگیری از نشت داده بین نشستها، کاهش خطر سرقت session |

|

👁️🗨️ تحلیل رفتار (Behavior Analytics) |

تحلیل فعالیت کاربران و اپلیکیشنها بهصورت real-time |

شناسایی رفتارهای غیرعادی مثل session hijacking، login مشکوک |

|

🧩 کنترل افزونهها (Extension Governance) |

مدیریت کامل افزونههای قابل نصب، تعیین دسترسی و مجوز |

حذف افزونههای مخرب و جلوگیری از نصب بدون تایید |

|

📤 جلوگیری از نشت داده (Data Exfiltration Protection) |

محدودسازی دسترسی به clipboard، ذخیره فایل، پرینت، inspect و DevTools |

جلوگیری از دزدیدن داده از طریق باجافزار یا تهدید داخلی |

🔰 مهمترین مرورگرهای سازمانی حال حاضر

|

مرورگر |

ویژگی بارز |

مناسب برای |

|

Island |

کنترل دقیق روی workflow کاربر + DLP داخلی |

سازمانهای بزرگ با نیاز به کنترل کامل |

|

Talon |

سبک، cloud-native، سازگار با ابزارهای امنیتی موجود |

شرکتهایی با تیم IT کوچک تا متوسط |

|

Seraphic |

تمرکز بر رفتارشناسی session و Zero Trust |

سازمانهای با ریسک بالا (مالی، سلامت) |

|

Google Chrome Enterprise |

نسخه hardened مرورگر Chrome + اتصال به مدیریت مرکزی |

سازمانهایی که اکوسیستم Google دارند |

📌 مرورگر های سازمانی چه تفاوتی با مرورگرهای سنتی دارد؟

|

ویژگی |

مرورگر سنتی |

مرورگر سازمانی |

|

کنترل امنیتی |

محدود به تنظیمات کاربر |

سیاستگذاری سازمانی، مرکزیت یافته |

|

لاگبرداری |

جزئی، غیریکپارچه |

دقیق، متصل به SIEM |

|

مدیریت افزونهها |

کنترل از سمت کاربر |

کنترل مرکزی، لیست سفید/سیاه |

|

جداسازی نشستها |

بهصورت تبهای معمولی |

ایزوله کامل هر نشست، قابل audit |

|

حفاظت از دادهها |

فاقد DLP |

دارای ماژولهای DLP مرورگرمحور |

🎯 چه زمانی باید از مرورگر سازمانی استفاده کنیم؟

اگر سازمان شما با یکی از شرایط زیر مواجه است، مرورگر سازمانی نهتنها مفید، بلکه ضروری است:

✔️ کارمندان از دستگاههای شخصی برای ورود به پنلهای SaaS استفاده میکنند (BYOD).

✔️ دادههای حساس مانند اطلاعات مالی، سلامت یا مشتری در مرورگر مشاهده یا منتقل میشود.

✔️ تهدید داخلی (کارمند ناراضی یا اشتباه انسانی) ریسک بالایی دارد.

✔️ نیاز به اتصال مرورگر به SIEM، DLP یا سیاستهای Zero Trust دارید.

✔️ حملات phishing و سرقت session در گذشته رخ داده یا نگران آن هستید.

برای سازمانهایی که بهدنبال کنترل، دید عمیق، و جلوگیری از تهدیدات پیشرفته هستند، مرورگرهای سازمانی راهحل مؤثر، مدرن و قابل اتکا هستند.

🔒 ۳. پیادهسازی Isolation مرورگر برای حذف تهدید از مبدأ

یکی از تحولآفرینترین راهکارهای امنیتی مرورگر در سالهای اخیر، فناوری Remote Browser Isolation (RBI) است. برخلاف روشهای سنتی که بر شناسایی تهدید پس از وقوع تکیه دارند، RBI با اجرای کامل کدهای وب در محیطی ایزوله و خارج از سیستم کاربر، سطح حمله را بهشدت کاهش میدهد.

✅ چگونه کار میکند؟

در مدل RBI، مرورگر واقعی روی یک سرور (یا فضای ابری) اجرا میشود. تعامل کاربر با وب، بهصورت یک جریان تصویری یا DOM مجازیشده به دستگاه ارسال میشود. بدین ترتیب:

✔️ هیچ کد اجرایی یا اسکریپت مخرب مستقیماً وارد مرورگر کاربر نمیشود.

✔️ فایلها، افزونهها یا کوکیها تحت کنترل کامل سازمان باقی میمانند.

✔️ حملاتی مانند Drive-by download، malvertising، zero-day browser exploit یا keyloggerهای مبتنیبر مرورگر عملاً بیاثر میشوند.

📊 آمار و واقعیتها:

✔️ طبق گزارش Gartner، تا سال ۲۰۲۵، بیش از ۴۰٪ سازمانهای بزرگ از RBI بهعنوان بخشی از استراتژی Zero Trust استفاده خواهند کرد.

✔️ طبق گزارش Menlo Security، سازمانهایی که RBI را پیاده کردهاند، شاهد کاهش بیش از ۷۰٪ حملات فیشینگ موفق بودهاند.

✔️ شرکتهایی مانند HSBC، American Express و BP از این مدل برای ایزولهسازی کامل فعالیتهای مرورگری استفاده میکنند.

🧰 انواع مدلهای Isolation :

✔️ Remote Rendering (Pixel Streaming) : ارسال جریان تصویری از مرورگر ایزولهشده

✔️ DOM Mirroring : بازسازی امن DOM در دستگاه کاربر با پاکسازی خطرات

✔️ Clientless RBI : بدون نیاز به نصب نرمافزار روی دستگاهها

⚙️ ۴. Site Isolation و Sandbox داخلی

قابلیت Site Isolation در Chrome و Firefox از حملات بینسایتی (XSS، Spectre) جلوگیری میکند. Sandbox نیز محیطی جدا برای اجرای تبها ایجاد میکند.

🧑💻 ۵. مدیریت دقیق افزونهها (Extension Governance)

✔️ بررسی مداوم افزونههای نصبشده

✔️ مسدودسازی نصبهای جدید بدون تأیید

✔️ تعریف مجوزهای محدود (Least Privilege)

📊 ۶. تحلیل رفتار مرورگر (Behavioral Monitoring)

با بررسی رفتار session مرورگر، میتوان فعالیتهای مشکوک را سریعتر تشخیص داد. این کار با راهکارهایی مانند Talon و Seraphic ممکن است.

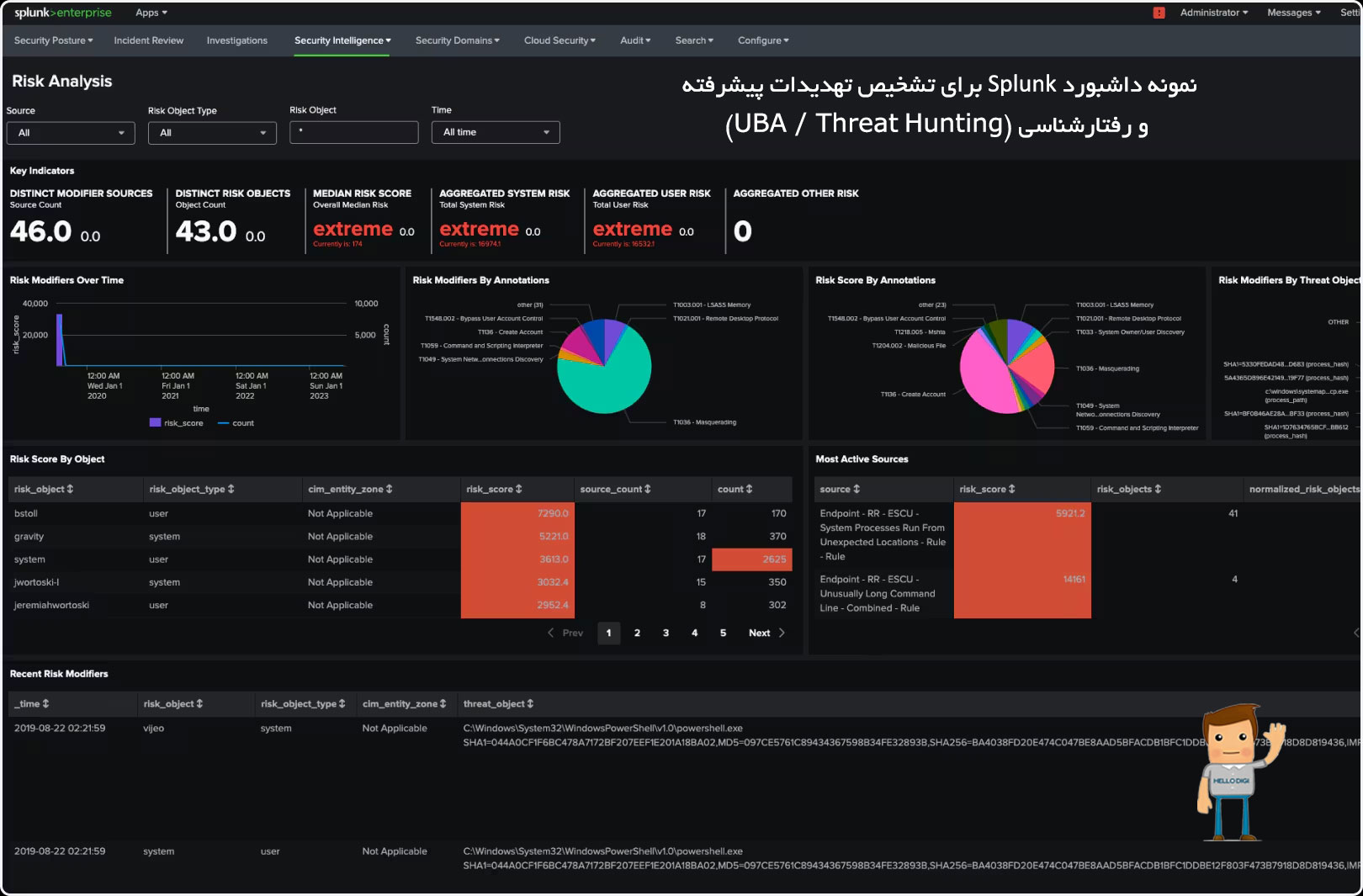

🧠 ۷. تشخیص تهدیدات مرورگرمحور در Splunk با رویکرد مبتنی بر رفتار و IOC

در اکوسیستم امنیت مدرن، مرورگرها یکی از کمنظارتترین و درعینحال پرترددترین نقاط تماس کاربران با دادههای حساس هستند. از آنجا که اغلب حملات مرورگرمحور مانند HEAT، MITB یا افزونههای مخرب در لایه کاربر نهایی رخ میدهند، تشخیص این تهدیدات نیازمند پایش رفتار مرورگر و تحلیل دقیق IOCها (Indicators of Compromise) در یک پلتفرم SIEM مانند Splunk است.

🔍 Splunk چگونه به شناسایی تهدیدات مرورگرمحور کمک میکند؟

Splunk با جمعآوری و همبستهسازی لاگها از منابع مختلف (مرورگرهای سازمانی، پراکسیها، EDR، فایروال، و ابزارهای رفتارشناسی)، میتواند بهطور مؤثری تهدیدات زیرساخت مرورگر را شناسایی و تحلیل کند. بر اساس توصیهنامه شرکت Splunk Inc. در Browser Threat Detection with Splunk Enterprise Security (2024) ، سناریوهای تشخیصی زیر توصیه میشوند:

|

دسته تهدید |

شاخصهای قابل کشف |

منبع داده در Splunk |

|

Phishing URL Detection |

دسترسی به دامنههای newly registered، mimicked brand URLs، MFA bypass redirects |

|

|

Malicious Extension Behavior |

نصب افزونههای خارج از لیست سفید، دسترسی گسترده به clipboard، network sniffing |

|

|

Man-in-the-Browser (MITB) |

تغییرات در DOM، تغییر رفتار login یا فرمهای پرداخت، تزریق اسکریپت |

|

|

HEAT (Highly Evasive Adaptive Threats) |

اجرای اسکریپتهای رمزگذاریشده بدون تعامل کاربر، windowless navigation، رفتارهای sandbox-evasion |

|

🧪 مثال از کوئری Splunk برای کشف رفتار افزونههای پرریسک:

index=browser_logs sourcetype="extension_monitor"

| stats count by user, extension_name, access_type

| where access_type="clipboard" OR access_type="network"

| lookup malicious_extensions extension_name OUTPUT risk_score

| where risk_score > 80

📘 طبق گزارش Forrester Wave™ for Security Analytics Platforms Q1 2025، Splunk همچنان در صدر پلتفرمهای SIEM با قابلیتهای پیشرفته رفتارشناسی مرورگر قرار دارد و بهطور خاص با ابزارهایی چون UBA (User Behavior Analytics) و Enterprise Security Correlation Search، امکان تشخیص تهدیدات بدون امضا (signature-less) را فراهم میکند.

مطالب مرتبط: دوره آموزشی Threat Hunting با Splunk و Sysmon

📈 استفاده از UEBA در تحلیل رفتار مرورگر

با فعالسازی UEBA در Splunk، میتوان فعالیتهایی مانند "login غیرعادی از session مرورگر"، "بازدید از سایتهای پرریسک پس از ساعت کاری"، یا "استفاده همزمان از مرورگر و ابزار انتقال فایل" را بهعنوان رفتارهای انحرافی شناسایی کرد. به گفتهی Splunk Security Blog, 2025، بیش از ۶۷٪ حملات HEAT در محیطهایی که UEBA فعال بوده، در کمتر از ۱۰ دقیقه شناسایی و قرنطینه شدهاند.

🛡️ نقشه راه توصیهشده برای Splunk Adminها:

- فعالسازی دادههای مرورگر از طریق پروکسی، مرورگرهای سازمانی یا افزونههای لاگبردار

- ایجاد correlation rule برای مواردی مانند:

- نصب ناگهانی افزونهها با دسترسی کامل

- دسترسی به صفحات login بانکی خارج از محدوده جغرافیایی کاربر

- اتصال مرورگر به C2 معروف (از طریق threat intel feeds)

- استفاده از داشبورد اختصاصی مرورگر محور در ES

- بهرهگیری از anomaly detection در sessionهای مرورگر

جمعبندی: امنیت مرورگر، شرط بقای سایبری

مرورگرها حالا نهتنها نقطه تعامل با اینترنت هستند، بلکه دروازه ورودی به تمام اطلاعات حساس سازماناند. با تغییر ساختار تهدیدها، زمان آن رسیده که مرورگرها را بهعنوان دارایی امنیتی مدیریت کنیم، نه صرفاً یک ابزار جانبی.

پیشنهاد کلیدی:

هر سازمان باید در ۶ ماه آینده، یک پروژه داخلی برای ارزیابی و ارتقاء امنیت مرورگر طراحی کند.

این پروژه میتواند شامل:

✔️ ارزیابی سطح فعلی بلوغ امنیت مرورگر

✔️ انتخاب مرورگر سازمانی

✔️ اجرای سیاستهای RBI، Sandbox، و Site Isolation

✔️ مانیتورینگ رفتار کاربران و sessionها

✔️ آموزش کاربران درباره فیشینگ و تهدیدات نوین باشد.

پرسش و پاسخ

❓ چرا افزونههای مرورگر خطرناک هستند؟

✔️ زیرا آنها دسترسی کامل به اطلاعات مرورگر دارند، از جمله کوکیها، تبها، محتوای صفحات و حتی کپیبرداریهای کاربر.

❓ آیا استفاده از Incognito Mode باعث افزایش امنیت میشود؟

✔️ خیر. Incognito فقط کوکیها را ذخیره نمیکند اما هیچ حفاظت خاصی در برابر بدافزار یا حمله ندارد.

❓ تفاوت بین مرورگرهای سازمانی و عادی چیست؟

✔️ مرورگرهای سازمانی قابلیتهای کنترلپذیری، لاگبرداری و اتصال به زیرساخت امنیتی دارند؛ اما مرورگرهای عمومی برای کاربران نهایی طراحی شدهاند.

❓ RBI چطور جلوی حملات مرورگر را میگیرد؟

✔️ چون محتوای وب در یک محیط ایزوله خارج از دستگاه کاربر اجرا میشود، کدهای مخرب نمیتوانند به دستگاه اصلی آسیب بزنند.

❓ آیا Splunk میتواند حملات مرورگر را شناسایی کند؟

✔️ بله، اگر لاگها از منابع مناسب مانند مرورگرهای امن، فایروالها، پروکسیها یا EDR به درستی تجمیع شده باشند، Splunk قادر است رفتارهای مشکوک و تهدیدات را شناسایی کند.

❓کدام روشها در سال ۲۰۲۵ برای مقابله با تهدیدات مرورگر پیشنهاد شدهاند؟

✔️ استفاده از مرورگرهای سازمانی امن (Enterprise Browsers) مانند Island یا Talon

✔️ ایزولهسازی مرورگرها (Browser Isolation) با فناوریهایی مثل Remote Browser Isolation (RBI)

✔️ فعالسازی کنترلهای Web Filtering و DNS Filtering

✔️ نظارت مداوم بر لاگهای مرورگر با استفاده از SIEMهایی مثل Splunk

❓نشانههای یک حمله از طریق مرورگر چیست و چطور باید آنها را بررسی کرد؟

نشانهها شامل:

✔️ ریدایرکتهای ناخواسته به سایتهای ناشناس

✔️ باز شدن پاپآپهای تبلیغاتی مشکوک

✔️ درخواست دسترسی به مجوزهایی مثل میکروفن و موقعیت

✔️ایجاد پردازشهای مرورگر با مصرف منابع زیاد )نشانه احتمالی (cryptojacking

با استفاده از Splunk میتوان این رخدادها را با دادههای سیستم و مرورگر مطابقت داد و سریعاً تحلیل کرد.