DNS یا «سامانه نام دامنه»، همیشه یکی از اساسیترین زیرساختهای اینترنت بوده است. اما در سالهای اخیر، همین سیستم ساده، به یکی از مسیرهای اصلی حمله برای مهاجمان سایبری تبدیل شده. بسیاری از سازمانها هنوز هم DNS را فقط یک سرویس ترجمه نام میدانند، در حالی که مهاجمان، از آن بهعنوان ابزاری برای مخفیکردن ارتباط با سرورهای C2، استخراج اطلاعات، و دور زدن مکانیزمهای امنیتی استفاده میکنند.

در این مقاله از سلام دیجی تهدیدات DNS را بررسی میکنیم و نشان میدهیم که چگونه مراکز عملیات امنیت (SOC) با کمک Threat Intelligence میتوانند در برابر این حملات ایستادگی کنند.

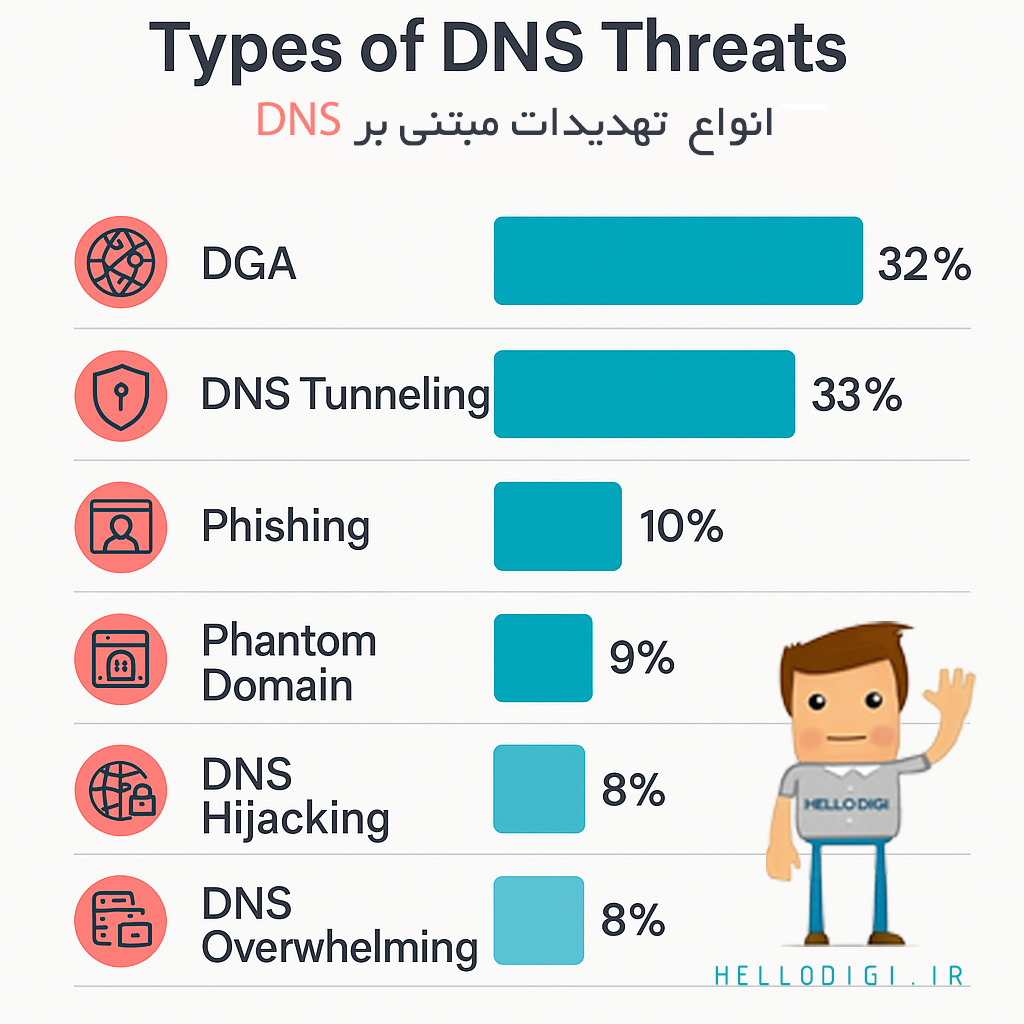

🛑 انواع تهدیدات DNS و چرا خطرناکند؟

در نگاه اول، درخواستهای DNS بیضرر به نظر میرسند. اما این درخواستها میتوانند:

- بهعنوان تونل ارتباطی بین مهاجم و سیستم قربانی عمل کنند

بعنوان مثال در حملات DNS Tunneling، دادههای حساس رمزگذاری شده و از طریق DNS به بیرون منتقل میشوند. - برای پنهانسازی سرور فرمان و کنترل (C2) استفاده شوند

در کمپینهای APT، مهاجم با استفاده از دامنههای تازه ثبتشده و DGAها، ارتباط خود را از دید EDR و فایروال پنهان میکند. - حملات فیشینگ را هوشمندانهتر اجرا کنند

مانند استفاده از دامنههایی با نامهای مشابه (typosquatting)، برای فریب کاربران و جمعآوری اطلاعات حساس.

📊 طبق گزارش Infoblox Q1 2025، بیش از ۶۵٪ حملات شناساییشده توسط DNS tunneling یا فیشینگ با دامنههای جعلی انجام شدهاند.

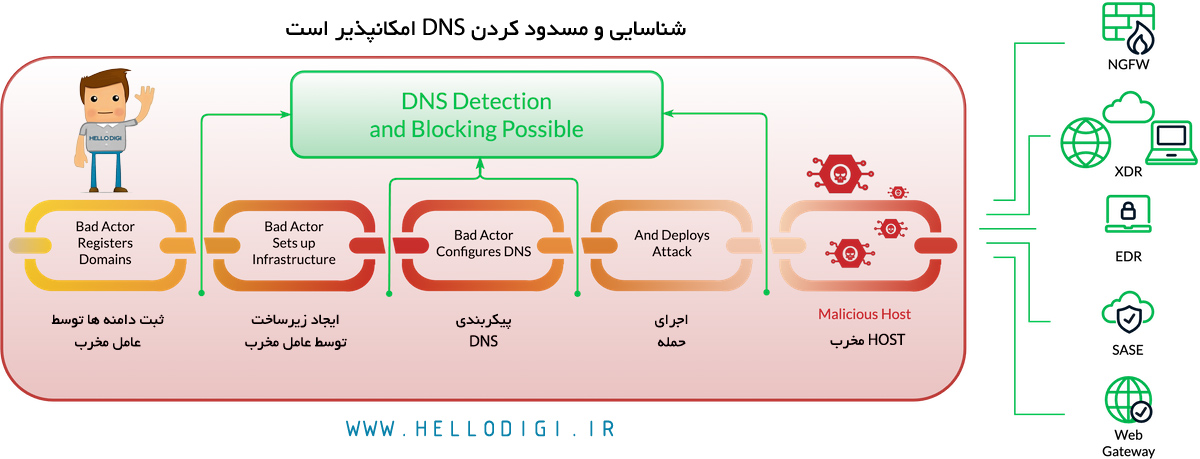

🎯 SOCچه میکند؟ وقتی دفاع فقط با فایروال کافی نیست!

مرکز عملیات امنیت یا SOC، جایی است که همه رویدادهای امنیتی تحلیل و ردیابی میشوند. اما در برابر تهدیدات DNS، نقش SOC بسیار ویژه و حیاتی است:

📌 وظایف کلیدی SOC در مقابله با تهدیدات: DNS

✔️ تحلیل رفتار ترافیک: DNS با کمک ابزارهایی مثل Zeek، Splunk یا Suricata، SOC میتواند الگوهای غیرمعمول در ترافیک DNS را کشف کند.

✔️ شناسایی دامنههای مشکوک با استفاده از Threat Intelligence Feed ها مانند Anomali، Recorded Future، AlienVault

✔️ استفاده از تکنیک: DNS Sinkholingبا این روش، درخواستهای مخرب به سمت یک IP بیخطر هدایت میشوند تا رفتار بدافزار بدون آسیب بررسی شود.

👨💻 مثال: در آوریل ۲۰۲۵، یک SOC در یک شرکت مالی اروپایی با استفاده از هشدار Threat Intelligence، متوجه ترافیک مشکوک به دامنهای تازه ثبتشده شد. بررسیها نشان داد این دامنه توسط یک گروه APT برای انتقال داده از طریق DNS tunneling استفاده شده بود. واکنش سریع تیم SOC مانع نشت دادهها شد.

🔍 Threat Intelligence چشم سوم SOC

اطلاعات تهدید یا Threat Intelligence به تیم امنیتی کمک میکند تا قبل از وقوع حمله یا در مراحل اولیه آن، نشانههای تهدید را شناسایی کنند.

🧠 Threat Intelligence در حوزه DNS| شناسایی زودهنگام تهدیدات قبل از فعالسازی حمله

Threat Intelligenceبه عنوان ستون فقرات بسیاری از راهکارهای امنیتی مدرن شناخته میشود. در زمینهی امنیت DNS، Threat Intelligence این امکان را برای تیمهای امنیتی فراهم میسازد که علائم اولیه حملات را پیش از فعالسازی آنها شناسایی و خنثی کنند. این اطلاعات معمولاً از منابع مختلف جمعآوری و تحلیل میشود و به شکل هشدار، لیستهای دامنه، دادههای رفتارشناسی و نمودارهای ارتباطی به تیم SOC یا TI ارائه میگردد.

📌 شاخصهای کلیدی تهدید (DNS-specific Indicators of Compromise) :

1.دامنههای تازه ثبتشده (Newly Registered Domains – NRDs) :

مهاجمان اغلب از دامنههای تازه ثبتشده برای حملات فیشینگ یا command-and-control (C2) استفاده میکنند، چرا که هنوز در لیستهای مسدودسازی یا reputation blacklistها ثبت نشدهاند.

دامنههای مبتنی بر الگوریتم تولید دامنه (DGA – Domain Generation Algorithm)

بدافزارها برای برقراری ارتباط با سرورهای کنترل، از الگوریتمهایی استفاده میکنند که در هر لحظه تعداد زیادی دامنه تصادفی ایجاد میکنند. شناسایی این الگوها نیازمند تحلیل آماری و تطبیق با دیتابیسهای تهدید است.

2.اعتبار IP یا IP Reputation

بررسی سوابق رفتار سرور دامنه در گذشته – آیا این IP پیشتر برای میزبانی بدافزار، حملات باتنت، اسپم یا فیشینگ استفاده شده است؟ این اطلاعات از طریق بانکهای اطلاعاتی تهدید و همکاری بینسازمانی قابل دریافت است.

3.ناهنجاریهای WHOIS (WHOIS Anomalies)

دامنههایی که اطلاعات مالک آنها پنهان، نامعتبر یا غیرعادی است (مثل استفاده از ایمیلهای موقت، کشور جعلی یا رجیسترار ناشناخته)، میتوانند نشانهای از فعالیت مخرب باشند.

Fast Flux DNS / Domain Shadowing.4

تکنیکهایی که در آن دامنهها بهصورت مکرر به IPهای مختلف resolve میشوند یا زیرمجموعههای DNS بهصورت پنهانی ایجاد میگردند. تحلیل دقیق رکوردهای A، AAAA و NS میتواند به شناسایی این فعالیتها کمک کند.

🛠 ابزارها و منابع کاربردی برای Threat Intelligence در DNS

در زمینه تحلیل تهدیدات DNS، ابزارها و پلتفرمهای زیر از جمله منابع کلیدی هستند:

|

ابزار |

توضیح |

|

VirusTotal |

تجزیهوتحلیل فایلها، دامنهها و آدرسهای IP بر پایه بیش از ۷۰ موتور ضدویروس و موتور تحلیل رفتاری. ارائه reputation دامنه و سابقه DNS آن |

|

MISP (Malware Information Sharing Platform) |

یک پلتفرم متنباز برای اشتراکگذاری IOC و تهدیدات درون سازمان یا بین سازمانها. پشتیبانی از دامنههای مخرب، DGAها و پروفایلهای تهاجمی |

|

ThreatMiner |

پایگاه دادهای غنی از IOCها شامل دامنهها، سرتیفیکیتها، IPها و اطلاعات WHOIS. قابلیت استخراج زمینه (context) تهدید از دادههای DNS |

|

PassiveTotal (اکنون بخشی از RiskIQ) |

مشاهده تاریخچه رزولوشن DNS، ارتباط بین دامنهها و تحلیل نموداری زیرساختهای حمله. ابزاری مهم برای کشف کمپینهای هماهنگشده |

|

SecurityTrails |

برای تحلیلهای DNS تاریخی، بررسی subdomainها، و مقایسه دامنههای مشابه یا همخانواده در حملات پیچیده |

|

GreyNoise و IBM X-Force Exchange |

برای contextual enrichment در تحلیل DNS-related IOC ها با درک رفتار شبکهای IP یا دامنهها |

تهدیدات مرتبط با DNS بهشدت پویا، سریعتغییر و پنهانکار هستند. بدون استفاده از Threat Intelligence بهروز و متمرکز بر DNS، شناسایی اولیه حملات تقریباً غیرممکن است. تیمهای SOC و تحلیلگر باید این منابع را در فرآیند شناسایی، اولویتبندی و پاسخ به حوادث ادغام کنند تا:

✔️ دامنههای مشکوک قبل از فعالشدن کشف شوند،

✔️ زیرساخت C2 شناسایی و قطع گردد،

✔️ و رفتار مهاجم در لایه DNS برای شکار تهدیدات آینده مستندسازی شود.

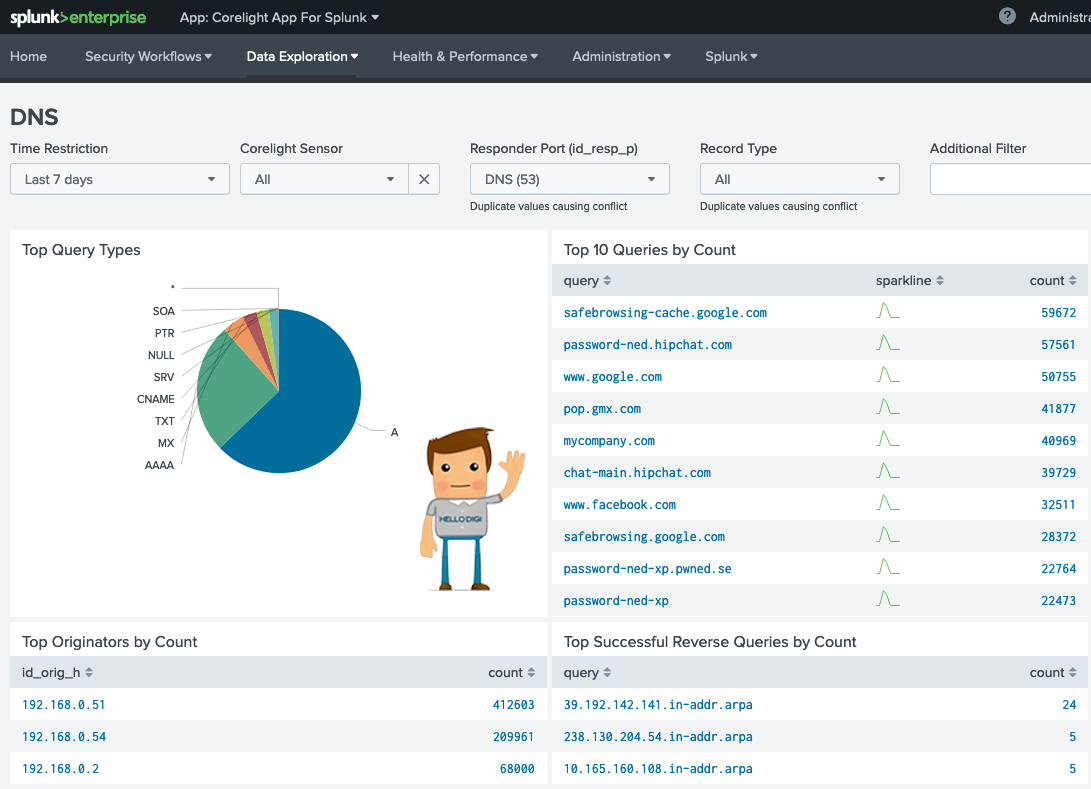

🎯 تشخیص تهدیدات DNS در Splunk| از لاگ تا هشدار

Splunk بهعنوان یکی از قدرتمندترین SIEMها، قابلیت جمعآوری، جستجو، تحلیل و هشداردهی در مورد رفتارهای مشکوک DNS را دارد. در این بخش، نحوه شناسایی تهدیدات رایج DNS مثل DNS Tunneling، Fast Flux، DNS Amplification و سایر سوءاستفادهها را بررسی میکنیم.

مطالب مرتبط: طراحی معماری لاگگیری مؤثر برای سامانههای SIEM : اصول، چالشها و راهکارهای نوین

1. جمعآوری دادهها

برای شروع، باید اطمینان حاصل کنید که لاگهای DNS به Splunk ارسال میشوند. این لاگها میتوانند از منابع زیر باشند:

Windows DNS Server Logs✔️

BIND Logs✔️

✔️ابزارهای امنیتی شبکه مانند Palo Alto, Fortinet, Cisco Umbrella

✔️سیستمهای Endpoint EDR/EDNS

✔️پکتکپچر از پورت 53 یا 853 (در DoT)

2 . کوئریهای کاربردی در Splunk

در ادامه چند کوئری کاربردی برای شناسایی تهدیدات DNS آورده شده است:

🔍 الف) شناسایی دامنههایی با تعداد زیاد درخواست غیرمعمول

spl

CopyEdit

index=dns_logs sourcetype=dns

| stats count by query

| where count > 500

| sort -count

🧰 کاربرد: شناسایی tunneling یا beaconing

🔍 ب) بررسی درخواستهای ناموفق یا NXDOMAIN بالا

spl

CopyEdit

index=dns_logs response_code=NXDOMAIN

| stats count by query

| where count > 100

🧰 کاربرد: تشخیص DGA (Domain Generation Algorithm)

🔍 ج) دامنههایی که به IPهای زیاد resolve میشوند (Fast Flux)

spl

CopyEdit

index=dns_logs

| stats dc(response_ip) as unique_ips by query

| where unique_ips > 10

🧰 کاربرد: تشخیص شبکههای botnet با تکنیک Fast Flux

🔍 د) شناسایی ترافیک DNS در ساعات غیرعادی (مثل نیمهشب)

spl

CopyEdit

index=dns_logs

| eval hour=strftime(_time,"%H")

| where hour < 6 OR hour > 22

| stats count by query, hour

🧰 کاربرد: شناسایی beaconing در خارج از ساعات اداری

🔍 ه) بررسی کوئریهای طولانی (احتمال tunneling(

spl

CopyEdit

index=dns_logs

| eval query_length=len(query)

| where query_length > 100

| table _time, src_ip, query, query_length

🧰 کاربرد: DNS Tunneling با ابزارهایی مثل DNScat2 یا iodine

3. هشداردهی (Alerting)

میتوان با تنظیم آستانههای خاص برای هریک از کوئریها، هشدار بلادرنگ دریافت کرد. مثلاً:

✔️ بیش از 20 دامنه NXDOMAIN در 10 دقیقه → هشدار

✔️ بیش از 3 دامنه با IPهای زیاد در یک ساعت → هشدار

4.داشبوردها

برای مانیتورینگ سادهتر، ایجاد داشبوردهای گرافیکی شامل موارد زیر توصیه میشود:

Top Queried Domains✔️

NXDOMAIN Trends✔️

Tunneling Suspicion Radar✔️

Suspicious Query Timeline✔️

🛡 راهکارهای دفاعی پیشرفته در DNS

هیچ راهکار امنیتی صددرصدی نیست، اما با ترکیب چند لایه میتوان ریسک را تا حد زیادی کاهش داد:

✅ توصیههای فنی:

حملات مبتنی بر DNS نظیر tunneling، spoofing و hijacking در حال افزایش هستند. برای کاهش ریسک و شناسایی زودهنگام این تهدیدات، مجموعهای از اقدامات امنیتی فنی و راهبردی پیشنهاد میشود:

1.فعالسازی DNSSEC (Domain Name System Security Extensions)

DNSSEC با استفاده از امضای دیجیتال، تضمین میکند که پاسخهای دریافتی از DNS توسط سرور معتبر امضا شدهاند و در طول مسیر دستکاری نشدهاند. این پروتکل بهویژه در جلوگیری از حملاتی نظیر DNS spoofing و cache poisoning مؤثر است.

✅ مزیت: جلوگیری از تغییر مسیر کاربران به دامنههای جعلی.

2. استفاده از DNS over HTTPS (DoH) یا DNS over TLS (DoT)

با رمزگذاری ترافیک DNS، این دو فناوری مانع از شنود (eavesdropping) یا دستکاری درخواستهای DNS توسط مهاجمان میانجی (man-in-the-middle) میشوند.

✅ مزیت: افزایش محرمانگی و امنیت دادهها، بهویژه در شبکههای عمومی یا غیرایمن.

3.محدودسازی درخواستهای DNS از داخل شبکه به اینترنت

توصیه میشود که تنها DNS resolverهای خاص اجازه برقراری ارتباط با اینترنت را داشته باشند. جلوگیری از ارسال مستقیم درخواست DNS توسط کلاینتها (مانند لپتاپ یا تلفن همراه) به اینترنت، مانع از سوءاستفاده مهاجمان برای برقراری کانال ارتباطی از طریق DNS tunneling میشود.

✅ مزیت: کاهش سطح حمله و کنترل دقیقتر ترافیک DNS خروجی.

4. استفاده از فیدهای تهدیدی (Threat Intelligence Feeds)

ترکیبی از منابع تجاری و رایگان مانند Infoblox، Cisco Umbrella، AlienVault OTX، Abuse.ch، و MISP میتواند در شناسایی سریع دامنهها، IPها و الگوهای رفتاری مخرب کمک کند. این فیدها باید بهصورت خودکار با سیستمهای SIEM، NGFW یا DNS resolver داخلی یکپارچه شوند.

✅ مزیت: افزایش سرعت واکنش به تهدیدات نوظهور و کاهش وابستگی به شناسایی دستی.

5.قرنطینهسازی دامنههای ناشناخته، جدید یا مشکوک

دامنههایی که بهتازگی ثبت شدهاند یا دارای ویژگیهایی مانند WHOIS خصوصی، IPهای low reputation، یا رفتارهای DGA-like هستند، باید موقتاً در لیست قرنطینه قرار بگیرند تا زمانی که صحت و بیخطر بودن آنها تأیید شود.

✅ مزیت: مسدودسازی سریع مسیرهای اولیه حمله قبل از بروز خسارت گسترده.

6.نظارت و تحلیل مستمر رفتار DNS در شبکه

فعالیتهای غیرمعمول مانند تعداد زیاد درخواست به دامنههای نامعتبر، فراوانی استفاده از subdomainهای تصادفی، یا استفاده بیش از حد از DNS توسط یک کلاینت میتواند نشانهای از حمله باشد. راهکارهایی مانند Splunk، Zeek، یا Corelight در تحلیل ترافیک DNS بسیار کاربردی هستند.

✅ مزیت: تشخیص زودهنگام حملات پیچیده و ماندگار (APT) .

🚀 آینده امنیت DNS – از هوش مصنوعی تا سیاستگذاری جهانی

در آیندهای نهچندان دور، حملات DNS پیچیدهتر و هدفمندتر خواهند شد. حملات APT با کمک هوش مصنوعی، الگوریتمهای ساخت دامنه پیشرفتهتری تولید خواهند کرد.

در همین حال، کشورها و نهادها در حال وضع قوانین و استانداردهایی برای امنیت DNS هستند و نشان میدهد که امنیت DNS، دیگر فقط یک موضوع فنی نیست، بلکه بخشی از حاکمیت سایبری (Cyber Governance) هر سازمان و کشور است.

🎯 نتیجهگیری

اگر سازمان شما هنوز مانیتورینگ دقیق DNS ندارد، باید بپذیرید که دروازهای باز به سمت مهاجمان باقی گذاشتهاید.

✅ با ادغام فناوریهای نوین، اطلاعات تهدید معتبر و تیمهای SOC حرفهای، میتوان تهدیدات DNS را نهتنها شناسایی، بلکه پیشگیرانه مدیریت کرد.

🔐 امنیت DNS یعنی امنیت پایهای کل شبکه.

📚 منابع استفاده شده در تحلیل:

Infoblox Threat Briefing Q1 2025

Heimdal Security DNS Threats Report

MISP DNS Threat Indicators

Recorded Future DNS Intelligence Platform

EU NIS2 Directive on DNS Security

NIST SP 800-81r3 DNS Management