باتنتها (Botnets) شبکههایی از دستگاههای آلوده هستند که مهاجمان از راه دور آنها را کنترل میکنند و برای اهداف متنوعی مانند حملات DDoS، استخراج رمزارز، ارسال اسپم، سرقت دادهها و اجرای حملات زنجیرهای بهکار میروند. با افزایش تعداد دستگاههای IoT و تجهیزات همیشهمتصل مانند دوربینهای امنیتی، مودمها و روترهای خانگی، باتنتها به شدت مقیاسپذیر و پیچیده شدهاند و اکنون قادرند زیرساختهای حیاتی اینترنت و شبکههای سازمانی را هدف قرار دهند.

برای مثال، باتنت AISURU اخیراً با استفاده از میلیونها دستگاه IoT، حملهای 29.7 ترابیتی را علیه شبکههای بزرگ انجام داد، که توانست رکورد ترافیک DDoS را جابهجا کند و نشان دهد نسل جدید باتنتها چگونه میتواند در ثانیه شبکهها را فلج کند. این حمله یک نمونه واقعی و هشداردهنده از تهدیدات مدرن باتنتهاست.

حتما بخوانید: تحلیل فنی بزرگترین حمله DDoS ثبتشده و نقش Cloudflare در مهار AISURU

تعریف و طبقهبندی سریع باتنتها

باتنت (Botnet) : شبکهای از «بوت»ها یا دستگاههای آلوده که تحت کنترل یک یا چند سرور فرماندهی و کنترل (C2) یا کانال مدیریتی فعالیت میکنند. این شبکهها میتوانند بهصورت هماهنگ وظایف مخرب انجام دهند، از حملات DDoS گرفته تا سرقت داده یا استخراج رمزارز.

طبقهبندی بر اساس هدف:

✔️ DDoS Botnets : ایجاد ترافیک عظیم برای فلج کردن سرورها یا زیرساختهای شبکه.

✔️ Spam Botnets : ارسال گسترده ایمیلهای اسپم یا فیشینگ.

✔️ Credential-Stealing Botnets : سرقت اطلاعات کاربری و رمز عبور.

✔️ Cryptomining Botnets : استفاده غیرمجاز از منابع سختافزاری قربانی برای استخراج رمزارز.

طبقهبندی بر اساس معماری:

✔️ مرکزی (Centralized C2) : یک یا چند سرور کنترل که همه بوتها را مدیریت میکنند. ساده اما در معرض تک نقطه شکست.

✔️ توزیعشده / همتا به همتا (P2P) : هر بوت میتواند فرمانده و توزیعکننده باشد. مقاوم در برابر حذف و takedown.

✔️ هیبرید: ترکیبی از روشهای مرکزی و P2P برای افزایش انعطافپذیری و دوام.

ویژگی جدید و مهم: استفاده گسترده از دستگاههای IoT و تجهیزات همیشهمتصل بهعنوان بردار اصلی باتنت، که باعث افزایش مقیاس، دوام و پیچیدگی حملات شده است. این تغییر، تهدیدات باتنتها را از شبکههای سنتی به دنیای واقعی دستگاههای هوشمند کشانده است، مانند دوربینهای نظارتی، روترهای خانگی و تجهیزات صنعتی کوچک.

چرخه زندگی یک باتنت (Lifecycle)

شناسایی و اسکن (Reconnaissance) :

مهاجم ابتدا شبکهها و دستگاهها را برای یافتن نقاط آسیبپذیر بررسی میکند. این شامل اسکن پورتها، سرویسهای فعال و اطلاعات نسخه نرمافزارها میشود تا دستگاههایی با امنیت ضعیف یا تنظیمات پیشفرض شناسایی شوند.

نفوذ و اکسپلویت (Exploitation) :

پس از شناسایی هدف، باتنت با استفاده از رمزهای پیشفرض، آسیبپذیریهای نرمافزاری یا بهروزرسانیهای آلوده وارد دستگاه میشود و کنترل آن را به دست میگیرد.

پایدارسازی (Persistence) :

بدافزار نصب میشود و تنظیمات لازم انجام میشود تا پس از ریبوت یا خاموش و روشن شدن دستگاه، همچنان فعال باقی بماند. این مرحله تضمین میکند که باتنت طولانیمدت و مقاوم در برابر حذف عمل کند.

ارتباط با سرور فرماندهی و کنترل (C2 Communication) :

دستگاه آلوده به کانال کنترل متصل میشود تا دستورات مهاجم را دریافت کند. این کانال میتواند HTTP(S)، IRC، P2P یا پروتکلهای اختصاصی رمزگذاریشده باشد تا شناسایی آن سخت شود.

اجرای حمله و وظایف (Execution) :

دستگاه آلوده دستورات را اجرا میکند: ارسال ترافیک DDoS، استخراج رمزارز، پخش اسپم، یا انتشار بدافزار روی دستگاههای دیگر.

بهروزرسانی و فرار از شناسایی (Update & Evasion) :

برخی باتنتها قابلیت خودبهروزرسانی دارند و رفتار خود را برای فرار از شناسایی تغییر میدهند. این ویژگی باعث میشود که حتی ابزارهای امنیتی پیشرفته نیز نتوانند بهراحتی آنها را حذف کنند.

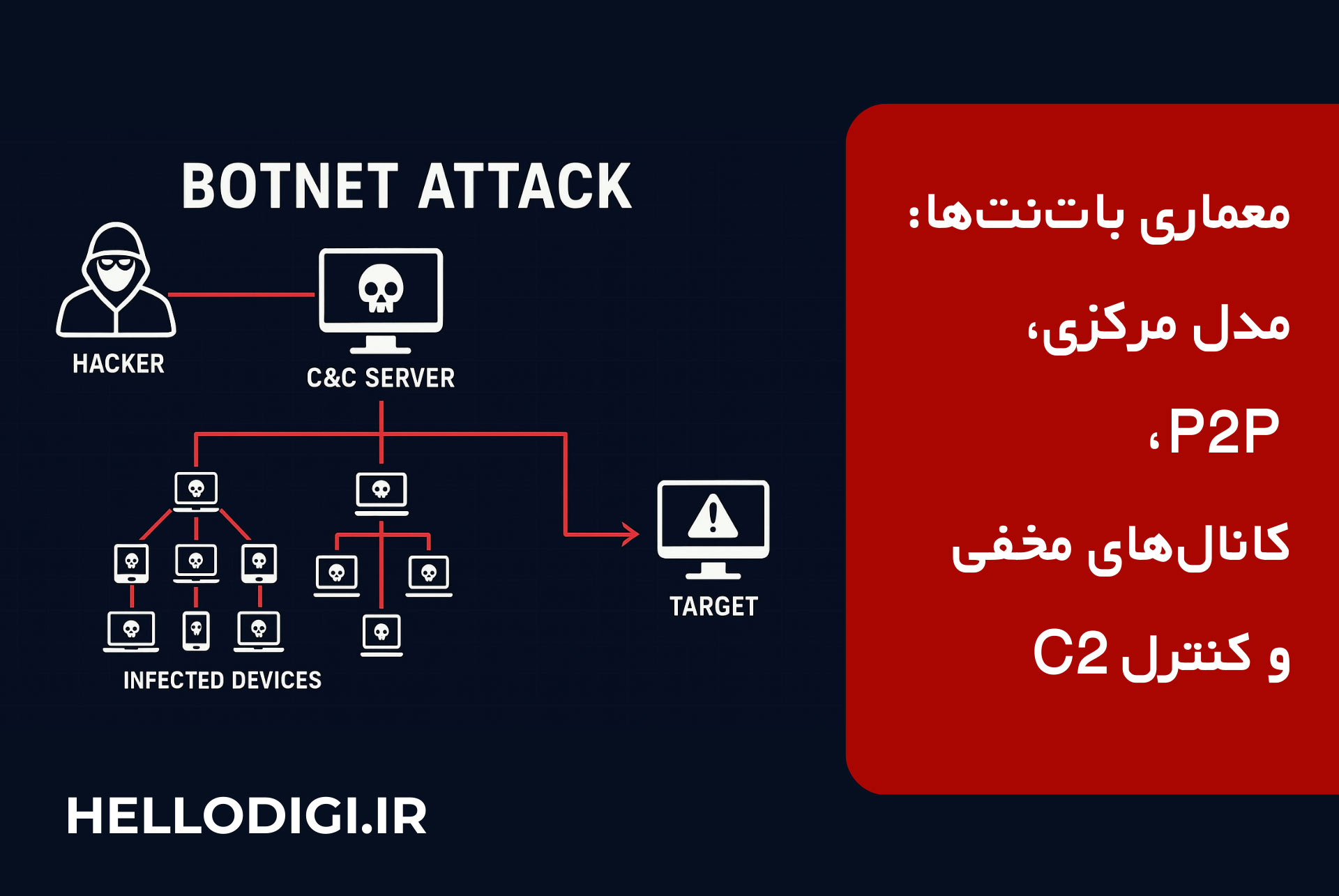

معماریهای فنی و الگوهای کنترل در باتنتها

باتنتها برای کنترل هزاران تا میلیونها دستگاه آلوده، از معماریها و الگوهای ارتباطی متفاوتی استفاده میکنند تا هم پایداری داشته باشند و هم قابل شناسایی نباشند. مهمترین مدلها عبارتاند از:

1 . معماری C2 مرکزی (Centralized Command & Control)

رایجترین مدل، مخصوصاً در باتنتهای سنتی.

ویژگیها:

✔️ ساختار ساده: یک یا چند سرور مرکزی که فرمانها را به تمام باتها ارسال میکنند.

✔️ پروتکلهای رایج: HTTP(S)، IRC، WebSockets، APIهای اختصاصی.

✔️ تأخیر پایین و هماهنگی سریع بین تمام نودها.

معایب:

✔️ Single Point of Failure : اگر law-enforcement یا سرویسدهنده سرور C2 را توقیف کند، کل باتنت فلج میشود.

✔️ نیاز به سرورهای Resilient یا Fast-Flux برای کاهش ریسک شناسایی.

روشهای فرار:

✔️ استفاده از CDNها برای پنهان کردن IP واقعی

✔️ چرخش سریع دامنهها (Domain Flux / DGA)

2 . معماری همتابههمتا (P2P Botnets)

در این مدل هیچ سرور مرکزی وجود ندارد. هر بات میتواند هم گیرنده فرمان و هم توزیعکننده باشد.

ویژگیها:

✔️ بسیار مقاوم در برابر takedown؛ حذف چند گره اثری روی کل شبکه ندارد.

✔️ فرمانها در قالب پیامهای رمزگذاری شده بین نودها منتشر میشوند.

✔️ ساختاری شبیه به شبکههای تورنت یا DHTها.

مزایا:

✔️ پایداری فوقالعاده بالا.

✔️ قابلیت خودبازسازی در صورت حذف برخی باتها.

چالشها:

✔️ کنترل دقیق دشوارتر است.

✔️ نیاز به طراحی پروتکل سفارشی و الگوریتمهای Propagation .

نمونهها: GameOver Zeus, Sality

3 . کانالهای پوششی و استتار (Covert & Stealth C2 Channels)

باتنتهای پیشرفته برای پنهانسازی ترافیک، از کانالهایی استفاده میکنند که در نگاه اول «مشروع» به نظر میرسند:

روشهای رایج:

✔️ استفاده از CDNها و Cloud Providers

آدرس C2 در پشت سرویسهایی مثل Cloudflare، AWS، Azure، DigitalOcean مخفی میماند.

✔️ شبکه Tor برای ناشناسسازی مسیر فرمانها.

✔️ استفاده از DNS Tunneling, TLS encryption, یا Domain Fronting برای مخفی کردن مقصد واقعی.

✔️ استفاده از سرویسهای legit مثل Telegram API، Discord، GitHub، Pastebin برای ارسال فرمان.

نتیجه:

تشخیص C2 در لایه شبکه بسیار سخت میشود و تحلیلگر باید به سراغ الگوهای رفتاری و anomaly detection برود.

4 . معماری چندلایه و ترکیبی (Hybrid / Multi-tier Architecture)

باتنتهای مدرن معمولاً از یک مدل واحد استفاده نمیکنند بلکه چندین لایه دارند:

الگوی معمول:

✔️ لایه ریشه (Master / Handler) : فرمان اصلی را صادر میکند.

✔️ لایه واسط (Proxy / Relay Nodes) : ترافیک را عبور میدهد و C2 را مخفی میکند.

✔️ لایه کلاینت (Bots) : اجرای حمله، استخراج، اسپم و...

این ساختار، شناسایی C2 واقعی را بسیار پیچیده میکند.

5 . لایهبندی حملات (Layered Attack Operations)

برای ایجاد بیشترین اختلال، باتنتها معمولاً حملات را ترکیبی اجرا میکنند:

✔️Volumetric Attacks (لایه شبکه)

مثل UDP Flood، SYN Flood، DNS Amplification.

✔️ Application-Layer Attacks

مثل HTTP GET/POST Flood، Slowloris، bypassing WAF .

✔️ حملات هدفمند

مانند حملات credential stuffing یا exploitation خودکار.

هدف:

ایجاد فشار همزمان روی لایههای مختلف شبکه تا دفاع سختتر، زمانبر و پرهزینه شود.

مثالهای تاریخی و تکاملی

Mirai (2016) : نقطهی عطفی که نشان داد IoT و رمزهای پیشفرض میتوانند میلیونها دستگاه را به بردگی بگیرند. مدل توزیع و استفادهی آن در حملات بزرگ را تعریف کرد. Mirai نشان داد که سادهترین استراتژیها میتوانند اثرگذاری بسیار بالایی داشته باشند.

باتنتهای مدرن (2024–2025) : افزایش حملات حجمی و ظهور باتنتهایی مثل AISURU که از میلیونها میزبان IoT بهره میبرند و قادر به تولید دهها ترابیت بر ثانیه ترافیکاند. گزارشهای Cloudflare و NETSCOUT روند افزایشی و رکوردشکنی در حجم حملات را نشان میدهند.

مکانیزمهای فنی شایع در حملات DDoS توسط باتنتها

🎯 UDP Flood / UDP Carpet-Bombing : بمباران گسترده دروازهها/پورتها، ایجاد بار پهنای باند بالا و پیچیدگی در فیلتر کردن. (تکنیکی که AISURU استفاده کرد).

🎯 Amplification / Reflection (e.g. DNS, NTP) : استفاده از سرورهای باز برای تقویت ترافیک بازگشتی.

🎯 HTTP(s) GET/POST Floods : حملات لایهی کاربردی که با رفتار شبیه کاربر هدف را از کار میاندازد.

🎯 Packet Per Second (PPS) Overload : حملاتی که هدفشان اشباع CPU/route tables با تعداد بالای بستههاست (میلیاردها بسته در ثانیه در موارد اخیر).

شناسایی و شاخصهای فنی (Indicators of Compromise)

✔️ افزایش ناگهانی ترافیک (burst /جهش) به مقاصد/پورتهای غیرعادی.

✔️ نرخ بالای بستههای UDP بدون جریان TCP معتبر.

✔️ پکتهایی با الگوهای تکراری و فیلدهای header مشابه (TTL، source port patterns).

✔️ پدیدار شدن اتصالات خروجی متعدد به IPهای C2 شناختهشده یا دامنههای تازه ثبتشده.

✔️ فعالیت اسکن درونی (lateral scanning) از داخل شبکه داخلی.

برای تشخیص زودهنگام باید telemetry سطح پکت (netflow, sflow, pcap sampling)، لاگهای لایهی کاربرد و سیگنالهای endpoint را همزمان تحلیل کرد.

راهکارهای دفاعی فنی (تجهیزاتی و سازمانی)

شبکه و زیرساخت

- Anycast + CDN / Scrubbing Centers : توزیع و پخش حمله روی چندین نقطه ورودی و ارسال ترافیک مشکوک به مراکز پالایش (scrubbing) . (یکی از عوامل کلیدی موفقیت Cloudflare).

- Rate-Limiting هوشمند و BGP-based blackholing (with caution) : برای نگه داشتن آپاستریمها در شرایط بحرانی.

- ISP Coordination & Upstream Filtering : همکاری با ISP برای اعمال فیلترینگ در لبهی شبکه.

- Stateful vs Stateless Filtering : حملات PPS بالا نیاز به filtering در سطح خطا (hardware based) دارند. applianceهای نرمافزاری ممکن است پاسخگو نباشند.

تشخیص و پاسخ (SOC)

- Real-time packet telemetry و تحلیل pps/throughput trends .

- Playbooks آمادهی واکنش برای حملات DDoS (تعیین triggerها، escalation، تماس با ISP و CSP). راهنماهای CISA و سایر نهادها Playbookهای مفیدی ارائه کردهاند.

- جدا سازی سرویسهای بحرانی و تست DR / tabletop exercises برای اطمینان از آمادگی سازمان.

سختافزار و IoT

- Policy برای مدیریت IoT : جداسازی شبکه (Segmentation/VLAN)، disable unmanaged devices، و اجرای سیاستهای سختافزاری برای تغییر پسورد پیشفرض و بهروزرسانی فریمویر.

تاکتیکهای مقابله در عمل

پیادهسازی نظارت چندلایه: Netflow + packet sampling + WAF logs + application telemetry.

- خودکارسازی واکنش اولیه: اسکریپتها/Playbooks برای اعمال rate-limit و redirect به scrubbing.

- آموزش و آمادهسازی تیمها: tabletop drills و runbookهای مشخص برای انواع حملات (UDP carpet, amplification, HTTP floods).

- همکاری با CSP/ISP/نهادهای ملی: قراردادهای SLA برای DDoS protection، دسترسی سریع به scrubbing و uplink capacity.

- تمرین سناریوهای کوتاهمدت/فوقحجمی: تستهای بار (با هماهنگی) برای ارزیابی resilience.

ریسکها و چشمانداز آینده

✔️ رشد IoT و انتشار دستگاههای کمهزینه همچنان منبع اصلی افزایش ظرفیت باتنتهاست.

✔️ ظهور باتنت-هایی با قابلیت «DDoS-as-a-Service» و بازارهای زیرزمینی که دسترسی به ابزارهای حجیم را ساده میکند.

✔️ انتقال به تاکتیکهای هوشمصنوعی (AI-driven) برای بهینهسازی الگوهای حمله و فرار از شناسایی، که نیاز به تحلیل رفتاری پیشرفته دارد.

پیشنهاد عملی برای SOCها و مدیران فنی

فوراً: بررسی وضعیت حفاظت DDoS و ظرفیت پهنای باند؛ تماس با تامینکنندهDDoSو ISP .

میانمدت: پیادهسازی Anycast/CDN، بهبود مانیتورینگ پکت، و تهیه playbook واکنش.

بلندمدت: آرشیو telemetry برای تحلیل تاریخی، طرحریزی افزایش ظرفیت و بهبود امنیت IoT در سطح سازمان و شرکا.