در این مقاله آموزشی قصد داریم به معرفی فایروال و انواع برند های فایروال های سخت افزاری پرداخته و درنهایت براساس پارامترهای اصلی آنها را مقایسه کنیم.

Firewall نرم افزار یا سخت افزاری است که کنترل و مدیریت ارتباطات در شبکه را بر عهده گرفته و با توجه به پارامترهایی که ادمین شبکه (مانند ادرس مبدا یا مقصد، پورت، نوع برنامه، زمان، حجم، سرعت و …) تعریف میکند، دسترسی یا عدم دسترسی منابع مختلف درون یا بیرون شبکه را به یکدیگر تعیین میکند. فایروالها معمولا در مرزهای شبکه قرار میگیرند تا ارتباط بین شبکه داخلی و شبکه خارجی که معمولا اینترنت است و همچنین بالعکس را کنترل کنند. استفاده از این ابزار در شبکههای کامپیوتری امری ضروری و اجتناب ناپذیر جهت تامین امنیت و محرمانگی اطلاعات میباشد و انتخاب نوع آن و انجام تنظیمات مربوطه بسته به بزرگی سازمان، هزینه در نظر گرفته شده جهت خرید فایروال، میزان اهمیت داده ها و امنیت داشته و برعهده کارشناس و مسئول پشتیبانی شبکه و یا گروه مدیریت فناوری اطلاعات سازمان میباشد.

Firewall ها را می توان به دو صورت دسته بندی کرد.

• دسته بندی از لحاظ عملکرد که شامل (packet filters (stateless)، application layer filters (stateful میباشد.

• دسته بندی از لحاظ ساختار که به دو دسته نرم افزاری و سخت افزاری تقسیم میشوند.

– Firewall های نرم افزاری در حقیقت نرم افزار هایی هستند که بر روی سیستم عامل ها نصب شده و ترافیک ورودی و خروجی به شبکه یا سیستم عامل را کنترل میکنند. از این دسته میتوان به برنامههای Kerio Control , Mikrotik و یا Microsoft TMG اشاره کرد. ضمنا در لایه ها و سطوح پاینتر خود سیستم عامل ویندوز و همچنین در بسته های نرم افزاری امنیتی مانند کسپرسکی اینترنت سکیوریتی یا ایست اسمارت سکیوریتی نیز فایروال هایی وجود دارند که به کنترل ارتباطات میپردازند.

– Firewallهای سخت افزاری معمولا بصورت زیرساختهایی هستند که مختص این کار توسط شرکت های تولید کننده بر روی بوردهای سخت افزاری به صورت Customize شده نصب و راه اندازی شده اند و معمولا در قالب یک روتر در شبکه فعالیت میکنند، یک روتر نیز می تواند در یک شبکه به عنوان یک Firewall سخت افزاری فعالیت کند. از این دسته میتوان به روتربوردهای میکروتیک، فایروالهای سیسکو، فایروالهای جونیپر، فورتی گیت، سایبروم و… اشاره کرد.

دیوار آتش یکی از مهمترین لایههای امنیتی شبکههای کامپیوتری است که نبود آن موجب نفوذ هکرها و افراد خراب کار بدون داشتن محدودیت به شبکه و انجام فعالیتهای مخرب خود میشود.

(Unified Threat Management (UTM

UTM یک رویکرد برای مدیریت امنیت است و به Admin اجازه ی مانیتور و مدیریت طیف وسیعی از application های امنیتی و زیرساخت های موجود توسط یک کنسول مدیریتی واحد را میدهد. UTM ها معمولا به عنوان یک Cloud services یا network appliance خریداری میشوند. در واقع UTM ها مجموعه امکانات و پکیجهای امنیتی هستند که به مدیر شبکه امکان تامین و کنترل متمرکز و واحد شبکه تحت اختیار خود را میدهد این پکیج شامل firewall ،intrusion detection System (IDS) ، antimalware ، antispam ، content filtering بوده و قابلیت های یک VPN را در یک package یکپارچه شده دارا میباشند و به راحتی نصب و update میشوند. UTM ها برای مشتریان، ویژگیهای optional همچون identity-based access control ، load balancing ، quality of service (QoS) ، intrusion prevention System ، SSL and SSH inspection و application awareness را فراهم میکنند. appliance UTM را با نام Next-Generation FireWall (NGFW) نیز میشناسیم. تمامی محصولات NGFW به ازای هر دستگاه فیزیکی License دارند. اگر سازمانی تمایل داشته باشد از ویژه گی های optional که آن NGFW در اختیار میگذارد استفاده کند میتواند به ازای هر Feature یک additional license دریافت کند. یکی از مزایای محصولات UTM قابلیت کاهش پیچیدگی است و از معایب آن ها می توان به single point of failure (SPOF) اشاره کرد.

• (Intrusion detection System (IDS

IDS یک نوع سیستم مدیریت امنیت برای کامپیوتر و شبکه است. یک IDS اطلاعات را جمع آوری و آنالیز میکند تا بتواند تشخیص بدهد از کدام ناحیه یا شبکه نقض امنیتی پیش آمده است. این نفوذ به شبکه شامل دو نوع نفوذ است یکی حمله ای از بیرون از سازمان و دیگری حمله ای از درون سازمان . IDS به عنوان معیار برای سنجیدن آسیب پذیری یک شبکه مورد استفاده قرار میگیرد.

• (Intrusion Prevention System (IPS

IPS یک تکنولوژی جهت جلوگیری از حملات احتمالی به شبکه است. جریان ترافیک شبکه را برای شناسایی حملات احتمالی بررسی میکند و در صورت نیاز از نفوذ جلوگیری میکند. معمولا این حملات برای دسترسی به یک application یا سرویس درون شبکه است که attacker ها به این وسیله کنترل آن application و یا ماشین را در دسترس میگیرند.

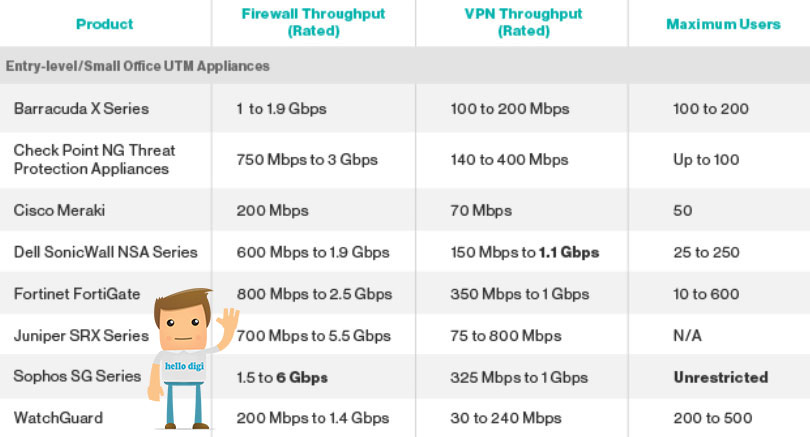

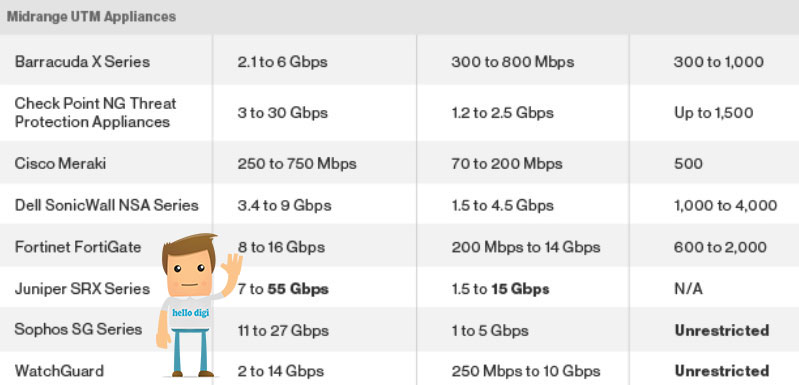

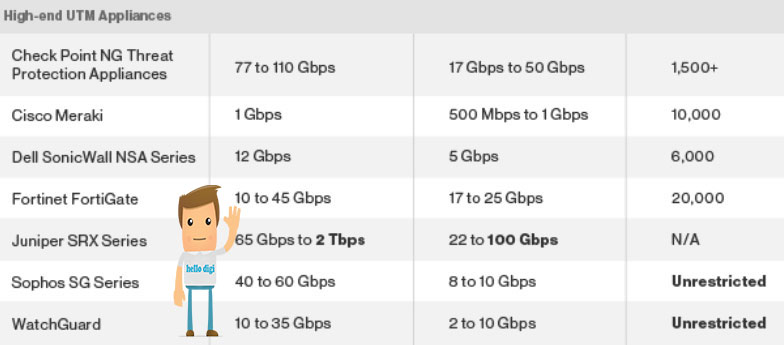

UTM appliance یا NGFW ها به صورت یک package توسط vendor های مختلف تولید و فروخته می-شوند. UTM با ترکیب چندین ویژگی امنیتی در درون یک appliance توانسته هزینه های اضافی سازمان ها را کاهش بدهد. از vendor های پیشرو در تولید UTM appliance یا NGFW می توان به Barracuda X Series ، Check Point Next Generation Threat Prevention Appliances ، Cisco Meraki ،Dell SonicWall NSA Series ، Fortinet FortiGate ، Juniper Networks SRX Series ، Sophos UTM SG ، WatchGuard XTM and Firebox و Cyberoam اشاره کرد. این شرکت ها محصولات UTM یا NGFW خود را در سه سطح برای مشتریان تولید میکنند . Entry-level برای سازمان های کوچک ، Midrange برای سازمان های نسبتا بزرگ و High-end برای سازمان بزرگ تولید میکنند.

مقایسه فایروال ها از لحاظ Performance

از لحاظ عمکردیvendor ها تفاوت هایی با یکدیگر دارند . جدول زیر نشان دهنده ی نرخ firewall throughput و VPN throughput و maximum تعداد کاربرانی است که از این ویژگی UTM appliance آن vendor خاص استفاده میکنند.

بالاترین نرخ firewall throughput و VPN throughput و Maximum Users بصورت bold در جدول های نمایش داده شده است.

برای کسب و کارهای کوچک بهترین نرخ VPN Throughput متعلق به Dell SonicWall NSA Series و بهترین نرخ Firewall Throughput و Maximum Users متعلق به Sophos SG Series میباشد.

برای کسب و کارهای متوسط بهترین نرخ Firewall Throughput و VPN Throughput متعلق به Juniper SRX Series و Maximum Users متعلق به Juniper SRX Series و WatchGuard میباشد.

برای کسب کارهای بزرگ بهترین نرخ Firewall Throughput و VPN Throughput متعلق به Juniper SRX Series و Maximum Users متعلق به Juniper SRX Series و WatchGuard میباشد.

در انتها به نکته ای ظریف اشاره میکنیم. مهمتر از نوع و برند فایروالی که انتخاب میکنیم همواره انجام تنظیمات و به اصطلاح کانفیگ دستگاه یا نرم افزار تهیه شده بسیار مهمتر میباشد. حتی گرانقیمت ترین تجهیزات مانند جونیپر نیز اگر درست کانفیگ نشوند میتوانند از دستگاه ارزانی مانند میکروتیک و یا کریو کنترل کارایی کمتری داشته باشند. تهیه فایروال ابزار است و چگونگی استفاده از این ابزار برای بستن منافذ شبکه و کنترل ترافیکبسیار مهم است. امری که نیاز به شناخت جامع شبکه مربوطه و تهدیدات موجود و آشنایی آن کارشناس شبکه به امور روتینگ و سویچینگ دارد. همه این موارد در کنار دانش و تجربه، شبکه ای ایمن در اختیار مصرف کنندگان و مشتریان قرار خواهد داد.

لازم به ذکر است در شبکه های کوچک و حتی متوسط و به خصوص در چند سال اخیر در ایران از فایروالهای سخت افزاری میکروتیک به صورت گسترده ای استفاده میشود. سخت افزار این سیستم عامل توسط شرکت روتربورد تامین و customize شده و به همراه سیستم عامل میکروتیک که هسته ای Linux Base دارد امکانات گسترده ای را در کنار قیمت بسیار ارزانتر نسبت به سایر رقبا در اختیار ادمین شبکه برای اعمال محدودیتها قرار میدهد.

راه اندازی فایروال روی روترهای سیسکو به روش CBAC

چگونه Rule های فایروال را در CentOS 7 مدیریت کنیم

قابلیت جدید فایروال میکروتیک به نام RAW

پورت ناکینگ چیست و چگونه می توان آن را برروی فایروال میکروتیک راه اندازی کرد؟

آموزش نصب فایروال CSF در دایرکت ادمین

پورت ناکینگ چیست و چگونه می توان آن را برروی فایروال میکروتیک راه اندازی کرد؟