راه اندازی فایروال روی روترهای سیسکو به دو روش انجام می شود:

- CBAC – Context Based Access Control

- Zone Based Firewall

در آموزش های قبلی روشZone Based Firewallرا به شما آموزش داده بودیم حال می خواهیم با یک سناریو به بررسی CBAC بپردازیم.

در این سناریو می خواهیم به روش statefull کاری کنیم ترافیکی که ما تعیین می کنیم اگر رفت بیرون (outside) بتواند بر گردد داخل (inside) ولی از بیرون کلا هیچ ترافیکی وارد نشود.

CBAC

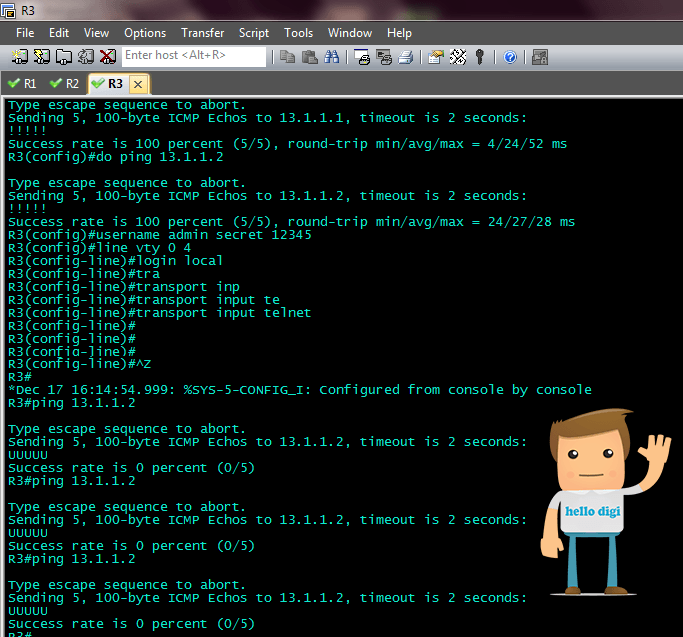

ابتدا به اینترفیس ها IP می دهیم و روی R2و R3 یک خط Route می نویسیم تا Ping بین آنها برقرار باشد.

روی روتر فایروال می زنیم :

ابتدا یک access list می نویسیم و از سمت بیرون همه را deny می کنیم.

Mode عوض می شود :

حالا به اینترفیس سمت outside اعمال می کنیم

الان نه می توانیم Ping کنیم و نه telnet بزنیم.

حالا برای اینکه ترافیک های مجاز را مشخص کنیم یک access lsit دیگر می نویسیم:

در اینجا ما می خواهیم Telnetو ICMP را مجاز کنیم.

این بار به اینترفیس Inside اعمال می کنیم.

الان باز هم نه Ping داریم نه telnet چون باید ترافیک هایی را که می خواهیم state اش را نگه داریم در جدول STATEFULL TABLE ، inspect کنیم.

به اینترفیس inside اعمالش می کنیم:

از این به بعد ترافیک های icmp و telnet را وضعیتشان را نگه می دارد.

دوباره از R2 Ping میکنیم و telnet می زنیم میبینیم که این بار می توانیم.

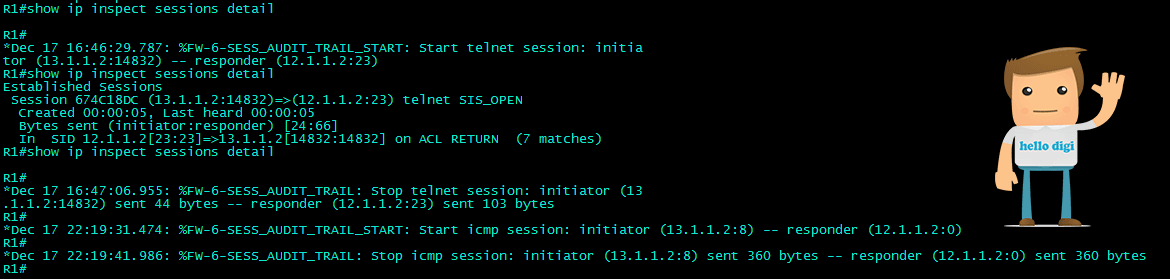

بعد از اینکه telnet زدیم می توانیم با دستور زیر log اش را هم ببینیم.

R1#show ip inspect sessions detail

IPSLA-Internet Protocol Service Level Agreement

اتصال روتر به اینترنت در GNS3 و ساختن Loopback کانکشن در ویندوز

آموزش: چگونه Serial Interface های روتر سیسکو را پیکربندی کنیم ؟ منظور از DTE و DCE چیست ؟