در دو مقالهی پیشین سلام دیجی، بهصورت گامبهگام به آموزش تحلیل فایلسیستم با Autopsy و پس از آن کار با The Sleuth Kit (TSK)پرداختیم. دو ابزار بنیادین و گستردهای که در کنار هم بخش قابلتوجهی از نیازهای اصلی تحلیلگران فارنزیک را رفع میکنند.

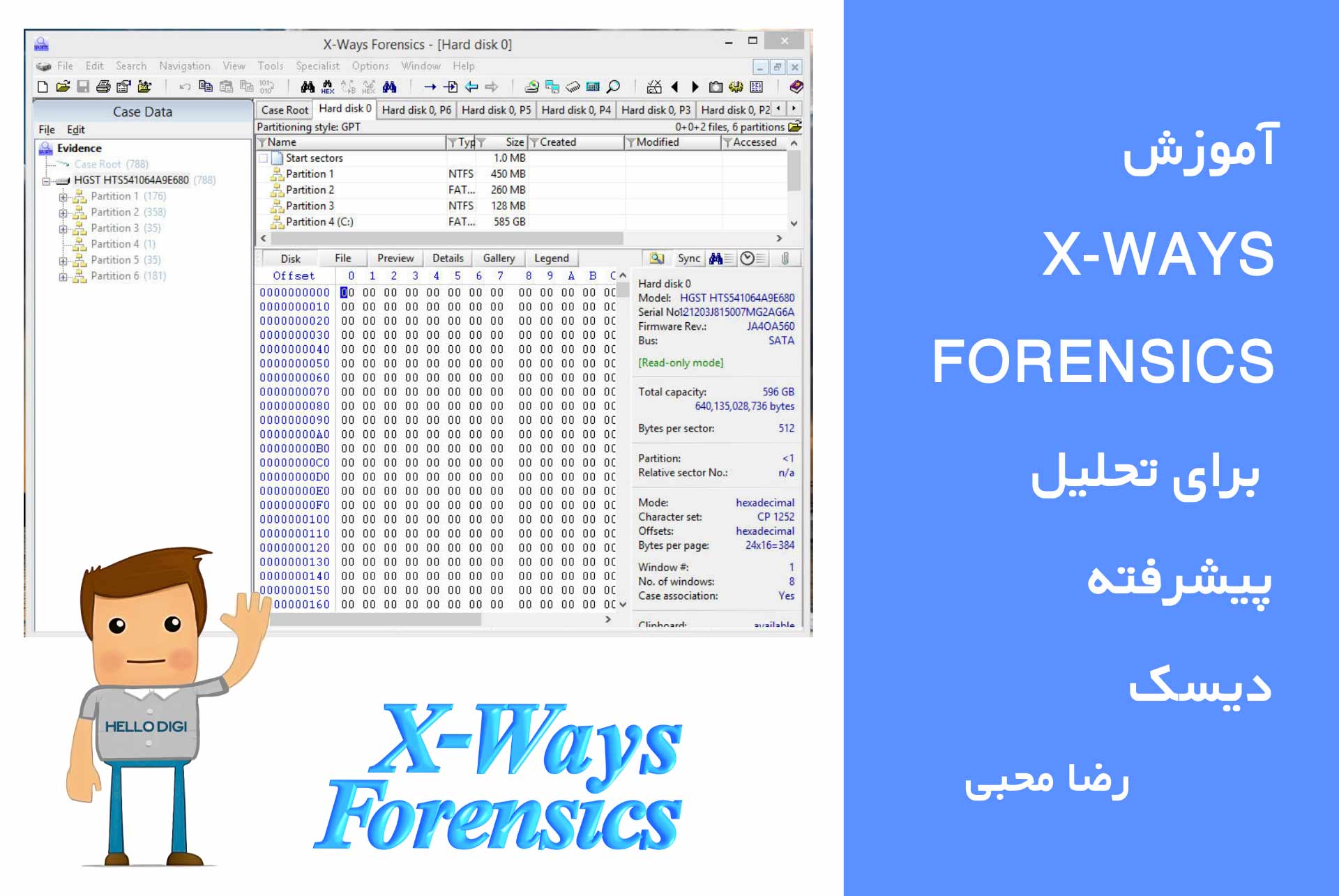

در این مقاله، وارد سطح حرفهایتری میشویم و به سراغ X-Ways Forensics میرویم، ابزاری که بسیاری از متخصصان آن را ستون اصلی تحلیل دیسک در تحقیقات دقیق و سناریوهای سطح سازمانی میدانند.

X-Ways Forensics چیست؟

X-Ways Forensics یک ابزار تحلیل دیسک، بازیابی داده، بررسی شواهد دیجیتال، استخراج ساختار فایلسیستم و تولید گزارش فارنزیک است که بهصورت کاملاً تخصصی برای تحلیلگران حرفهای طراحی شده است.

این ابزار در اصل نسخه توسعهیافته، ساختاریافته و فارنزیکشده ویرایشگر مشهور WinHex است. WinHex مدتها بهعنوان یک ابزار قدرتمند هگز ادیتور و بازیابی داده شناخته میشد و بعدها تیم توسعهدهنده تصمیم گرفت نسخهای مخصوص تحلیل قانونی با قابلیتهای پیشرفتهتر ارائه کند. نتیجه این مسیر، تولد X-Ways Forensics بود.

چرا نام آن X-Ways است؟

نام X-Ways برگرفته از عبارت Expert Ways یا راهکارهای متخصصانه است. یعنی مجموعهای از روشها و امکانات که برای تحلیلگران خبره طراحی شدهاند. این نامگذاری در مستندات اولیه توسعهدهندگان نیز اشاره شده و بیانگر تمرکز پروژه بر «سطح حرفهای و دقیق» تحلیل است.

تاریخچه مختصر

✔ تولید اولیه WinHex در اوایل دهه ۲۰۰0 بهعنوان یک ابزار هگز ادیتور، File Carver و دیسک آنالیزور منتشر شد.

✔ با رشد نیازها در حوزه فارنزیک، تیم توسعهدهنده نسخههای ویژهای از WinHex برای نیروهای پلیس و تیمهای تحقیقاتی ارائه کرد.

✔ در نهایت در میانه دهه ۲۰۰۰، نسخه مستقل X-Ways Forensics معرفی شد. نسخهای سازمانی که مجموعهای از امکانات WinHex، قابلیتهای بررسی فایلسیستم، بازیابی پیشرفته، ابزارهای مدیریت شواهد، بررسی حافظه، ساخت گزارش قانونی و تحلیل مبتنی بر منطق فارنزیک را یکجا ارائه میکرد.

این مسیر باعث شده X-Ways امروز بهعنوان یکی از استانداردهای عمـلی در سازمانهای اروپایی، آزمایشگاههای فارنزیک و بخشهایی از واحدهای Incident Response پذیرفته شود.

قابلیتهای کلیدی X-Ways

در این بخش، مرور مستقیم و رسمی بر امکاناتی داریم که در مستندات رسمی معرفی شدهاند، از جمله:

۱. پردازش سبک و سریع

معماری نرمافزار مبتنی بر پردازش incremental است. این یعنی بدون نیاز به indexing کامل میتوانید تحلیل را شروع کنید. این ویژگی بهخصوص هنگام کار با تصویرهای چندصدگیگابایتی یا دیسکهای آسیبدیده ارزشمند است.

۲. پشتیبانی کامل از فایلسیستمها

NTFS ✔، FAT، exFAT، Ext2/3/4

ReFS ✔(در نسخههای جدیدتر)

✔ تجزیه MFT، journalها، slack space و unallocated space

۳. قابلیتهای پیشرفته در بازیابی و Carving

X-Ways یک مدل «Signature-based + Structure-aware Carving» استفاده میکند. یعنی علاوه بر شناسایی الگوهای باینری، ساختار فایلسیستم را نیز در نظر میگیرد.

۴. مدیریت شواهد (Evidence Management)

✔ ایجاد کیس

✔ نگهداری hash sets (NSRL یا custom)

✔ علامتگذاری فایلهای مهم (Noteworthy)

✔ ذخیرهسازی امن شواهد و تولید گزارش استاندارد

تحلیل پیشرفته با X-Ways : مسیر رسمی و توصیهشده

این مراحل بر اساس رویههای استاندارد فارنزیک و مستندات رسمی X-Ways گردآوری شده است:

۱. ایجاد کیس فارنزیک

ساخت Case جدید و افزودن imageها با حالت Read-Only .

کیسها شامل تنظیمات، فهرست فایلهای noteworthy، گزارشها و فیلترهای اعمالشده هستند.

۲. تحلیل ساختار دیسک

X-Ways با دقت بالا پارتیشنهای حذفشده، ساختار GPT/MBRو فایلسیستمهای Mixed را شناسایی کرده و امکان مستندسازی آنها را میدهد.

۳. بازیابی فایلهای حذفشده

X-Ways امکان بازسازی رکوردهای حذفشده (مانند NTFS MFT Entry) و همچنین Carving سطح پایین را ارائه میکند. این مدل دوگانه باعث میشود خروجی دقیقتر و با نرخ خطای کمتر نسبت به ابزارهای عمومی باشد.

۴. تحلیل زمانی (Timeline Analysis)

آخرین تغییرات، ساخت یا دسترسی فایلها از منابع مختلف (MFT، log fileها، journal و... جمعآوری شده و جدول زمانی دقیق قابل استخراج است.

۵. تحلیل محتوای پیشرفته

Indexing ✔ محتوای فایلها

✔ جستجوی ترکیبی (نوع فایل + اندازه + کلیدواژه + بازه زمانی)

✔ استخراج رشتهها

✔ بررسی فایلهای اجرایی (PE/ELF)

✔ تحلیل Metadata و Exif

۶. تهیه گزارش استاندارد

گزارشهای HTML یا متن با جزئیات کامل شامل:

✔ مسیر شواهد

hash ✔

✔ لیست فایلهای کشفشده

timestamp ✔ها

✔ فهرست کشف و تحلیل

مقایسه X-Ways با Autopsy و TSK

|

ابزار |

مزیت اصلی |

محدودیت |

|

Autopsy (اوپنسورس) |

GUI ساده، پلاگینهای فراوان |

پردازش نسبتاً سنگین |

|

TSK (خط فرمان) |

دقیقترین ابزار برای Low-level File System Analysis |

نیاز به تجربه بالا |

|

X-Ways Forensics |

سرعت بسیار بالا، گزارش حرفهای، انعطاف زیاد |

تجاری بودن، نیاز به آموزش اولیه |

آموزش کار با X-Ways Forensics

در این بخش از مقاله، از ایجاد کیس تا تولید گزارش فارنزیک را با توالی رسمی و استاندارد پوشش میدهیم. دستورالعملها مطابق با مستندات رسمی X-Ways، تجربه آزمایشگاهی و رویههای قانونی (forensically sound workflow) تنظیم شدهاند.

۱. ایجاد Case و ساختاردهی به پروژه فارنزیک

۱.۱ ایجاد Case جدید

وقتی یک Case ایجاد میکنید، در واقع دارید یک پروژه فارنزیک جدید میسازید که شامل تمام اطلاعات مربوط به یک تحقیق خاص است. این کار مزایای زیادی دارد:

✔ تفکیک پروژهها: هر تحقیق جداگانه در یک Case مخصوص خودش قرار میگیرد و دادهها با پروژههای دیگر تداخل ندارند.

✔ ثبت مستندات: X-Ways امکان اضافه کردن توضیحات، یادداشتها و مستندات مرتبط با هر Case را میدهد.

✔ امنیت دادهها: دادهها و شواهد در مسیر ذخیره مشخص و امن نگهداری میشوند.

✔ پیگیری تاریخچه: همه فعالیتها روی پرونده ثبت میشوند، مثل اضافه کردن دیسکها، ایجاد snapshots یا استخراج فایلها.

مراحل ایجاد کیس جدید عبارتند از:

- اجرای X-Ways Forensics

- مسیر:

Case → New Case - انتخاب مسیر ذخیرهسازی پرونده (پیشنهاد: یک پوشه مجزا برای هر کیس)

- تعیین نام پرونده، توضیحات، اطلاعات بررسیکننده (Investigator Info)

نکته: هر Case شامل ساختار پوشه، لیست شواهد، فیلترها، گزارشها، hash sets و تنظیمات اختصاصی است.

۱.۲ تنظیمات اولیه Case

✔ فعالسازی Journal Report

✔ تنظیم فرمت زمان (UTC یا local)

✔ فعالسازی گزینه Record Noteworthy Files (اختیاری)

۲. افزودن Image و مدیریت شواهد (Evidence Objects)

۲.۱ افزودن فایل Image

در X-Ways Forensics، بخش Add Image یکی از مهمترین مراحل ورود دادهها به پروژه فارنزیک است. این بخش دقیقاً برای این کار است که شما بتوانید یک کپی از هارد، فلش، مموری کارت یا دیگر رسانههای ذخیرهسازی را به پروژه اضافه و آنالیز کنید بدون اینکه دادههای اصلی دستنخورده باقی بمانند.

منظور از فایل Image چیست؟

یک Image فایل، نسخهی دقیق و بایتی (bit-by-bit) از یک دیسک یا پارتیشن است، به گونهای که همه فایلها، فولدرها و حتی فضای خالی یا حذفشده ذخیره میشوند.

مثالها:

.E01(EnCase Image).ddیا.raw(Raw Image).aff(Advanced Forensic Format)

مزیت این فایلها در این است که امکان تحلیل بدون تغییر در دادههای اصلی وجود دارد. دسترسی به فایلهای حذفشده یا آسیبدیده داریم و همچنین قابلیت استفاده در چندین پروژه یا ابزار دیگر وجود دارد.

وقتی فایل Image را به Case اضافه میکنید:

X-Ways یک نمای منطقی و فیزیکی از Image ایجاد میکند تا بتوانید فایلها، فولدرها و ساختار پارتیشن را مشاهده کنید.

مسیر:

Case → Add Evidence Object → Image File

X-Ways از فرمتهای زیر پشتیبانی میکند:

RAW (dd, bin, img) ✔

E01/EWF ✔

VHD/VMDK ✔

Segmented images ✔

۲.۲ اعتبارسنجی Hash

در همان مرحله، X-Ways هش MD5/SHA1 را محاسبه و با هش اصلی مقایسه میکند. این قدم، پایه chain-of-custody است.

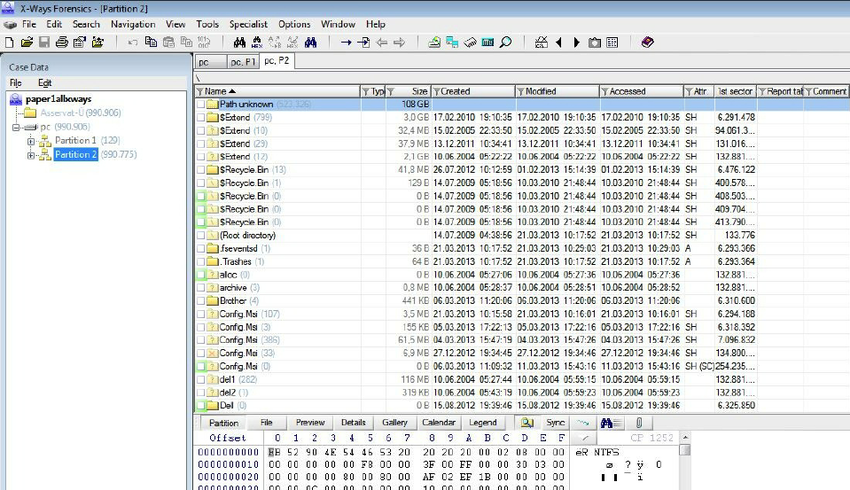

۳. تحلیل سطح دیسک و ساختار فایلسیستم

۳.۱ بررسی ساختار پارتیشن

پس از بارگذاری تصویر:

✔ نمایش MBR/GPT

✔ تشخیص پارتیشنهای Hidden، Deleted یا آسیبدیده

✔ ارائه Layout کامل دیسک

در بررسیهای قضایی، تطبیق این بخش با عکس Hard Drive Photography بسیار مهم است.

۳.۲ باز کردن فایلسیستم

روی هر پارتیشن → Explore

در این مرحله موارد زیر قابل مشاهدهاند:

✔ ریشه فایلسیستم

MFT ✔(برای NTFS)

Slack Space ✔

Unallocated Space ✔

System Files ✔مانند $Bitmap, $LogFile, $MFTMirr, $UsnJrnl

۴. Indexing و تحلیل دادهها

۴.۱ ساخت Index برای جستجوی محتوایی

مسیر:

Specialist → Create Index

امکانات:

✔ انتخاب زبان

✔ انتخاب نوع فایلها

✔ تنظیم Stop-words

✔ ذخیره Index برای استفادههای بعدی

۴.۲ جستجوی ترکیبی (Combined Search)

جستجو میتواند شامل:

✔ کلیدواژه

✔ نوع فایل

✔ بازه زمانی

✔ اندازه (size filter)

Exif/Metadata filters ✔

Regular Expressions ✔

باشد.

۵. بازیابی فایلهای حذفشده

X-Ways دارای دو روش بازیابی است:

۵.۱ بازیابی فایلهای حذفشده بر اساس فایلسیستم (Logical Recovery)

Logical Recovery یعنی بازیابی فایلهای حذفشده با استفاده از ساختار داخلی فایلسیستم، که منجر به بازگشت نام، مسیر، اندازه و تمام متادیتا میشود.

این روش دقیقترین و استانداردترین نوع بازیابی فایل در Digital Forensics است و برای NTFS بسیار دقیق است و بر اساس MFT Entries انجام میشود.

نحوه ی تنظیم آن از طریق مسیر زیر است:

Options → Recover/Copy

در صورت امکان نام و مسیر اصلی فایل نیز بازسازی میشود.

نمونه رکورد NTFS :

FILE0 .... Deleted Filename: report2024.docx Path: \Users\Admin\Documents\ Size: 820KB Timestamps: C/M/A Clusters: 103–107

۵.۲ بازیابی بر پایه Carving (Raw Recovery)

🔍 بازیابی بر پایه Carving چیست؟

Carving یعنی ابزار فارنزیک بدون توجه به نام، مسیر، یا متادیتای فایل، مستقیماً داخل تمام بایتهای خام حافظه یا دیسک جستجو میکند و به دنبال الگوهای مشخص فایلها میگردد. در این روش تکیه بر ساختار فایل سیستم، جدول MFT یا FAT ، نام فایل و مسیر فایل وجود ندارد.

بلکه تکیه کامل برSignature(امضای فایل)، Header (شروع فایل)وFooter (پایان فایل)است.

مسیر:

Specialist → File Recovery by Type

این روش زمانی استفاده میشود کهMFT آسیبدیده باشد، پارتیشن حذف شده باشد و فایل overwrite نشده اما نام/ساختار از بین رفته باشد.

کاربردهای مهم:

✔ عکس

✔ فایلهای Office

✔ فایلهای رسانهای

PDF✔

✔ اسناد متنی

۶. تحلیل زمانی (Timeline Reconstruction)

۶.۱ استخراج زمانها (Timestamps)

قابل استخراج از:

- MFT

- USN Journal

- LogFile

- Registry

- Browser Artifacts

۶.۲ ایجاد Timeline

مسیر:

Specialist → Event Log / Timeline

خروجی:

- CSV

- HTML

- قابل واردسازی در ابزارهای مخصوص مثل Plaso / Timesketch

Timeline برای بازسازی سناریوهای زیر حیاتی است:

- زمان اجرای بدافزار

- حذف فایلها

- نصب برنامهها

- فعالیتهای کاربر

۷. تحلیل متادیتا و محتوا

۷.۱ بررسی اطلاعات Exif فایلهای تصویری

اطلاعات شامل:

GPS ✔

✔ مدل دستگاه

✔ تاریخ ثبت

Thumbnail ✔

۷.۲ تحلیل فایلهای اجرایی (Executable Analysis)

X-Ways بخشی از ساختار PE را استخراج میکند:

- Import Table

- Compile Time

- Sectionها

این بخش برای تحقیقات IR و شناسایی بدافزار مفید است.

۷.۳ بررسی محتوا در سطح Hex

WinHex Editor داخل X-Ways شامل:

Signature Identification ✔

Cluster Mapping ✔

Link ✔به MFT

Viewer ✔چندحالته

۸. فیلترگذاری حرفهای (Advanced Filtering)

۸.۱ فیلتر براساس نوع فایل

File Type Categories شامل:

Executables ✔

Documents ✔

Archives ✔

Scripts ✔

Pictures ✔

۸.۲ فیلتر زمانی

فیلتر روی ۳ دسته زمان:

Created ✔

Modified ✔

Accessed ✔

۸.۳ فیلتر اندازه فایل

برای کشف فایلهای کوچک مخرب یا فایلهای بزرگ مشکوک کاربرد دارد.

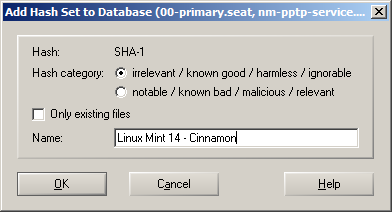

۹. مدیریت Hash Sets

X-Ways ازموارد زیر پشتیبانی می کند:

- NSRL

- HashKeeper

- Hash lists شخصی

- Whitelist / Blacklist

کاربرد:

✔ حذف Noise در تحلیل

✔ کشف سریع فایلهای مشکوک

✔ تطبیق شواهد با فایلهای شناختهشده

۱۰. نشانهگذاری فایلهای مهم (Noteworthy Items)

هر فایل با کلید Mark as Noteworthy در نهایت در گزارش نهایی وارد میشود و Inspectors میتوانند در چند ثانیه فایلهای کلیدی را بیابند.

۱۱. استخراج شواهد (Export / Recover Items)

مسیر:

Recover/Copy → Export files

امکان انتخاب حفظ ساختار پوشه، تغییر نام خودکار، کپی همراه Metadataدر این بهش وجود دارد.

۱۲. تهیه گزارش رسمی فارنزیک (Forensic Report Preparation)

۱۲.۱ تولید گزارش

برای تهیه ی گزارش:

Report → Generate Report

امکانات:

HTML / TXT / CSV ✔

✔ درج Summary

✔ درج لیست Noteworthy

✔ درج Hashes

✔ درج Screenshotها

۱۲.۲ استانداردهای گزارشدهی

گزارش باید شامل اطلاعات کیس، مشخصات شواهد، ابزارها و نسخهها، روشهای انجام کار، هشها، نتایج، تحلیل و Conclusion و لیست فایلهای مهم باشند.

این دستورالعمل، یک چرخه کامل کار فارنزیک با X-Ways را پوشش میدهد:

از ایجاد کیس، وارد کردن ایمیج، تحلیل فایلسیستم، بازیابی داده، تحلیل زمانی، فیلترگذاری، کار با متادیتا و استخراج شواهد تا تهیه گزارش نهایی.

جمعبندی

X-Ways Forensics یک ابزار کاملاً حرفهای، سبک و دقیق برای تحلیل دیسک در سطح سازمانی است و در کنار Autopsy و TSK، سهگانهای قدرتمند برای پوشش کامل چرخهی فارنزیک دیجیتال تشکیل میدهد.

در سناریوهایی که نیاز به سرعت پردازش بالا، امکان بررسی سطح پایین، تولید گزارش دقیق و فیلترگذاری پیشرفته باشد، X-Ways یکی از بهترین انتخابها است.