در مقالهی قبلی از سری مقالات راهنمای جامع تحلیل لاگ در ویندوز و لینوکس به آموزش نحوه لاگ گیری ویندوز با Event Log Explorer پرداختیم. حالا در بخش دوم این مجموعه آموزشی، سراغ یکی از ابزارهای مهم و open source میرویم: APT-Hunter .

این ابزار بهطور خاص برای تحلیل خودکار لاگهای ویندوز طراحی شده و میتواند فعالیتهای مشکوکی مثل ورودهای غیرعادی، اجرای فرآیندهای ناشناخته و تلاشهای نفوذ را بهسرعت شناسایی کند. در این مقاله از سلام دیجی یاد میگیریم APT-Hunter چیست، چطور نصب میشود و چگونه از آن برای کشف حملات در لاگ ویندوز استفاده کنیم.

APT-Hunter چیست؟

APT-Hunter یک ابزار قدرتمند در حوزه DFIR (Digital Forensics and Incident Response) و Threat Hunting است که برای تحلیل خودکار لاگهای ویندوز طراحی شده است. این ابزار با پردازش فایلهای لاگ EVTX، الگوهای مشکوک را شناسایی میکند و میتواند فعالیتهایی که معمولاً نشاندهنده حملات پیشرفته (APT) هستند را آشکار کند.

به جای اینکه تحلیل لاگها را دستی انجام دهید و ساعتها زمان صرف کنید، APT-Hunter میتواند در چند دقیقه حجم عظیمی از لاگها را بررسی کرده و نقاطی که نیاز به توجه دارند را مشخص کند.

مهمترین قابلیتهای APT-Hunterعبارتند از:

1.بررسی ورودهای موفق و ناموفق :(Logon/Logoff)این قابلیت ورودهای مشکوک به سیستم را شناسایی میکند.

مثال: اگر یک حساب کاربری مدیر سیستم چندین بار از IP ناشناخته تلاش به ورود کرده باشد یا در ساعتهای غیرمعمول وارد سیستم شده باشد، APT-Hunter این موارد را برجسته میکند.

2.تحلیل فرآیندهای ایجادشده در سیستم :(Process Creation)این بخش تمام برنامهها و اسکریپتهایی که در سیستم اجرا میشوند را بررسی میکند.

مثال: اگر یک فایل ناشناخته یا بدافزار سعی کند بدون اجازه اجرا شود، یا ابزارهایی مثل Mimikatz که برای استخراج پسورد استفاده میشوند، اجرا شوند، این ابزار به شما هشدار میدهد.

3.کشف فعالیتهای مرتبط با RDP و دسترسیهای راه دور: حملات APT معمولاً تلاش میکنند از راه دور به سیستم دسترسی پیدا کنند یا حرکت جانبی (Lateral Movement) در شبکه انجام دهند.

مثال: اگر یک کاربر از کشوری غیرعادی به سیستم متصل شود یا در ساعات غیر کاری از طریق RDP به چند سیستم متصل شود، APT-Hunter آن را ثبت و گزارش میکند.

4.شناسایی تغییرات مشکوک در رجیستری و سرویسها: تغییرات غیرمنتظره در رجیستری یا سرویسها میتواند نشانهی تلاش برای پایداری در سیستم یا اجرای بدافزار باشد.

مثال: ایجاد یک سرویس جدید با نامی شبیه به سرویسهای سیستمی، یا تغییر مسیر اجرای سرویسهای موجود توسط مهاجم، توسط این ابزار شناسایی میشود.

5.تولید گزارشهای قابل ارائه در قالب HTML و :CSVبعد از تحلیل لاگها، APT-Hunter گزارشی کامل ارائه میدهد که میتوان آن را برای تیم مدیریت یا تیم امنیتی ارسال کرد.

مثال: یک گزارش HTML شامل جدول ورودهای مشکوک، فرآیندهای غیرعادی و هشدارهای امنیتی است که به راحتی قابل بررسی و مستندسازی است.

نحوه نصب و راهاندازی APT-Hunter

پیشنیازها

قبل از شروع نصب، مطمئن شوید سیستم شما شرایط زیر را دارد:

- سیستم عامل: ویندوز 10، ویندوز 11 یا ویندوز سرور (Windows Server 2016/2019/2022)

- Python : نسخه 3.7 یا بالاتر نصب باشد. توصیه میشود از نسخههای 3.9 یا 3.10 استفاده کنید. برای بررسی نسخه نصب شده:

python --version

اگر Python نصب نیست، میتوانید آن را از وبسایت رسمی Python دانلود و نصب کنید.

✔️هنگام نصب، حتماً گزینه Add Python to PATH را فعال کنید تا دستورات Python در Command Prompt قابل استفاده باشند.

- دسترسی به لاگهای ویندوز: فایلهای با پسوند

.evtxکه معمولاً در مسیر زیر قرار دارند:

C:\Windows\System32\winevt\Logs

برای تحلیل کامل، دسترسی Administrator به سیستم نیاز است.

- ابزار Git (اختیاری اما توصیه شده) :برای clone کردن source code. میتوانید Git را از وبسایت رسمی Git نصب کنید.

مراحل نصب

- clone کردن سورس کد از :GitHubبرای دریافت آخرین نسخه ابزار:

git clone https://github.com/ahmedkhlief/APT-Hunter.git

⚠️ نکته: اگر Git نصب ندارید، میتوانید فایل ZIP پروژه را از GitHub دانلود و استخراج کنید.

- ورود به پوشه ابزار: بعد از کلون یا استخراج فایلها:

cd APT-Hunter

- ایجاد یک محیط مجازی Python (توصیه شده): برای جلوگیری از تداخل با کتابخانههای دیگر سیستم، بهتر است از یک Virtual Environment استفاده کنید:

python -m venv venv

venv\Scripts\activate

پس از فعال شدن محیط مجازی، هر کتابخانهای که نصب میکنید تنها در این محیط باقی میماند.

- نصب کتابخانههای مورد نیاز: کتابخانههای مورد نیاز در فایل

requirements.txtمشخص شدهاند:

pip install -r requirements.txt

این دستور تمام بستههای لازم برای اجرای APT-Hunter را نصب میکند.

- تست نصب: برای اطمینان از نصب صحیح، دستور زیر را اجرا کنید:

python apt-hunter.py --help

اگر راهنمای ابزار نمایش داده شد، نصب موفقیتآمیز بوده است.

نکات حرفهای و توصیههای عملی

✔️ همیشه آخرین نسخه Git و Python را استفاده کنید تا باگهای امنیتی و ناسازگاریها کاهش یابند.

✔️ قبل از تحلیل لاگها، از یک نسخه پشتیبان از فایلهای EVTX تهیه کنید تا در صورت خطا اطلاعات لاگ از بین نرود.

✔️ در محیطهای سرور، اجرای APT-Hunter را با دسترسی Administrator انجام دهید تا تمام لاگها قابل خواندن باشند.

✔️ اگر قصد تحلیل چند سیستم را دارید، میتوانید از پارامتر -d برای پردازش پوشهای از فایلهای لاگ استفاده کنید.

اجرای APT-Hunter

APT-Hunter روی فایلهای لاگ ویندوز کار میکند. این لاگها در مسیر زیر قرار دارند:

C:\Windows\System32\winevt\Logs

اجرای ساده روی یک فایل

python apt-hunter.py -f Security.evtx

پارامترهای مهم APT-Hunter

APT-Hunter برای انعطاف در تحلیل لاگهای ویندوز، چندین پارامتر کاربردی ارائه میدهد که به شما امکان میدهد فایلها یا پوشههای خاص را تحلیل کنید و خروجی متناسب با نیاز خود دریافت کنید.

|

پارامتر |

عملکرد |

مثال عملی |

|

|

مشخص کردن یک فایل لاگ برای تحلیل |

|

|

این دستور فقط فایل Security.evtx را تحلیل میکند |

مناسب زمانی که میخواهید روی یک لاگ خاص تمرکز کنید و سرعت پردازش بالا باشد |

|

|

|

پردازش تمام فایلهای لاگ موجود در یک پوشه |

|

|

تمام فایلهای |

کاربردی برای تحلیل روزانه یا هفتگی کل لاگهای سیستم |

|

|

|

مشخص کردن مسیر ذخیره گزارش خروجی |

|

|

گزارش تحلیل در پوشه C:\Report ذخیره میشود |

توصیه میشود مسیر خروجی روی درایوی با فضای کافی باشد تا گزارش کامل ذخیره شود |

|

|

|

تولید گزارش در قالب CSV علاوه بر HTML |

|

|

خروجی شامل HTML و CSV خواهد بود |

مفید برای وارد کردن گزارش به SIEM یا ابزارهای Threat Hunting مانند Splunk یا ELK |

نکات حرفهای استفاده از پارامترها

ترکیب پارامترها: میتوانید چند پارامتر را با هم ترکیب کنید تا تحلیل منعطف و مطابق نیازتان باشد.

مثال:

python apt-hunter.py -d "C:\Logs" -o "C:\Report" -csv

این دستور کل لاگهای موجود در پوشه C:\Logs را تحلیل کرده و خروجی HTML و CSV در C:\Report تولید میکند.

تحلیل دستهای: پارامتر -d برای تحلیل دستهای لاگها فوقالعاده کاربردی است و به تیم SOC اجازه میدهد تمام رویدادهای یک هفته یا ماه را یکجا بررسی کند.

ادغام با دیگر ابزارها: استفاده از خروجی CSV باعث میشود بتوانید دادهها را در ابزارهای دیگر SIEM یا سیستمهای Threat Hunting وارد کنید و تحلیلهای پیشرفته انجام دهید.

پیشنهاد عملی: قبل از اجرای تحلیل روی پوشههای بزرگ، از یک نمونه کوچک تست کنید تا مطمئن شوید پارامترها و مسیر خروجی درست تنظیم شدهاند.

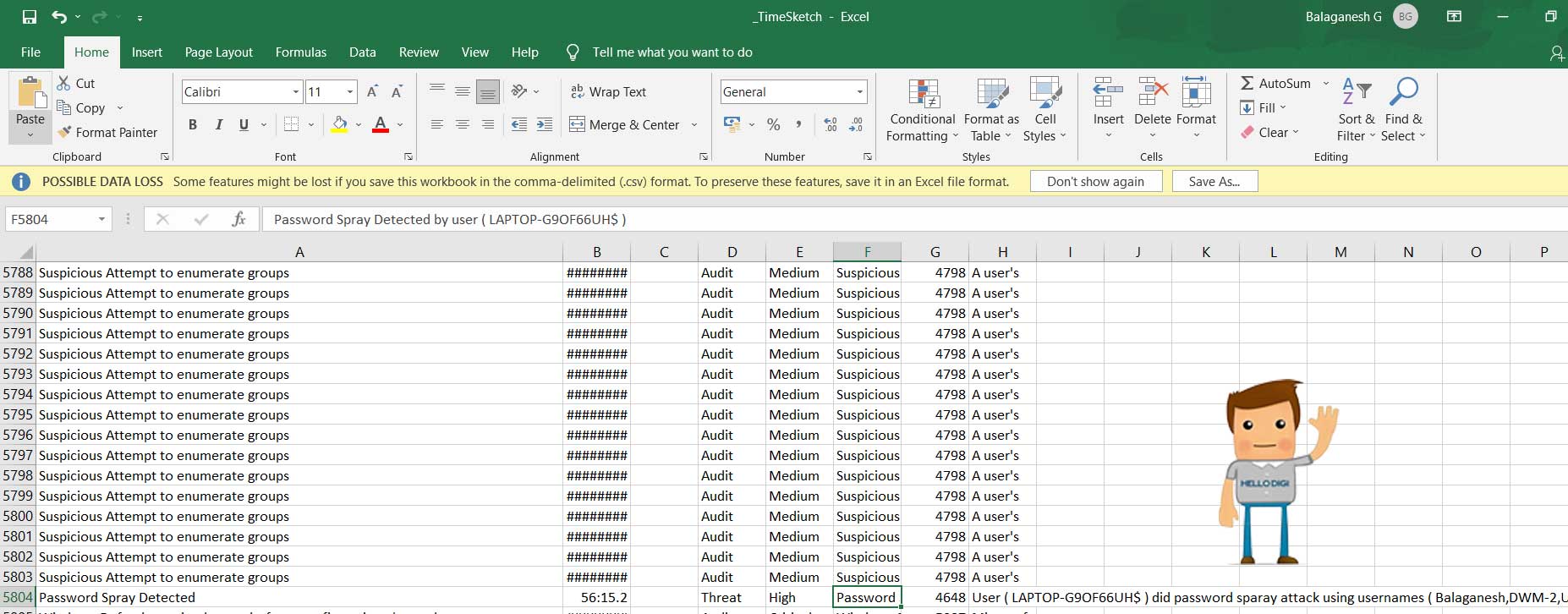

تحلیل خروجی APT-Hunter

بعد از اجرای APT-Hunter، ابزار یک گزارش جامع و ساختاریافته تولید میکند که اطلاعات حیاتی درباره فعالیتهای سیستم و نشانههای حملات پیشرفته (APT) را در اختیار تحلیلگر امنیت قرار میدهد. این خروجی به شما کمک میکند تا حملات پنهان و رفتارهای مشکوک در شبکه و سیستمهای ویندوز را به سرعت شناسایی کنید.

بخشهای اصلی گزارش APT-Hunter و تحلیل آن

✔️ لاگینهای مشکوک (Suspicious Logons)

این بخش ورودهای موفق و ناموفق به سیستم را بررسی میکند و موارد غیرعادی را مشخص میکند.

-

مثال:

-

تعداد زیاد تلاشهای شکستخورده برای ورود به حساب مدیر سیستم (Brute-force).

-

ورود از آدرس IP خارجی یا غیرمعمول که نشاندهنده تلاش مهاجم برای دسترسی غیرمجاز است.

-

-

اهمیت: شناسایی این الگوها میتواند اولین نشانه نفوذ به سیستم باشد.

✔️ فرآیندهای اجراشده (Process Creation Analysis)

APT-Hunter تمام فرآیندهای جدید یا غیرعادی که در سیستم ایجاد شدهاند را فهرست میکند.

-

مثال:

-

اجرای ابزارهای هک مانند Mimikatz یا PsExec برای استخراج رمز عبور و حرکت جانبی.

-

برنامههای ناشناس که در مسیرهای غیرمعمول اجرا میشوند، مانند پوشههای Temp یا AppData .

-

-

اهمیت: تحلیل فرآیندها به تیم امنیتی کمک میکند بدافزارهای فعال یا ابزارهای مهاجم را شناسایی کند.

✔️ فعالیتهای RDP و دسترسی از راه دور (RDP & Remote Access)

این بخش ورودهای غیرعادی از طریق RDP و سایر دسترسیهای راه دور را ردیابی میکند.

-

مثال:

-

ورود از IP ناشناخته یا ورود در ساعات غیرکاری (مثلاً نیمهشب)

-

اتصال یک حساب کاربری به چند سیستم مختلف که نشاندهنده Lateral Movement است.

-

-

اهمیت: شناسایی این فعالیتها میتواند مانع از گسترش نفوذ مهاجم در شبکه داخلی شود.

✔️ تغییرات سیستم و رجیستری (System & Registry Modifications)

APT-Hunter تغییرات غیرمعمول در رجیستری، سرویسها و برنامههای شروع خودکار را بررسی میکند.

-

مثال:

-

اضافه شدن سرویس جدید با نام مشابه سرویسهای سیستمی.

-

تغییر مسیر اجرای سرویسهای اصلی یا افزودن کلیدهای رجیستری برای پایداری بدافزار.

-

-

اهمیت: شناسایی این تغییرات به جلوگیری از Persistence حملات پیشرفته کمک میکند.

موارد قابل شناسایی با تحلیل گزارش APT-Hunter

با بررسی دقیق خروجی این ابزار میتوان موارد زیر را شناسایی و تحلیل کرد:

✔️حملات Brute-force روی حسابهای کاربری و تلاش برای نفوذ به حسابهای حیاتی.

✔️اجرای ابزارهای هک یا فایلهای ناشناس که نشاندهنده فعالیت مهاجم در سیستم است.

✔️حرکت جانبی (Lateral Movement) در شبکه داخلی، که مهاجم را قادر میسازد از یک سیستم به سیستم دیگر منتقل شود.

✔️تلاش برای سرقت اعتبارنامهها (Credential Dumping) و استخراج اطلاعات حساس از سیستم.

نکات حرفهای برای استفاده بهینه از خروجی APT-Hunter

1.اولویتبندی هشدارها (Alert Prioritization)

-

تیمهای امنیتی باید تمرکز خود را روی ورودهای مشکوک، فرآیندهای غیرمعمول و تغییرات بحرانی سیستم قرار دهند.

-

شناسایی سریع این موارد، امکان واکنش فوری به تهدیدات را فراهم میکند و زمان Mean Time to Detect (MTTD) و Mean Time to Respond (MTTR) را کاهش میدهد.

2.ادغام با دیگر ابزارهای امنیتی (Integration with Security Tools)

-

خروجی CSV APT-Hunter قابلیت وارد شدن به SIEM، SOAR و ابزارهای Threat Hunting مانند Splunk، ELK و QRadar را دارد.

-

این ادغام به تحلیلگران اجازه میدهد تجمیع دادهها، همبستگی رویدادها و تشخیص تهدیدات پیچیده را در سطح شبکه انجام دهند.

3.مستندسازی و گزارشدهی حرفهای (Professional Documentation & Reporting)

-

گزارشهای HTML تولید شده توسط ابزار میتوانند بهعنوان مستندات رسمی برای تیم مدیریت، مراجع قانونی یا ممیزیهای امنیتی ارائه شوند.

-

مستندسازی دقیق فعالیتهای مشکوک، نحوه شناسایی و اقدامات انجام شده، شفافیت و قابلیت پیگیری Incident Response را افزایش میدهد.

4.بهروزرسانی مداوم و پیگیری تهدیدات جدید (Continuous Updates & Threat Awareness)

-

کارشناسان امنیت باید همواره نسخههای جدید APT-Hunter و قواعد تحلیل آن را بررسی و بهروزرسانی کنند.

-

با این کار، شناسایی تهدیدات نوظهور، حملات پیشرفته و الگوهای جدید نفوذ امکانپذیر میشود و ابزار همواره کارآمد باقی میماند.

مزایای استفاده از APT-Hunter

استفاده از APT-Hunter در تحلیل لاگ ویندوز مزایای متعددی دارد که آن را به ابزاری ارزشمند برای کارشناسان امنیت، تیمهای SOC و متخصصان Threat Hunting تبدیل میکند:

1.متنباز و رایگان

APT-Hunter یک ابزار open source است و برای استفاده نیاز به هیچ لایسنس تجاری ندارد. این ویژگی باعث میشود هر سازمان، صرفنظر از بودجه، بتواند به راحتی آن را نصب و استفاده کند و در صورت نیاز، ابزار را سفارشیسازی کند.

2.پردازش سریع حجم بالای لاگها

این ابزار قادر است حجم عظیمی از فایلهای EVTX را در کمترین زمان تحلیل کند، بدون اینکه منابع سیستم بیش از حد مصرف شود.

-

مثال: یک پوشه شامل صدها فایل لاگ امنیتی را میتوان تنها در چند دقیقه پردازش کرد و نقاط مشکوک را استخراج نمود.

3.خروجی قابل تحلیل برای تیمهای SOC و مدیریت

APT-Hunter گزارشهای ساختاریافته در قالب HTML و CSV تولید میکند که به راحتی قابل خواندن و ارائه به تیم مدیریت یا تیم SOC است.

-

این گزارشها امکان اولویتبندی تهدیدات و تصمیمگیری سریع برای واکنش به حوادث امنیتی را فراهم میکنند.

4.مناسب برای Incident Response و Threat Hunting

این ابزار با تمرکز روی فعالیتهای مشکوک و نشانههای حملات پیشرفته، یک منبع حیاتی برای تیمهای واکنش به حوادث (IR) و شکار تهدیدات (Threat Hunting) است.امکان تشخیص فعالیتهای Brute-force، Lateral Movement، اجرای بدافزار و تلاش برای Credential Dumping باعث میشود پاسخ تیم امنیتی سریع و هدفمند باشد.

جدول خلاصه قابلیتها و کاربردهای APT-Hunter

|

قابلیت |

توضیح |

مثال عملی |

اهمیت برای امنیت |

|

لاگینهای مشکوک (Logon/Logoff) |

شناسایی ورودهای غیرعادی و تلاشهای ناموفق |

تلاشهای Brute-force روی حساب مدیر یا ورود از IP ناشناس |

شناسایی اولین نشانههای نفوذ |

|

فرآیندهای اجراشده (Process Creation) |

تحلیل برنامهها و اسکریپتهای اجراشده |

اجرای ابزارهای هک مانند Mimikatz یا برنامههای ناشناس |

شناسایی بدافزارها و فعالیتهای مهاجم |

|

فعالیتهای RDP و دسترسی راه دور |

بررسی ورودهای غیرعادی از راه دور |

ورود در ساعات غیرکاری یا اتصال چند سیستم توسط یک کاربر |

شناسایی Lateral Movement و دسترسی غیرمجاز |

|

تغییرات رجیستری و سرویسها |

شناسایی تغییرات مشکوک در رجیستری و سرویسها |

ایجاد سرویس ناشناس یا تغییر مسیر سرویسهای سیستمی |

جلوگیری از Persistence بدافزار و نفوذ پایدار |

|

گزارشهای HTML و CSV |

ارائه خروجی قابل تحلیل برای تیمهای امنیتی |

جدول ورودهای مشکوک و فرآیندهای غیرعادی |

تسهیل واکنش سریع و مستندسازی برای تیم SOC |

مقایسه APT-Hunter با سایر ابزارهای تحلیل لاگ

APT-Hunter نسبت به ابزارهای دیگر در حوزه تحلیل لاگ و Threat Hunting مزایایی کلیدی دارد که عبارتند از:

|

ابزار |

ویژگیها |

محدودیتها |

تفاوت کلیدی با APT-Hunter |

|

Event Log Explorer ویندوز |

رابط گرافیکی، فیلتر و جستجوی پیشرفته لاگها، خروجی CSV/HTML |

تحلیل دستی، نیاز به بررسی انسانی بیشتر، کشف الگوهای حمله محدود |

APT-Hunter تحلیل خودکار الگوهای APT و تشخیص حملات پیچیده را ارائه میدهد، نه فقط مرور لاگها |

|

osquery ویندوز.لینوکس.macOS |

تبدیل سیستم به دیتابیس SQL، کوئریگیری زنده، کراسپلتفرم |

نیاز به نوشتن کوئریها، منحنی یادگیری بالا، تمرکز روی وضعیت لحظهای سیستم |

APT-Hunter مخصوص لاگهای ویندوز است و گزارشهای آماده و تحلیل خودکار ارائه میدهد، بدون نیاز به نوشتن کوئری |

|

Log2Timeline (Plaso) لینوکس |

ساخت Timeline از لاگها و فایلها، تحلیل پیشرفته DFIR |

پیچیدگی بالا، مناسب فقط لینوکس، نیاز به دانش تخصصی DFIR |

APT-Hunter سادهتر، نصب سریع روی ویندوز و تمرکز روی شناسایی حملات APT با خروجی قابل تحلیل تیم SOC |

نکات کلیدی مقایسه

✔️ سطح اتوماسیون: APT-Hunter توانایی تحلیل خودکار و شناسایی الگوهای حمله را دارد، در حالی که Event Log Explorer بیشتر ابزار مرور و فیلتر است.

✔️ تمرکز روی حملات پیشرفته: برخلاف osquery که تمرکز روی وضعیت سیستم دارد، APT-Hunter برای شناسایی فعالیتهای مخرب و APT بهینه شده است.

✔️ سادگی و سرعت راهاندازی: نصب و اجرای APT-Hunter بسیار سریع و کارآمد است، بدون نیاز به پیچیدگیهای Log2Timeline یا کوئریهای پیچیده osquery .

جمعبندی

APT-Hunter یکی از ابزارهای کلیدی و عملیاتی برای کارشناسان امنیت و تیمهای SOC است. این ابزار با تحلیل خودکار لاگهای ویندوز و شناسایی الگوهای حمله پیشرفته، به شما کمک میکند:

✔️ تهدیدات پنهان در سیستمهای ویندوز را شناسایی کنید

✔️ زمان واکنش به حوادث امنیتی را کاهش دهید

✔️ مدیریت ریسک و دفاع سایبری سازمان را بهبود بخشید

با توجه به رایگان بودن، سرعت پردازش بالا و خروجیهای قابل تحلیل، APT-Hunter گزینهای کارآمد و در دسترس برای هر سازمانی است که میخواهد سطح دفاع سایبری خود را ارتقا دهد.