با پیشرفت روزافزون تکنیکهای نفوذ، الگوهای سنتی حملات مستقیم و تکمرحلهای جای خود را به سناریوهای پیچیده و چندمرحلهای دادهاند. مهاجمان پیشرفته، بهویژه گروههای APT (Advanced Persistent Threat)، با بهکارگیری زنجیرهای از اقدامات تدریجی نظیر شناسایی اولیه (Reconnaissance)، نفوذ (Initial Access)، تثبیت حضور (Persistence)، گسترش دسترسی (Lateral Movement) و استخراج داده (Exfiltration)، سعی در عبور نامحسوس از لایههای دفاعی سازمان دارند.

در چنین سناریوهایی، قابلیت کشف و تحلیل همبستهی رویدادها در بازههای زمانی مختلف و از منابع متنوع، کلید اصلی مقابله با این تهدیدات است؛ جایی که نقش SIEM (Security Information and Event Management) پررنگ میشود. اما حقیقت این است که در بسیاری از سازمانها، SIEM صرفاً بهعنوان یک ابزار ذخیرهسازی لاگ یا هشداردهی ساده به کار میرود؛ در حالی که ارزش واقعی آن در ساخت داشبوردهای تحلیلی مبتنی بر مدل حمله (Attack-Centric Dashboards) نمایان میشود.

طراحی صحیح داشبوردهای SIEM باید بر مبنای چارچوبهایی مانند MITRE ATT&CK یا Cyber Kill Chain انجام شود تا بتوان نشانههای رفتاری (TTPs) هر مرحله از حمله را بهصورت بصری و قابل تحلیل نمایش داد. بدون طراحی هدفمند داشبوردها، حتی پیشرفتهترین SIEMها نیز نمیتوانند پیوستگی بین لاگها و مراحل حمله را درک کنند و در نتیجه تشخیص زودهنگام حملات مختل میشود.

در این مقاله از سلام دیجی، بهصورت عملیاتی به بررسی اصول طراحی داشبوردهای تحلیلی برای شناسایی حملات مرحلهدار در محیطهای واقعی سازمانی میپردازیم، با تمرکز ویژه بر محدودیتها و نیازهای خاص زیرساختهای ایرانی – از کمبود منابع لاگ گرفته تا پیچیدگیهای نگهداری SOC در بسترهای بومی.

۱. درک مدلهای حمله: پایه طراحی داشبوردهای هدفمند

پیش از اقدام به طراحی هرگونه داشبورد تحلیلی در SIEM، ضروری است که تیم امنیت با مدلهای استاندارد تحلیل حمله مانند Cyber Kill Chain و MITRE ATT&CK آشنایی کامل داشته باشد. این چارچوبها به عنوان نقشه راه حملهگران، کمک میکنند تا درک دقیقی از مراحل محتمل نفوذ و ردپای آنها در لاگها حاصل شود.

🔹 مدل Cyber Kill Chain (توسط Lockheed Martin)

مدل Kill Chain فرآیند نفوذ را به هفت مرحله مجزا تقسیم میکند:

- Reconnaissance (شناسایی): جمعآوری اطلاعات درباره هدف

- Weaponization (ساخت سلاح): ایجاد بدافزار با بهرهبرداری از آسیبپذیری

- Delivery (تحویل): ارسال بدافزار از طریق ایمیل، لینک یا USB

- Exploitation (سوءاستفاده): اجرای کد مخرب روی سیستم هدف

- Installation (نصب): نصب backdoor برای دسترسی پایدار

- Command & Control (ارتباط): ارتباط با سرور مهاجم برای دریافت دستور

- Actions on Objectives (عملیات): سرقت داده، تخریب یا جاسوسی

هر مرحله از این زنجیره، در SIEM میتواند با مجموعهای از لاگها و رویدادهای خاص شناسایی شود. به عنوان مثال، در مرحله Delivery میتوان به لاگهای email gateway یا پروکسی مراجعه کرد؛ در حالی که مرحله Command & Control ممکن است در لاگ فایروال یا DNS نمود پیدا کند.

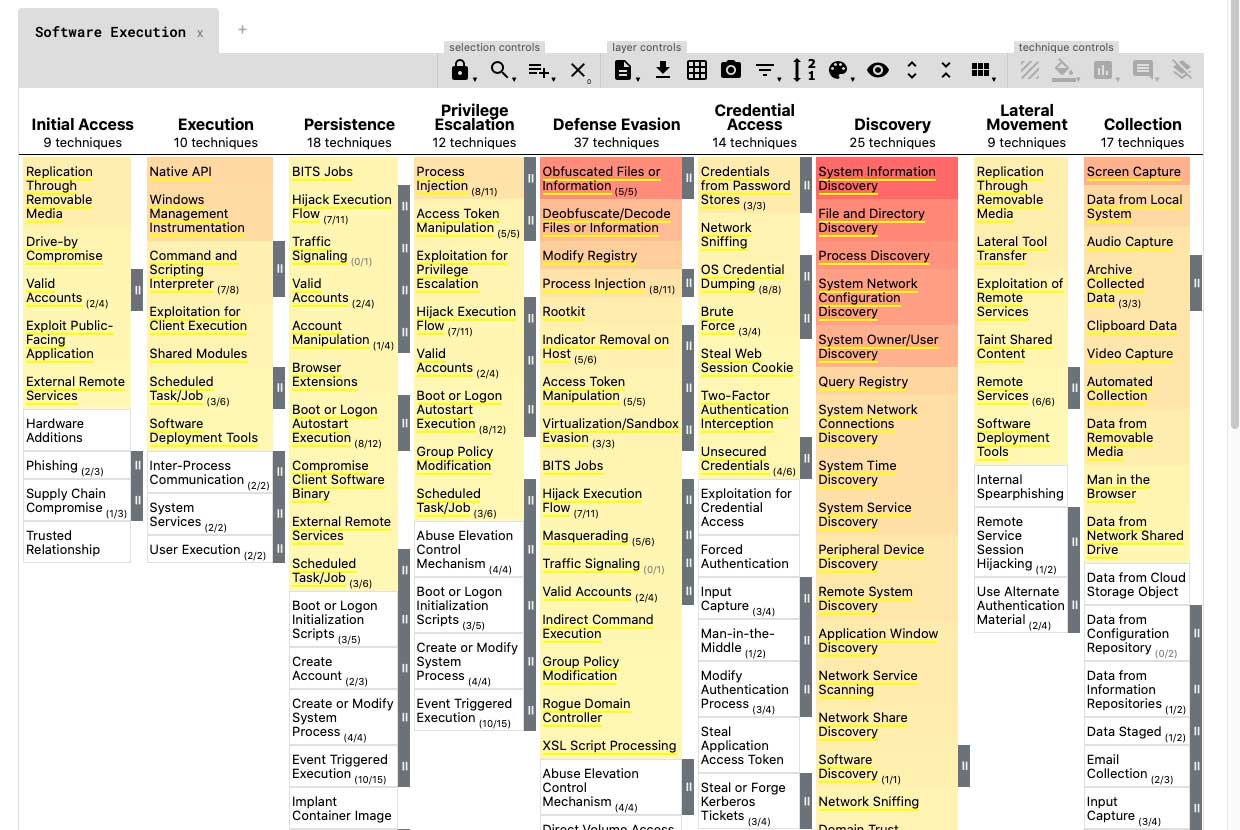

🔹 چارچوب MITRE ATT&CK

در مقابل، چارچوب MITRE ATT&CK یک پایگاه دانش جامع از تکنیکها و تاکتیکهای مهاجمان است که با دقت بسیار، روشهای واقعی مورد استفاده در حملات را طبقهبندی کرده است. این چارچوب بر اساس تاکتیکها (Tactics) و تکنیکها (Techniques) عمل میکند:

تاکتیک: هدف مهاجم در یک مرحله خاص (مثل Privilege Escalation)

تکنیک: روشی که مهاجم برای رسیدن به آن هدف استفاده میکند (مثل bypassing UAC یا token manipulation)

با تطبیق لاگهای موجود با تکنیکهای ATT&CK، میتوان دید دقیقی از اینکه کدام بخش از سیستم تحت تهدید است، بهدست آورد. این ساختار برای طراحی داشبوردهای تحلیلی بسیار ارزشمند است، چراکه به تحلیلگر اجازه میدهد حملات را نه بر اساس signature بلکه بر اساس رفتار شناسایی کند.

اهمیت این چارچوبها در طراحی داشبورد

استفاده از این مدلها در طراحی داشبوردهای SIEM چند مزیت کلیدی دارد:

✔️ ساختاردهی اطلاعات: بهجای نمایش حجم انبوهی از لاگها، داشبوردها بر اساس مراحل مشخص حمله مرتب میشوند.

✔️ کشف حملات زنجیرهای: با اتصال رویدادهای مرتبط در مراحل مختلف حمله، یک داستان کامل و پیوسته ساخته میشود.

✔️ کاهش هشدارهای کاذب (False Positive) : تحلیل مرحلهای و رفتاری باعث میشود فقط فعالیتهایی که با الگوهای واقعی حمله منطبق هستند، پررنگ شوند.

✔️ هماهنگی با تیم Incident Response : داشبوردهایی که بر اساس MITRE یا Kill Chain طراحی شدهاند، به تیمهای واکنش کمک میکنند حمله را دقیقتر درک و مهار کنند.

مثال ساده از تطبیق مراحل حمله با لاگها:

|

مرحله حمله |

نوع داده مورد نیاز |

نمونه رویداد |

|

Reconnaissance |

DNS، Proxy Logs |

درخواست به دامنههای مشکوک |

|

Initial Access |

VPN، Email Gateway |

لاگ اتصال مشکوک از IP ناشناس |

|

Privilege Escalation |

Windows Security Logs |

تغییر عضویت کاربر در گروه Admin |

|

Lateral Movement |

SMB, RDP Logs |

اتصال بین دو هاست غیرمرتبط |

|

Exfiltration |

Firewall, Proxy |

حجم بالای آپلود به مقصد ناشناس |

۲. اجزای کلیدی یک داشبورد SIEM مؤثر برای کشف حملات مرحلهدار

طراحی یک داشبورد مؤثر در SIEM نباید صرفاً بر اساس نمایش رویدادها باشد؛ بلکه باید بر مبنای درک عمیق از زنجیره حمله و رفتار مهاجم صورت گیرد. چنین داشبوردی باید تحلیلگران را در شناسایی سریع، همبستهسازی وقایع، و پاسخ مؤثر یاری کند. در ادامه، اجزای ضروری این داشبورد بهصورت تخصصی شرح داده شدهاند:

✅ ۱. شاخصهای تهدید مرحلهای (Stage-Based Threat Indicators)

این بخش از داشبورد، باید رویدادهای کلیدی مربوط به هر مرحله از حمله را بهصورت مجزا و قابل تفسیر نمایش دهد. برای مثال:

✔️ در مرحله Initial Access : افزایش نرخ لاگینهای ناموفق یا ارتباط با آدرسهای IP مشکوک

✔️ در مرحله Privilege Escalation : تغییرات در عضویت گروههای حساس Active Directory

✔️ در مرحله Lateral Movement : استفاده غیرمعمول از RDP، SMB یا WinRM بین هاستها

✔️ در مرحله Exfiltration : حجم بالای ترافیک خروجی به آدرسهای خارجی ناشناس یا رمزگذاری نشده

✔️ این شاخصها باید با Thresholdهای پویای قابل تنظیم طراحی شوند و بهصورت Real-Time بروزرسانی گردند.

✅ ۲. تایملاین حمله (Attack Timeline Visualization)

در حملات مرحلهدار، ترتیب زمانی وقوع رویدادها یکی از حیاتیترین عوامل برای درک زنجیره حمله است. بدون تحلیل دقیق زمانبندی رویدادها، تشخیص مسیر حرکت مهاجم و مراحل حمله تقریباً غیرممکن خواهد بود. طراحی یک تایملاین امنیتی هوشمند و دقیق در داشبورد SIEM، باید چندین قابلیت کلیدی را در بر بگیرد:

🔹 نمایش توالی زمانی وقایع (Chronological Event Flow)

این قابلیت باید به تحلیلگر کمک کند تا تمامی رویدادهای امنیتی مرتبط را به ترتیب دقیق زمانی مشاهده کند؛ از لحظه نخست شناسایی رفتار مشکوک تا اقدامات نهایی مهاجم.

🔹 کشف همبستگی بین وقایع پراکنده (Correlated Event Mapping)

تایملاین باید بتواند رویدادهای بهظاهر مستقل را به هم متصل کند؛ مثلاً یک لاگ لاگین مشکوک به VPN، میتواند با لاگ اجرای یک دستور PowerShell روی سرور و سپس انتقال داده به IP ناشناس در Firewall مرتبط باشد.

🔹 شناسایی رویداد آغازین (Attack Root Cause Identification)

تحلیلگر باید بتواند بلافاصله تشخیص دهد که اولین رویداد در زنجیره حمله چه بوده است؛ این کار به شناسایی نقصهای امنیتی و مسیر ورود مهاجم کمک میکند.

🔹 اندازهگیری مدت حضور مهاجم (Dwell Time Estimation)

یکی از مهمترین پارامترها در تحلیل حملات، مدت زمان ماندگاری مهاجم در شبکه است. تایملاین باید بتواند Dwell Time را از زمان دسترسی اولیه تا خروج یا کشف حمله محاسبه کند.

🔹 قابلیتهای فنی پیشرفته در طراحی تایملاین:

یک تایملاین حرفهای باید ویژگیهای زیر را نیز داشته باشد:

✔️ Zoom-in/Zoom-out زمانی برای تحلیل دقیق بازههای خاص (مثلاً ۱۰ دقیقه حیاتی قبل از استخراج اطلاعات)

✔️ Tagging (برچسبگذاری) وقایع کلیدی مانند privilege escalation، lateral movement، یا C2 communication

✔️ اتصال خودکار وقایع با پارامترهای مشترک مانند:

-

User ID

-

Session ID

-

IP Address

-

Hash فایل

-

نمایش گرافیکی تغییرات شدت فعالیت در طول زمان برای درک نقاط اوج حمله

🔹 نمونه کاربردی:

فرض کن مهاجم ابتدا یک credential را سرقت کرده، سپس از آن برای اتصال VPN استفاده کرده، بعد privilege escalation انجام داده و نهایتاً دادهها را استخراج کرده است. تایملاین باید به شما اجازه دهد:

✔️ دقیقاً این توالی را مشاهده کنید

✔️ زمان دقیق هر مرحله را ببینید

✔️ نشانههای early-warning را تحلیل کنید

✅ چرا تایملاین حیاتی است؟

✔️ جلوگیری از تحلیل سطحی و گمراهکننده

✔️ کمک به پاسخ سریع و بهموقع

✔️ مستندسازی حمله برای گزارش به مدیران ارشد یا مراجع قانونی

مطالب مرتبط: آموزش اسپلانک splunk fundamentals 1,2

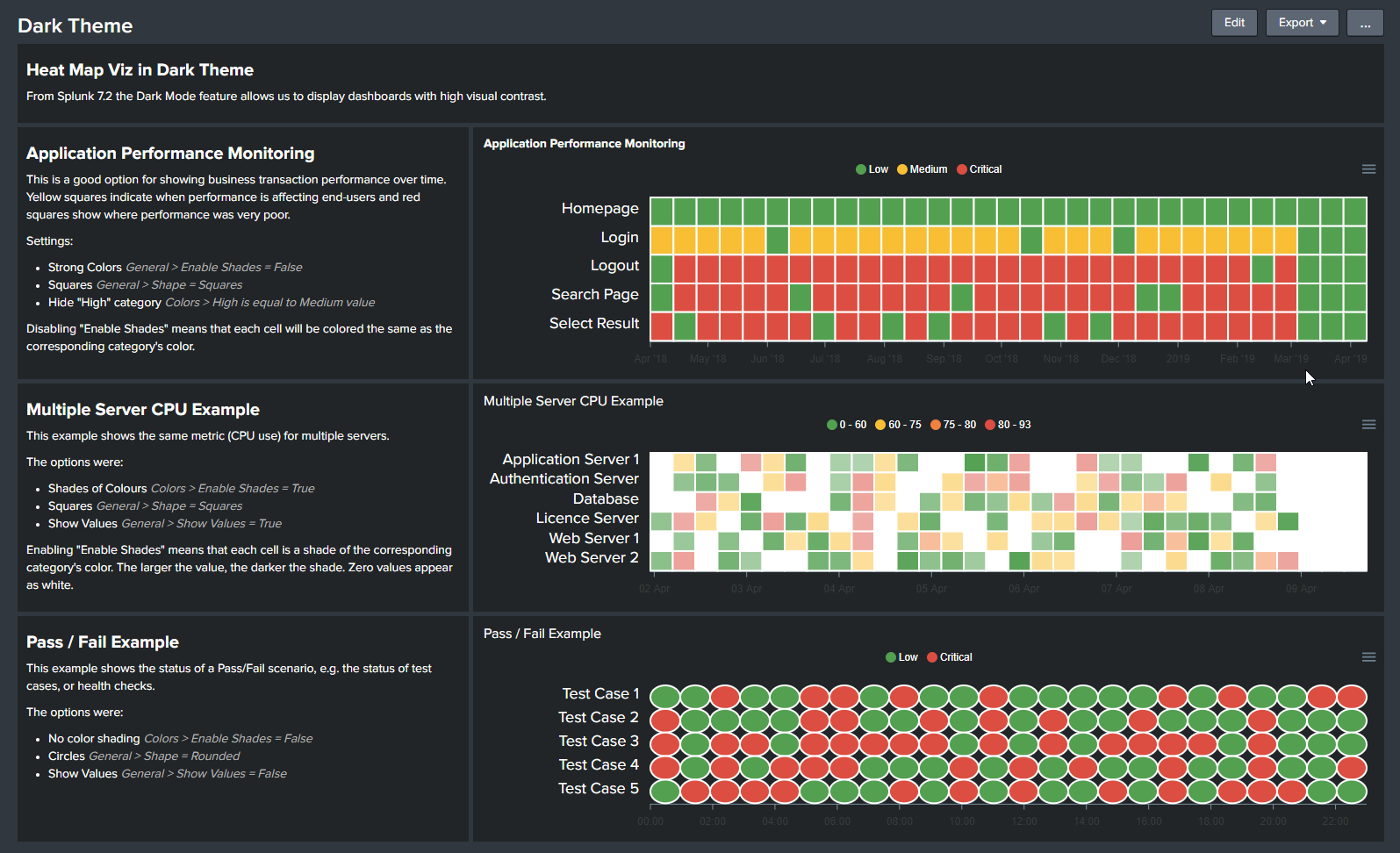

✅ ۳. نقشه حرارتی رفتار کاربران و سیستمها (Behavioral Heatmaps)

در این بخش از داشبورد، با بهرهگیری از Heatmapهای رنگی، الگوهای رفتاری غیرعادی کاربران، سرورها و سرویسها نمایش داده میشود. ویژگیهای مهم:

✔️ نمایش فراوانی دسترسی، تغییرات دسترسی یا رفتارهای پرتکرار در بازههای زمانی

✔️ برجستهسازی کاربران با رفتار خارج از الگوی نرمال (Outliers)

✔️ تطبیق رفتار کاربران با Baseline نرمال سازمان (User Behavior Analytics - UBA)

این نما بهویژه برای کشف حملات Insider Threat یا Compromised Accounts حیاتی است.

تصویر بالا نمونهای از Heatmap رفتار کاربران و سیستمها در محیط SIEM (بهخصوص Splunk) نشان داده شده است. این نمای گرافیکی:

✔️ با استفاده از گرادیان رنگی، شدت فعالیتهای کاربر یا سیستم را مشخص میکند—رنگهای گرم (نارنجی/قرمز) نشاندهنده فعالیتهای غیرمعمول یا پرتکرار هستند.

✅ ۴. گراف ارتباطی بین گرهها (Lateral Movement Graphs)

حملات مرحلهدار معمولاً شامل حرکت جانبی بین سیستمها برای دستیابی به اهداف نهایی است. استفاده از گرافهای رابطهای (Force-Directed Graphs یا Sankey Diagrams) میتواند:

✔️ جریان حرکت بین منابع مختلف (کاربر ← سیستم ← سرور ← پایگاه داده) را نمایش دهد

✔️ گرههای مرکزی یا قربانیشده را مشخص کند

✔️ مسیر احتمالی حمله را مدلسازی و بازسازی کند (Attack Path Reconstruction)

استفاده از الگوریتمهایی مانند PageRank یا Centrality برای اولویتبندی گرهها نیز توصیه میشود.

✅ ۵. فیلترهای تعاملی و داینامیک (Dynamic Filtering & Drill-Down)

بهمنظور کارآمدی بیشتر، داشبورد باید امکان اعمال فیلترهای سریع و چندبعدی را فراهم کند، تا تحلیلگر بتواند:

✔️ دادهها را بر اساس موقعیت جغرافیایی، نام کاربری، IP، Severity، نوع تکنیک ATT&CK و... فیلتر کند

✔️ قابلیت Drill-Down برای بررسی دقیقتر هر رویداد را داشته باشد

✔️ به سرعت بین نماهای مختلف (مثل گراف، جدول، Timeline، Alert list) سوئیچ کند

وجود این قابلیتها باعث میشود داشبورد نه فقط یک نمای ثابت، بلکه یک ابزار تحلیلی زنده و قابل اکتشاف باشد.

۳. لاگهای حیاتی برای شناسایی حملات مرحلهدار

یکپارچهسازی داده از منابع متنوع برای تحلیل همبسته در SIEM

حملات مرحلهدار (Multi-Stage Attacks) بهگونهای طراحی میشوند که از مسیرهای مختلف و ابزارهای متنوع برای عبور از دفاعهای سنتی استفاده کنند. به همین دلیل، برای طراحی داشبوردهای تحلیلی مؤثر در SIEM، صرفاً تکیه بر یک یا دو منبع لاگ کافی نیست. ضروری است که لاگهایی از چندین لایه شبکه، کاربران، سیستمعامل، برنامهها و تجهیزات امنیتی بهصورت تجمیعی و همزمان در اختیار داشبورد قرار گیرد.

در ادامه، مهمترین منابع لاگ مورد نیاز و نقش تحلیلی آنها در کشف مراحل مختلف حمله توضیح داده شده است:

|

منبع لاگ |

نقش تحلیلی در حمله مرحلهدار |

توضیحات تخصصی |

|

Active Directory (AD) |

تشخیص Privilege Escalation و Persistence |

رویدادهایی مانند افزودن کاربران به گروههای حساس (مانند Domain Admins) تغییرات در GPO، استفاده از سرویسهایی مانند Scheduled Tasks یا WMI برای ماندگاری مهاجم |

|

Endpoint Detection & Response (EDR) |

کشف اجرای کد، دستورات مشکوک، PowerShell، و lateral movement |

ثبت دقیق Process Tree، Parent/Child Process، رفتارهای مشکوک (مانند LOLBins)، و Indicators of Compromise (IoC) در سطح سیستم عامل |

|

Firewall و Proxy Logs |

ردیابی Command & Control (C2)، Exfiltration و ارتباطات مشکوک |

کشف ارتباطات رفتوبرگشتی با IP/Domainهای شناختهشده، انتقال داده به مقاصد خارجی، استفاده از پروتکلهای غیرمعمول در ساعات غیرعادی |

|

Email Gateway Logs |

کشف Initial Access از طریق حملات Phishing و Malicious Attachments |

تحلیل لینکها و پیوستهای مشکوک، تشخیص spoofing، ارزیابی reputation فرستنده، و بررسی پیوستهای با ماکرو یا پیلودهای مخرب |

|

VPN، Remote Access Logs |

شناسایی دسترسیهای غیرعادی یا مشکوک از بیرون سازمان |

بررسی ورود از موقعیتهای جغرافیایی غیرمعمول، تحلیل رفتارهای غیرعادی کاربران پس از ورود، استفاده همزمان یک کاربر از چند مکان (impossible travel) |

|

Windows Event Logs |

تحلیل فعالیتهای سیستمی در سطح سیستمعامل |

شناسایی اجرای مشکوک فایلهای اجرایی، تغییرات در رجیستری، لاگینهای Interactive، استفاده از Credential Dumping |

|

DNS Logs |

کشف تکنیکهای DNS Tunneling و ارتباطات C2 |

تحلیل درخواستهای DNS به دامنههای با ساختار تصادفی (DGA)، ارتباطات مشکوک به زیر دامنههای غیرمعمول |

|

Authentication Logs (SSO, MFA, PAM) |

بررسی رفتارهای ورود، تلاشهای غیرمجاز و سوءاستفاده از مجوزها |

شناسایی brute-force، credential stuffing، Bypass MFA و login anomalies |

|

SIEM Internal Correlation Logs |

همبستگی بین وقایع، ایجاد هشدارهای ترکیبی و کشف رفتار مرحلهدار |

ایجاد ruleهایی بر اساس ترکیب چند رویداد در زمان، کاربر یا IP مشابه برای تشخیص سناریوی حمله پیچیده |

نکته حیاتی:

حتی اگر از SIEMهای پیشرفته مانند Splunkیا ELK استفاده میکنید، بدون لاگهای متنوع، باکیفیت و قابل تحلیل، هیچ الگوریتمی نمیتواند رفتار حمله مرحلهدار را شناسایی کند.

بنابراین، کیفیت، عمق، ساختار و زمانبندی لاگها (Log Enrichment + Time Accuracy)باید در کنار یکدیگر رعایت شوند.

۴. نمونه داشبورد: حمله فرضی با استفاده از PowerShell و RDP

در این سناریو، مهاجم پس از دریافت دسترسی اولیه از طریق ایمیل، با استفاده از PowerShell اسکریپتی را اجرا و سپس از RDP برای حرکت به سرور دیگر استفاده کرده است.

یک داشبورد تحلیلی باید شامل موارد زیر باشد:

✔️ تعداد اجرای PowerShell توسط کاربران عادی

✔️ برچسب زمانی دستورات مشکوک

✔️ همبستگی بین IP مبدا، هاست مقصد و کاربر

✔️ نمایش گرافیکی ارتباط بین سیستمها

✔️ هشدار آنی در صورت تکرار این الگوها در آینده

۵. رویکردهای پیشرفته در طراحی داشبوردهای تحلیلی برای شناسایی حملات مرحلهدار

طراحی مؤثر داشبورد در SIEM، صرفاً به نمایش گرافیکی رویدادها محدود نمیشود؛ بلکه نیازمند یک دید تحلیلی عمیق، اصول UX تخصصی در محیطهای امنیتی، و درک رفتاری از مهاجمان است. در ادامه، بهترین روشها و راهکارهای حرفهای برای طراحی داشبوردهای تشخیص تهدید آورده شدهاند:

🔹 ۱. بهرهگیری هدفمند از اصول بصری (Security-Focused Visual Design)

برای افزایش بهرهوری تحلیلگران در محیطهای پرتنش SOC، استفاده از مفاهیم بصری استاندارد و فوریفهم بسیار اهمیت دارد:

✔️ رنگها باید معنادار باشند: قرمز برای رویدادهای بحرانی (Critical Severity)، زرد برای هشدارهای متوسط (Warning)، سبز برای وضعیت نرمال

✔️ تایملاینها باید ترتیب زمانی دقیق حمله را با قابلیت Drill-down نمایش دهند

✔️ از آیکونها و شکلهای خاص برای تمایز بین منابع لاگ (مانند AD، EDR، Firewall) استفاده شود

✔️ از Visualizationهای متناسب با نوع داده استفاده گردد: مثلاً Heatmap برای رفتار کاربران، گراف رابطهای برای Lateral Movement، و Area Chart برای حجم ترافیک مشکوک

🔹 ۲. همبستگی هوشمند بین رویدادها (Multi-Source Correlation)

یکی از بزرگترین مزایای داشبوردهای حرفهای، توانایی آنها در ایجاد یک روایت حمله (Attack Storyline) از دل دادههای پراکنده است. این امر از طریق همبستگی بین رویدادهای مختلف انجام میشود:

✔️ اتصال بین لاگهای مختلف (مثلاً AD + VPN + Firewall) با استفاده از شناسه مشترک کاربر، IP یا session ID

✔️ تعریف قوانین زمانی (Time-Based Rules) مانند: "اگر ظرف ۱۰ دقیقه پس از لاگین موفق، فرآیند مشکوک اجرا شد → هشدار سطح بالا"

✔️ استفاده از contextual enrichment برای افزودن دادههای تهدیدشناسی (Threat Intelligence) به لاگها

🔹 ۳. استفاده ترکیبی از مدلهای Rule-Based و Machine Learning

داشبوردهای حرفهای باید توانایی تحلیل رفتارهای پیچیده را داشته باشند. برای این منظور، ترکیب دو رویکرد زیر توصیه میشود:

✔️ Rule-Based Detection برای حملات شناختهشده یا الگوهای مشخص مانند brute-force، استفاده از RDP غیرمجاز و privilege escalation

✔️ Machine Learning/UEBA برای شناسایی رفتارهای غیرمعمول (Anomaly Detection) مانند افزایش ناگهانی ترافیک، login از مناطق غیرمنتظره، یا استفاده از ابزارهای غیرمعمول توسط کاربران عادی

استفاده از الگوریتمهای خوشهبندی، Isolation Forest یا Statistical Baseline در بخشهای خاصی از داشبورد میتواند قابلیت کشف تهدید را ارتقا دهد.

🔹 ۴. طراحی ماژولار و قابل فهم برای کاربران با سطوح مهارتی مختلف

یک داشبورد کارآمد نباید صرفاً برای افراد حرفهای طراحی شود. باید این قابلیت را داشته باشد که:

✔️ اطلاعات پیچیده را به زبان ساده و سطح بالا (Executive Summary) برای مدیران نمایش دهد

✔️ جزئیات فنی و مسیرهای مهاجم را برای تحلیلگران سطح یک تا سه (Tier 1-3) در دسترس قرار دهد

✔️ قابلیت شخصیسازی (Widget-based Dashboard) برای هر نقش(Analyst, SOC Manager, CISO) فراهم باشد

✔️ در کنار گراف و ارقام، از Storytelling بصری برای نمایش مسیر مهاجم استفاده شود (مثل نمودار درختی حمله)

در نهایت، طراحی داشبورد باید در خدمت تحلیل تهدید واقعی باشد، نه فقط زیبایی بصری. موفقترین داشبوردها آنهایی هستند که بتوانند با کمترین کلیک، بیشترین بینش تحلیلی را در مورد رفتار مهاجم ارائه دهند و منجر به اقدام سریع و درست شوند.

ابزارهای پیشنهادی

در ایران، ابزارهایی مانند Splunk، ELK Stack، Wazuh، یا Qradar در بسیاری از سازمانها استفاده میشود. قابلیتهای Dashboards این ابزارها به شما اجازه میدهند که موارد زیر را پیادهسازی کنید:

|

ابزار |

قابلیت مهم در طراحی داشبورد |

|

Splunk |

Timechart، Correlation Search |

|

ELK (Kibana) |

Vega، Lens، Graph Analytics |

|

Qradar |

Flow-based visualization |

|

Wazuh + Kibana |

داشبوردهای آماده با قابلیت custom alerting |

۶. چالشهای رایج در طراحی و بهرهبرداری از داشبوردهای SIEM در سازمانهای ایرانی

با وجود گسترش تدریجی استفاده از SIEM در مراکز داده و SOCهای سازمانی در ایران، همچنان چالشهای ساختاری و عملیاتی قابل توجهی وجود دارد که بهرهبرداری از داشبوردهای تحلیلی را با مشکل مواجه میکند. شناخت این چالشها برای طراحی راهکارهای مؤثر حیاتی است.

🔹 ۱. نبود لاگهای استاندارد یا ضعف در فعالسازی Auditing

یکی از اساسیترین مشکلات در سازمانهای ایرانی، عدم فعالسازی کامل یا صحیح لاگبرداری در لایههای مختلف سیستم است:

✔️ بسیاری از سیستمعاملها، مخصوصاً سرورها و کلاینتهای ویندوزی، فاقد تنظیمات مناسب Audit Policy هستند

✔️ لاگهایی با سطح جزئیات ناکافی (Low Verbosity) ثبت میشوند که برای تحلیل حمله بیارزشاند

✔️ تجهیزاتی مانند فایروال، روتر و EDR اغلب فاقد یکپارچگی لاگ با SIEM هستند یا لاگها ناقص به مقصد ارسال میشوند

⚠️ بدون لاگ غنی، حتی قدرتمندترین داشبوردها نیز عملاً ناکارآمد خواهند بود.

🔹 ۲. حجم بالای لاگ بدون طبقهبندی و تحلیلپذیری

در بسیاری از سازمانها، SIEM صرفاً به یک دریافتکننده حجیم لاگ (Log Sink) تبدیل شده است، بدون اینکه طبقهبندی، پارسینگ و برچسبگذاری صحیح روی دادهها انجام شده باشد:

✔️ لاگهای حجیم از منابع متنوع، بدون Normalization یا Mapping ساختیافته وارد SIEM میشوند

✔️ اطلاعات کلیدی مثل user, hostname, IP یا severity بهدرستی استخراج نشدهاند

✔️ در نتیجه، جستجوهای داشبورد کند، پرخطا و گمراهکننده میشود

✅ استفاده از ساختارهایی مانند Common Event Format (CEF) یا Elastic Common Schema (ECS) در جمعآوری و پردازش داده توصیه میشود.

🔹 ۳. نبود سناریوهای تحلیلی و Use Caseهای هدفمند

یکی دیگر از موانع کلیدی، نبود طراحی عملیاتی سناریوهای حمله برای پیادهسازی در SIEM است. بسیاری از سازمانها:

✔️ فاقد مدل تهدید بومیسازیشده (Threat Model) هستند

✔️ از چارچوبهایی مانند MITRE ATT&CK یا Cyber Kill Chain استفاده نمیکنند

✔️ به جای تحلیل رفتاری و همبستگی، تنها بر اساس signature یا severity هشدار میدهند

در نتیجه، داشبوردها بیشتر نمایشی از لاگها هستند تا ابزار تحلیل واقعی حملات.

🔹 ۴. ضعف در آموزش تیم SOC برای تفسیر داشبوردهای تحلیلی

حتی اگر داشبوردی بهدرستی طراحی شود، عدم آشنایی تیم SOC با مفاهیم تحلیل مرحلهدار، همبستگی وقایع، و رفتار مهاجم منجر به برداشت نادرست یا بیتوجهی به هشدارهای مهم میشود:

✔️ بسیاری از تحلیلگران سطح ۱ تنها به وقایع شدید (Critical) واکنش نشان میدهند و حملات تدریجی را نادیده میگیرند

✔️ عدم توانایی در تحلیل گراف، Heatmap یا شاخصهای رفتاری موجب ناکارآمدی داشبورد میشود

✔️ تمرکز بر واکنش سریع بدون تحلیل علل ریشهای (Root Cause Analysis) باعث تکرار حوادث میگردد

✅ سرمایهگذاری در آموزش عملیاتی SOC، بهویژه بر اساس سناریوهای واقعی و بومیشده، ضروری است.

نتیجهگیری

داشبوردهای SIEM نباید فقط تزئینی باشند؛ آنها باید مانند رادار برای کشف حملات عمل کنند. طراحی درست این داشبوردها میتواند زمان شناسایی (MTTD) و واکنش (MTTR) را بهشدت کاهش دهد. تحلیل مرحلهدار، نگاه جامع، و استفاده از گراف و همبستگی رویدادها، کلید اصلی موفقیت در دفاع پیشگیرانه است.