🔴 اگر از فایروال KerioControl استفاده میکنید، فوراً بروزرسانی امنیتی جدید را نصب کنید!

بیش از 12,000فایروال KerioControl در سراسر جهان در معرض یک آسیبپذیری بحرانی اجرای کد از راه دور یا Remote Code Execution (RCE) با شناسه CVE-2024-52875 قرار دارند. این ضعف امنیتی که در اواسط دسامبر 2024 کشف شد، امکان اجرای کد مخرب را تنها با یک کلیک برای مهاجمان فراهم میکند.

چرا این آسیبپذیری خطرناک است؟

فایروال KerioControl بهعنوان یکی از محصولات محبوب در بین کسبوکارهای کوچک و متوسط (SMB) شناخته میشود و قابلیتهایی مانند VPN، کنترل پهنای باند، فیلترینگ ترافیک، آنتیویروس و جلوگیری از نفوذ (IPS) را ارائه میدهد. اما آسیبپذیری CVE-2024-52875 باعث میشود که مهاجمان بتوانند:

✅ کدهای مخرب را از راه دور اجرا کنند

✅ کنترل کامل سیستم را به دست بگیرند

✅ به اطلاعات حساس شبکه دسترسی پیدا کنند

✅ از سیستم آلوده برای حملات گستردهتر استفاده کنند

افشای گسترده دستگاههای آسیبپذیر

با وجود انتشار یک بروزرسانی امنیتی توسط GFI Software در تاریخ 19 دسامبر 2024، بررسیهای Censys نشان میدهد که سه هفته بعد از انتشار این بروزرسانی، بیش از 23,800 دستگاه همچنان آسیبپذیر باقی ماندهاند.

GreyNoise نیز اوایل ژانویه 2025 گزارش داد که حملات فعال برای بهرهبرداری از این آسیبپذیری آغاز شده است. این حملات از اثبات مفهوم (PoC) منتشر شده توسط Egidio Romano استفاده کرده و با هدف سرقت توکنهای CSRF مدیریت انجام میشوند.

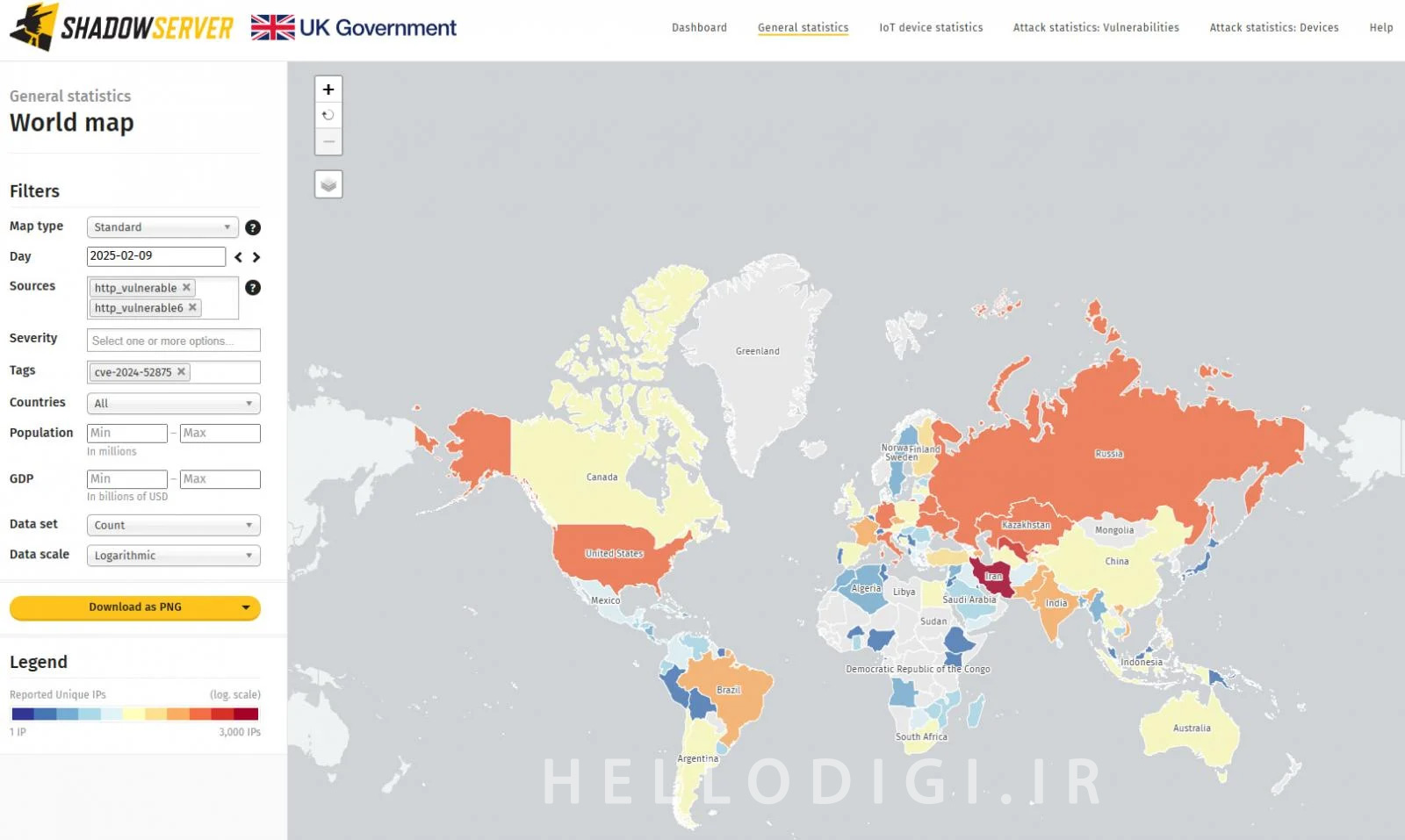

🔴 جدیدترین بررسیها توسط The Shadowserver Foundation نشان میدهد که هماکنون بیش از 12,229 فایروال KerioControl در معرض این حملات قرار دارند.

🔹 بیشترین دستگاههای آسیبپذیر در کشورهای ایران، ایالات متحده، ایتالیا، آلمان، روسیه، قزاقستان، ازبکستان، فرانسه، برزیل و هند قرار دارند.

نحوه بهرهبرداری مهاجمان از این ضعف امنیتی

🔍 بر اساس گزارش Egidio Romano، آسیبپذیری CVE-2024-52875 به دلیل عدم پاکسازی صحیح ورودیهای کاربر رخ میدهد. در این باگ، پارامتر "dest" در متد GET بدون فیلتر مناسب در هدر HTTP مورد استفاده قرار میگیرد. این نقص به مهاجمان اجازه میدهد:

⚠ حملات HTTP Response Splitting را اجرا کنند.

⚠ حملات Reflected XSS را پیادهسازی کنند.

⚠ اجرای کد از راه دور (RCE) را تنها با یک کلیک امکانپذیر سازند.

به دلیل وجود PoC عمومی، این ضعف امنیتی حتی برای مهاجمان کمتجربه نیز قابل سوءاستفاده است!

چگونه از شبکه خود در برابر این آسیب پذیری ها محافظت کنیم؟

✅ اگر از KerioControl استفاده میکنید، فوراً نسخه 9.4.5 Patch 2 را که در تاریخ 31 ژانویه 2025 منتشر شده، نصب کنید. این بروزرسانی شامل بهبودهای امنیتی اضافی است که خطر سوءاستفاده از این آسیبپذیری را کاهش میدهد.

✅ بررسی کنید که دسترسی مدیریتی به کنسول KerioControl از اینترنت امکانپذیر نباشد. اگر چنین است، دسترسیهای غیرضروری را مسدود کنید.

✅ لاگهای فایروال خود را بررسی کنید و به فعالیتهای مشکوک در بخش مدیریت توجه ویژهای داشته باشید.

✅ از مکانیزمهای چندلایه امنیتی مانند احراز هویت چندمرحلهای (MFA) و محدودیت دسترسی بر اساس آدرس IP استفاده کنید.

جمعبندی: تهدیدی که نباید نادیده گرفت!

🔴 CVE-2024-52875 یکی از خطرناکترین آسیبپذیریهای شناسایی شده در سال 2025 است که میتواند فایروالهای KerioControl را به دروازهای برای حملات سایبری تبدیل کند.

📢 اگر هنوز بروزرسانی امنیتی را اعمال نکردهاید، همین حالا اقدام کنید تا از دسترسی غیرمجاز و حملات سایبری پیشگیری کنید.

📌 آیا تاکنون با حملات هدفمند روی KerioControl مواجه شدهاید؟ تجربه خود را در بخش نظرات با ما به اشتراک بگذارید. 🚀