احتمالا تا به حال برایتان پیش آمده باشد که وقتی وارد داشبورد وبسایت خود میشوید متوجه افزایش غیرعادی بازدیدها، مصرف بالای منابع سرور یا تعداد زیاد درخواستهای مشکوک میشوید. کاربران واقعی برای ورود به سایت مشکل دارند، فرمهای شما پر از هرزنامه شده یا ناگهان سرعت سایت کاهش پیدا کرده است. اینها همه نشانههایی هستند که ممکن است سایت شما هدف حمله باتها و IPهای مشکوک قرار گرفته باشد

.

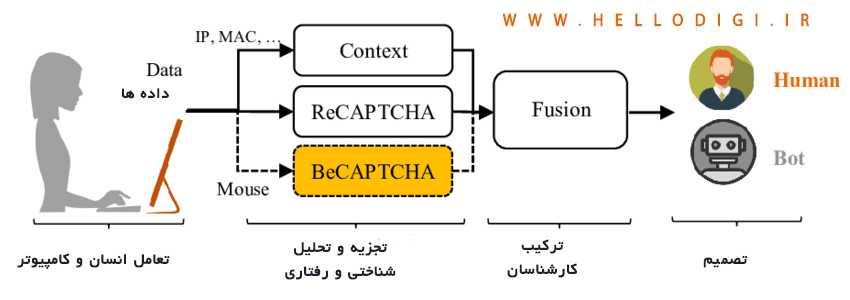

اما چطور میتوان فهمید که چه کسانی پشت این ترافیک غیرعادی هستند؟ آیا این بازدیدها از کاربران واقعیاند یا یک حمله خودکار در حال انجام است؟ اگر همین حالا به دنبال راهی برای شناسایی و متوقف کردن این تهدیدات هستید، این مقاله از سلام دیجی راهنمای شماست. در ادامه روشهای عملی و ابزارهای قدرتمندی را بررسی میکنیم که به شما کمک میکنند تا باتها و IPهای مشکوک را شناسایی و مسدود کنید و امنیت سایت خود را حفظ کنید.

۱. باتها چیستند و چرا باید نگرانشان باشید؟

اگر وبسایت شما درگیر ترافیک غیرعادی، افزایش مصرف منابع یا ارسال هرزنامه شده، احتمالاً با باتهای مخرب سروکار دارید. باتها اسکریپتهای خودکاری هستند که میتوانند برای اهداف مختلفی استفاده شوند. برخی از آن ها مفیداند، اما بسیاری از آنها هم مخرب هستند.

چرا باید باتها را جدی بگیرید؟

✅ مصرف بیش از حد منابع سرور: اگر سایت شما بدون دلیل کند شده، ممکن است باتها در حال ارسال حجم زیادی از درخواستها باشند.

✅ حملات امنیتی: بسیاری از باتها سعی میکنند رمزهای عبور را حدس بزنند، فرمها را اسپم کنند یا اطلاعات حساس را استخراج کنند.

✅ تخریب سئو: اگر موتورهای جستجو متوجه شوند که سایت شما پر از اسپم شده یا اطلاعات تکراری از جای دیگری کپی میشود، ممکن است رتبه سئوی شما را کاهش دهند. اما چطور تشخیص دهید که مشکل از باتهاست؟

۲. چگونه IPهای مشکوک را شناسایی کنیم؟

اگر متوجه شدید که سایت شما هدف ترافیک غیرعادی قرار گرفته، قدم اول این است که بفهمید این درخواستها از کجا میآیند. آیا کاربران واقعی هستند یا رباتها و هکرهایی که قصد سوءاستفاده دارند؟ برای این کار، چند روش کاربردی وجود دارد:

بررسی لاگهای سرور (اولین قدم برای شناسایی تهدیدها)

📌 وارد کنسول مدیریت هاست یا وبسرور (مثل Apache یا Nginx) شوید و فایلهای access.log یا error.log را بررسی کنید. به دنبال الگوهای غیرطبیعی بگردید:

- تعداد زیاد درخواست از یک IP خاص در زمان کوتاه.

- تلاشهای مکرر برای ورود (Brute Force Attack) .

- دسترسی به صفحات مخفی یا غیرمجاز (مثلاً تلاش برای باز کردن wp-login.php در سایتهای غیروردپرسی).

💡 ابزار کمکی:

اگر از سیپنل یا دایرکت ادمین استفاده میکنید، بخش "Raw Access Logs" را چک کنید. برای سرورهای اختصاصی، از دستورات زیر در ترمینال لینوکس کمک بگیرید:

cat /var/log/apache2/access.log | grep "IP_ADDRESS"

(جای IP_ADDRESS را با IP مشکوک پر کنید.)

استفاده از ابزارهای تحلیل ترافیک

اگر بررسی لاگها برایتان سخت است، میتوانید از ابزارهای امنیتی کمک بگیرید:

✅ Cloudflare : گزارشهای دقیقی از IPهای مشکوک و میزان درخواستهایشان ارائه میدهد.

✅ Google Analytics : افزایش ناگهانی بازدید از یک کشور یا منطقه خاص که کاربران واقعی از آنجا ندارید، میتواند نشانه حمله باشد.

✅ MaxMind GeoIP : برای تشخیص موقعیت جغرافیایی IPها و بررسی ارتباط آنها با حملات سایبری.

توجه به الگوهای رفتاری کاربران مشکوک

گاهی اوقات فقط بررسی IP کافی نیست، باید رفتار کاربران را هم تحلیل کنید. برای تحلیل رفتار کاربران اقدامات زیر را انجام دهید.

📌 نشانههای یک بازدیدکننده مشکوک:

- در کمتر از چند ثانیه چندین صفحه از سایت را لود میکند.

- همیشه با یک User-Agent مشخص (مثل curl یا python-requests) درخواست ارسال میکند.

- تلاش میکند فرمهای سایت را با اطلاعات تصادفی پر کند.

💡 راهحل:

میتوانید از پلاگینهای امنیتی وردپرس مثل Wordfence یا Sucuri برای مانیتور کردن این فعالیتها استفاده کنید.

بررسی IPها در لیستهای سیاه (Blacklist)

بعضی از IPها قبلاً در حملات سایبری شرکت داشتهاند و در لیستهای سیاه ثبت شدهاند. برای بررسی آنها میتوانید از ابزارهای زیر استفاده کنید:

- AbuseIPDB: بررسی کنید که آیا یک IP سابقه فعالیت مخرب دارد یا خیر.

- Spamhaus: جهت شناسایی IPهای اسپمر.

✅ تا اینجای کار با بررسی لاگهای سرور، استفاده از ابزارهای تحلیل ترافیک، مانیتور رفتار کاربران و چک کردن لیستهای سیاه، میتوانید IPهای مشکوک را شناسایی کنید.

اما قطعا شناسایی کافی نیست! در مرحله بعد یاد میگیریم که چطور این تهدیدات را مسدود کنیم و از سایت خود محافظت کنیم.

3. روشهای مسدودسازی باتها و IPهای مشکوک

حالا که روشهای شناسایی را بررسی کردیم، باید ببینیم چطور میتوانیم جلوی ورود این تهدیدات را بگیریم. مسدودسازی صحیح از حملات جلوگیری میکند و عملکرد سایت را بهبود میبخشد.

استفاده از فایروال برنامههای وب (WAF)

فایروالهای تحت وب مانند Cloudflare WAF یا ModSecurity و همچنین پلتفرم ابر زس ایرانی درخواستهای مخرب را فیلتر میکنند و بهطور خودکار IPهای مشکوک را بلاک میکنند. با تنظیم قوانین WAF میتوانید درخواستهای غیرعادی را مسدود کرده و از حملات جلوگیری کنید.

🔹 مثال: اگر یک IP در مدتزمان کوتاهی تعداد زیادی درخواست ارسال کند، WAF میتواند آن را بلاک کند.

محدود کردن تعداد درخواستها (Rate Limiting)

با فعالسازی Rate Limiting میتوان تعداد درخواستهای ارسالشده از یک IP در یک بازه زمانی را محدود کرد. این روش برای مقابله با حملات Brute Force Attack و DDoS مؤثر است.

🔹 ابزارهای مفید:

- Cloudflare Rate Limiting

- Nginx Rate Limit

- Apache mod_ratelimit

نکته مهم : اگر از سرویسهای خارجی مانند Cloudflare به دلیل تحریمها نمیتوانید استفاده کنید، یک جایگزین مناسب ایرانی برای Rate Limiting، ابر زس است. ابر زس یک پلتفرم امنیت ابری ایرانی است که امکان کنترل ترافیک، اعمال قوانین Rate Limiting و جلوگیری از حملات خودکار را فراهم میکند. با استفاده از این سرویس، میتوانید درخواستهای بیشازحد را شناسایی و مسدود کنید و از زیرساخت سایت خود محافظت کنید.

📌 مثال کاربردی: اگر یک کاربر در ۵ ثانیه بیش از ۱۰ درخواست ارسال کند، موقتاً مسدود شود.

بلاک کردن IPهای مخرب با لیستهای سیاه (Blacklist)

بسیاری از IP های خطرناک قبلاً شناسایی شدهاند و در لیستهای سیاه قرار گرفتهاند. با استفاده از پایگاه دادههای عمومی مانند AbuseIPDB و Spamhaus میتوان این IPها را مسدود کرد.

🔹 روش کار:

۱. بررسی IPهای مشکوک با AbuseIPDB

۲. اضافه کردن آنها به فایروال سرور

۳. بروزرسانی لیست سیاه بهصورت خودکار

📌 مثال: اگر IP یک بازدیدکننده در چندین سایت بهعنوان مخرب گزارش شده باشد، میتوان آن را از قبل مسدود کرد.

استفاده از JavaScript Challenge

بسیاری از باتها نمیتوانند کدهای JavaScript را اجرا کنند. میتوان با اضافه کردن JavaScript Challenge به صفحه ورود یا بخشهای مهم سایت، دسترسی باتها را محدود کرد.

🔹 ابزارها:

- Cloudflare Bot Management

- Google reCAPTCHA

📌 مثال: هنگام ورود به سایت، کاربر باید یک اسکریپت ساده را اجرا کند. اگر موفق نشد، احتمالاً یک بات است.

بستن دسترسی به APIها و مسیرهای حساس

باتها اغلب APIها و آدرسهای مهم سایت را هدف قرار میدهند. میتوان با ایجاد محدودیتهای زیر، امنیت را افزایش داد:

✔️ استفاده از کلیدهای API برای احراز هویت

✔️ محدود کردن دسترسی به API بر اساس کشور یا نوع کاربر

✔️ تغییر مسیرهای پیشفرض پنل مدیریت (مثلاً تغییر wp-admin در وردپرس)

نتیجهگیری

شناسایی و مسدودسازی باتها و IPهای مشکوک یک مرحلهی حیاتی در حفاظت از امنیت وبسایتها است. با استفاده از ابزارهای مختلفی مانند تحلیل لاگهای سرور، بررسی رفتار کاربران، و شناسایی ترافیک مشکوک، میتوانیم خطرات ناشی از رباتها و حملات خودکار را کاهش دهیم. با پیروی از روشهای توضیح دادهشده در این مقاله، میتوانید از وبسایت خود در برابر تهدیدات مختلف محافظت کنید.

در مقاله های بعدی سلام دیجی، به معرفی ابزارهای برتر جهت شناسایی و مسدودسازی باتها خواهیم پرداخت، تا بتوانید به بهترین روشهای موجود برای افزایش امنیت سایت خود دسترسی پیدا کنید.

سوالات متداول (FAQ)

1. چرا سایت من کند شده و مشتری ها نمیتونن سایت من رو باز کنن؟

ممکنه سایت شما مورد حمله باتها قرار گرفته باشه. این حملات باعث میشن که سایت شما با درخواستهای زیادی پر بشه که عملکرد سایت رو کند میکنه. این معمولاً به عنوان حملات DDoS یا حملهی پخش ترافیک زیاد شناخته میشه.

2. چرا ترافیک سایتم رفته بالا؟

اگر دیدید که ترافیک غیرمعمولی از آیپیهای مشابه و بدون دلیل مشخص به سایت شما میاد، ممکنه این ترافیک مربوط به باتها باشه که هدفشون استخراج اطلاعات یا ایجاد اختلال در عملکرد سایت شماست.

3. چه طور بفهمم که سایت من مورد حمله قرار گرفته؟

یک سری نشانهها وجود دارد مثل افزایش غیرعادی بازدیدها، تغییرات در آیپیها، بالا رفتن نرخ پرش (Bounce Rate) یا کند شدن عملکرد سایت. اگر فکر میکنید سایت شما این مشکلات را دارد، احتمالاً باید بررسیهای دقیقتری انجام شود.

4. چی کار کنم که از حملات به سایتم جلوگیری کنم؟

برای جلوگیری از حملات باتها، ابتدا باید با ابزارهای تشخیص باتها ترافیک سایت رو بررسی کنید. از فایروالها و ابزارهای تشخیص خودکار باتها میتونید استفاده کنید تا درخواستهای مشکوک رو شناسایی و مسدود کنید.

5. چطور امنیت سایتم رو ارتقا بدم؟

اگر نگران امنیت سایت خود هستید باید از ابزارهای تشخیص و پیشگیری از حملات بات ها استفاده کنید. جهت راهنمایی مراحل موجود در مقاله را دنبال کنید.

6. باتها چطور به سایتها حمله میکنند؟

باتها به طرق مختلفی میتونن حمله کنند. یکی از رایجترین حملات، حملهی کشیدن اطلاعات یا scraping هست که باتها اطلاعات سایت رو بهطور خودکار جمعآوری میکنن. حملات دیگه شامل حملات brute force (برای حدس زدن رمز عبور)، و حملات DDoS (برای کند کردن یا کرش کردن سایت) هست.

6. آیا استفاده از پراکسیها یا VPN به جلوگیری از حمله باتها کمک میکنه؟

بله، خیلی از باتها از پراکسیها یا VPNها استفاده میکنن تا فعالیتهای خودشون رو پنهان کنن. بعضی از اینها از پراکسیهای مسکونی استفاده میکنن که شبیه به ترافیک طبیعی کاربران به نظر میاد، اما ابزارهای پیشرفته میتونن این تفاوتها رو شناسایی کنن.

7. آیا میتوانم باتها رو با شناسایی آیپی مسدود کنم؟

آیپیها میتونن به شناسایی باتها کمک کنن، اما این تنها راه حل نیست. برای شناسایی دقیقتر باید به رفتار ترافیک نگاه کنید. بعضی از باتها از آیپیهای مشابه یا پراکسیهای مسکونی استفاده میکنن که شناسایی رو سختتر میکنه.

8. آیا ابزارهایی وجود دارن که بتونم باتها رو شناسایی کنم؟

بله، ابزارهایی مثل reCAPTCHA و Cloudflare و ابر زس میتونن به شما کمک کنن تا درخواستهای مشکوک رو شناسایی و مسدود کنید. این ابزارها بهطور خودکار ترافیک سایت شما رو بررسی میکنن و درخواستهای باتها رو شناسایی و مسدود میکنن.