اگر دقت کرده باشید وقتی وارد فرودگاه میشوید همهچیز به دقت کنترل میشود. همه ی ما قبل از ورود به محوطه اصلی، باید از ایستگاه بازرسی عبور کنیم. چه مسافر باشیم چه حتی خدمه ی پرواز، بدون عبور از این مرحله اجازه ورود نداریم. در واقع هیچکس بهصورت پیشفرض "مورد اعتماد" نیست و هر فردی باید در هنگام ورود شناسایی و تأیید شود. این همان ایده اصلی معماری Zero Trust است؛ یک مدل امنیتی که فرض میکند هیچچیزی در شبکه قابل اعتماد نیست، چه در داخل و چه خارج از محیط سازمانی. اما چرا این مفهوم تا این حد برای سازمانهای مدرن ضروری شده است؟

داستان پیچیدگی در دنیای مدرن

در گذشته، امنیت سایبری بیشتر به محافظت از محیط داخلی سازمانها محدود میشد، مثل دیوارهای قلعهای که مانع از نفوذ دشمن می شد. اما امروزه، با ظهور فناوریهای ابری، افزایش دورکاری و رشد دستگاههای متصل به اینترنت، مرزهای این قلعهها محو شدهاند!

تصور کنید سازمانی که صدها کارمند در سراسر جهان دارد، هر کدام با لپتاپ، موبایل و دسترسی به اپلیکیشنهای ابری. در چنین شرایطی، مدلهای سنتی امنیت نمیتوانند پاسخگوی این پیچیدگی باشند.

پیچیدگی محیطهای مدرن امروزی نیازمند مدلهای امنیتی جدیدی است که بتوانند به طور مؤثر با تغییرات سازگار شوند. این مدلها باید از دادهها و دستگاههای سازمانها محافظت کرده و در عین حال امکان کار بیوقفه در محیطهای کاری هیبریدی را فراهم کنند. به همین دلیل، امنیت مبتنی بر Zero Trust به عنوان رویکردی محبوب برای حفاظت از دادهها در حال گسترش است.

در این مقاله از سلام دیجی، به بررسی استراتژی امنیتی Zero Trust، مزایای آن و چگونگی پیادهسازی آن در سازمانها میپردازیم.

امنیت مبتنی بر Zero Trust چیست؟

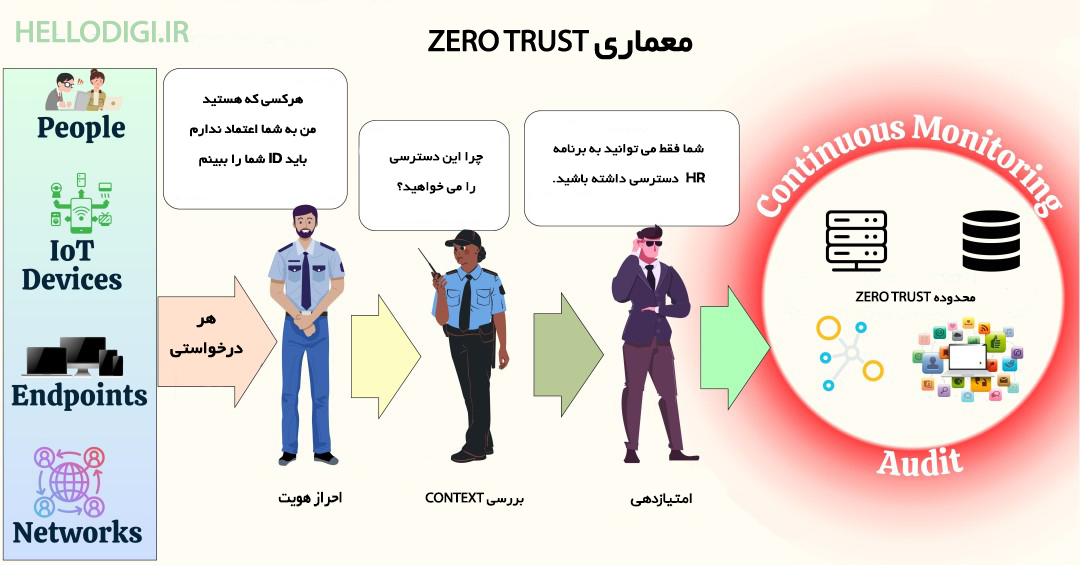

استراتژی امنیتی Zero Trust یک رویکرد در حوزه امنیت سایبری است که بر پایه احراز هویت دقیق کاربران و کنترلهای دسترسی سختگیرانه عمل میکند. این رویکرد به سازمانها کمک میکند تا دفاع خود را در برابر تهدیدات سایبری بهبود بخشند و زیرساخت شبکه خود را سادهتر کنند.

اجزای معماری Zero Trust بر پیادهسازی کنترلهای دسترسی دقیق و حذف دسترسیهای از پیشمجوزدار تمرکز دارند.

این رویکرد نوین، با حذف فرضیه ی اعتماد به کاربران داخلی یا خارجی، میتواند امنیت سازمانها را در برابر تهدیدات پیشرفته به طرز چشمگیری افزایش دهد.

بیشتر بخوانید : آشنایی با لایه های OSI شبکه | ساختار، حملات سایبری و راه های تامین امنیت

نیازمندیهای استراتژی Zero Trust

برای اجرای موفقیتآمیز استراتژی Zero Trust، نیاز به شفافیت در ترافیک شبکه و شناسایی کاربران در محیط وجود دارد. این امر با استفاده از روشهای احراز هویت چندمرحلهای (Multi-Factor Authentication) قدرتمند، مشابه آنچه شرکت اپل بهکار میبرد، امکانپذیر است. این روشها به سازمانها کمک میکنند تا امنیت محیطهای پیچیده را بهبود بخشند و در عین حال دسترسی امن را تضمین کنند.

معماری Zero Trust چگونه عمل میکند؟

Zero Trust با ترکیب فناوریهای Cloud Workload، حفاظت هویتی و نسل جدید سیستمهای امنیتی و نقطه پایانی (Next-Generation Endpoint Security) اطمینان حاصل میکند که سیستمها ایمن باقی میمانند. همچنین عواملی که بر بهداشت سیستم تأثیر میگذارند، مانند رمزگذاری ایمیل و کاهش خطر دسترسی غیرمجاز، در نظر گرفته میشوند.

اصول مدل Zero Trust

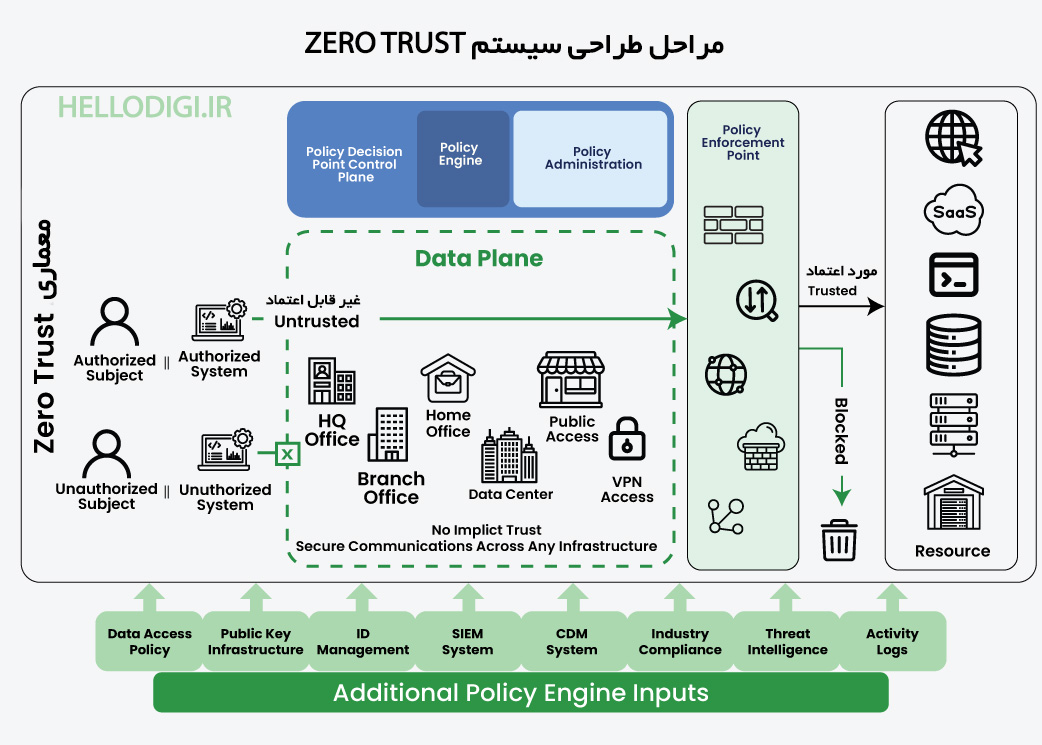

بر اساس راهنمای معماری Zero Trust که توسط مؤسسه ملی استاندارد و فناوری ایالات متحده (NIST) منتشر شده است، راهحلهای Zero Trust باید بر اساس اصول زیر طراحی شوند:

دسترسی تحت نظارت سیاستهای سازمان

هرگونه دسترسی به منابع باید مطابق با سیاستهای سازمان انجام شود. این سیاستها باید عواملی مانند هویت کاربر، ویژگیهای عملیاتی (مانند آدرس IP و سیستمعامل)، برنامههای کاری و موقعیت مکانی را در نظر بگیرند.

دسترسی به منابع بهصورت درخواستمحور

دسترسی به منابع سازمانی یا شبکهها باید بهصورت درخواستمحور باشد و نیازمند احراز هویت امن کاربران باشد.

احراز هویت مستقل از دسترسی گسترده

احراز هویت یک کاربر یا دستگاه نباید به طور خودکار دسترسی به منابع دیگر را فراهم کند. هر درخواست دسترسی باید بهصورت جداگانه ارزیابی شود.

ارتباطات امن و رمزگذاریشده

تمام ارتباطات با منابع سازمانی یا بین منابع سازمانی باید رمزگذاری و احراز هویت شوند تا دسترسی ایمن فراهم شود. همچنین سیستمها باید سطح امنیتی مناسب را بر اساس زمینه کاربر اعمال کنند؛ برای مثال، درخواستهایی که از درون شبکه انجام میشوند در مقایسه با نقاط دسترسی از راه دور ممکن است نیازمند اقدامات امنیتی متفاوتی باشند.

تعریف و امنیت همه دستگاهها و دادهها بهعنوان منابع سازمانی

تمام دستگاهها و دادههایی که به شبکهها یا دادههای سازمانی دسترسی دارند باید بهعنوان منابع سازمانی تعریف شوند و با اصول Zero Trust ایمن شوند. این موارد شامل سرورها، ایستگاههای کاری، دستگاههای موبایل و هر دستگاه دیگری با دسترسی به منابع سازمانی است.

این اصول، پایه و اساس ایجاد یک معماری Zero Trust قوی برای کاهش خطرات امنیتی و مدیریت بهتر دسترسی به منابع سازمانی را تشکیل میدهند.

چگونه معماری صفر اعتماد (Zero Trust) را پیادهسازی کنیم؟

تعریف سطح حمله

تعریف سطح حمله باید اولین گام در چکلیست معماری Zero Trust باشد. برای این کار، باید بر روی بخشهایی که نیاز به حفاظت دارند تمرکز کنید. با شناسایی این بخشها، میتوانید سیاستها و ابزارهای لازم را در کل شبکه خود به طور مؤثر پیادهسازی کنید. توجه اصلی باید بر روی ارزشمندترین داراییهای دیجیتال سازمان باشد:

دادههای حساس: اطلاعات حساسی که سازمان جمعآوری و ذخیره میکند، مانند اطلاعات شخصی مشتریان و کارکنان، میتوانند بهراحتی توسط سارقان به سرقت بروند.

برنامههای حیاتی: برنامهها و دادههایی که برای عملیات تجاری سازمان حیاتی هستند و از اهمیت بالایی برخوردارند.

داراییهای فیزیکی: داراییهای فیزیکی مانند ترمینالهای فروش (POS)، دستگاههای اینترنت اشیا (IoT) و تجهیزات پزشکی نیز میتوانند هدف سارقان قرار گیرند.

خدمات سازمانی: اجزای مختلف زیرساخت سازمان که از عملیات روزانه کارکنان و مدیران پشتیبانی میکنند و برای عملکرد سازمان ضروری هستند.

تمرکز بر این داراییها به سازمان کمک میکند تا خطرات را کاهش داده و یک محیط امنتر ایجاد کند.

اعمال کنترلها بر ترافیک شبکه

نحوه جریان ترافیک در شبکه شما به وابستگیهای مختلف هر سیستم بستگی دارد. بهعنوان مثال، اگر یک سازمان دارای پایگاه دادهای باشد که اطلاعات مشتریان را ذخیره میکند، سیستمهای متعددی نیاز به دسترسی به این دادهها خواهند داشت.

نحوه مسیریابی درخواستها از طریق پایگاه داده بسیار مهم است تا اطمینان حاصل شود که این دادهها از دسترسیهای غیرمجاز محافظت میشوند. دلیل این اهمیت، حساس و محرمانه بودن اطلاعات موجود در پایگاه داده است. درک جزئیات معماری شبکه به شما کمک میکند تا مشخص کنید کدام کنترلهای شبکه باید پیادهسازی شوند و در کدام نقاط مستقر شوند.

ایجاد سیاست Zero Trust

پس از طراحی معماری شبکه، باید سیاستهای Zero Trust را طراحی کنید. این کار بهطور مؤثر از طریق روشی که به روش کیپلینگ (Kipling Method) معروف است انجام میشود: پاسخ به پرسشهای چه کسی، چه چیزی، چه زمانی، کجا، چرا و چگونه برای هر کاربر، دستگاه و شبکهای که قصد دسترسی دادن به آن را دارید.

طراحی شبکه Zero Trust

یک شبکه Zero Trust برای محافظت از بخشهای خاصی از شبکه طراحی میشود. در بیشتر موارد، یک فایروال نسل جدید) NGFW ( بهعنوان ابزاری برای تقسیمبندی شبکه استفاده خواهد شد.

اگرچه معمولاً شبکه Zero Trust با تأمین امنیت کاربران مرتبط است، اما برای محافظت از اجزای مختلف زیرساخت سازمان، نیاز به یک رویکرد جامع نیز وجود دارد.

قبل از شروع به پیادهسازی استراتژی Zero Trust ، بسیار مهم است که کاربران بهطور کامل ایمن شوند. این امر شامل پیادهسازی تدابیر امنیتی مختلف مانند احراز هویت چندعاملی و استفاده از سیاستهای دسترسی محدود میشود.

Zero Trust در برنامهها مفهومی است که اعتماد ضمنی بین اجزای مختلف آنها را که هنگام تعامل با یکدیگر دارند، از بین میبرد. این امر نیاز به نظارت مداوم دارد تا اطمینان حاصل شود که برنامهها در حال پیروی از رفتار صحیح هستند.

اجزای مختلف زیرساخت سازمان، از جمله سوئیچها، روترها، دستگاههای اینترنت اشیاء (IoT)، زنجیره تأمین و فضای ابری، باید از دسترسی غیرمجاز با استفاده از استراتژی صفر اعتماد در سطح سازمان محافظت شوند.

نظارت بر شبکه خود

یکی از مهمترین گامهایی که میتوانید برای اطمینان از امنیت شبکهتان بردارید، نظارت بر فعالیتهای آن است. این کار میتواند به شناسایی مسائل بالقوه کمک کند و بینشهای ارزشمندی در مورد عملکرد شبکهتان ارائه دهد. توجه به موارد زیر اهمیت دارد:

گزارشها: گزارشهای منظم یا مستمر میتوانند برای شناسایی رفتارهای غیرعادی استفاده شوند. سپس میتوانید دادهها را تجزیه و تحلیل کنید تا دریابید که سیستم یا کاربر شما چگونه تحت تأثیر سیستم Zero Trust قرار گرفته است.

تحلیلها: دادههای جمعآوری شده توسط سیستم شما میتواند برای ارائه بینشهایی در مورد عملکرد آن استفاده شود. این امر زمانی مفید است که نیاز به نظارت بر رفتار کاربران و عملکرد اجزای خاص شبکه دارید.

گزارشهای سیستمی (لاگها) : لاگهایی که سیستم شما تولید میکند، میتوانند یک رکورد دائمی از فعالیتها به شما ارائه دهند. این لاگها میتوانند بهصورت دستی یا با کمک ابزارهای تحلیلی تجزیه و تحلیل شوند تا الگوها و ناهنجاریها شناسایی شوند.

Zero Trust در شرکتهای بزرگ | گوگل

مدل امنیتی BeyondCorp که توسط گوگل توسعه یافته، بهعنوان یکی از موفقترین پیادهسازیهای معماری Zero Trust شناخته میشود. این مدل ابتدا بهعنوان یک ابتکار داخلی در سال ۲۰۱۲ به منظور کمک به کارمندان گوگل برای کار کردن از هر مکانی، بدون نیاز به استفاده از VPN، معرفی شد. هدف اصلی BeyondCorp فراهم کردن امنیت برای دسترسی به منابع شرکتی بود، فارغ از مکان جغرافیایی کاربر.

در این مدل، کنترل دسترسی به منابع شرکت بر اساس هویت و نقش کاربران انجام میشود، نه بر اساس محل اتصال آنها. به عبارت دیگر، دیگر هیچگونه اعتمادی به محل اتصال وجود ندارد، و تنها هویت کاربر و اعتبارسنجی آن پیش از دسترسی به منابع مهم، مبنای تصمیمگیری است.

به جای استفاده از رمز عبور، BeyondCorp گوگل از احراز هویت مبتنی بر هویت کاربر استفاده میکند. این رویکرد امنیتی اطمینان میدهد که تنها افرادی که تأیید هویت شدهاند، مجاز به دسترسی به منابع حساس شرکت هستند، و این روش بهطور قابل توجهی از بروز نقضهای امنیتی جلوگیری میکند.

معماری Zero Trust مایکروسافت

مایکروسافت با هدف یکپارچهسازی دسترسی به تمامی خدمات شرکتی خود، مانند اپلیکیشنهای آفیس و برنامههای تجاری، مدل صفر اعتماد را پیادهسازی کرد. این مدل بهطور خاص روی اپلیکیشنهای اصلی که کارکنان روزانه از آنها استفاده میکنند، بر روی پلتفرمهای مختلف مانند iOS و Android اجرا شد.

یکی از نوآوریهای کلیدی مایکروسافت در این زمینه، Windows Hello for Business بود که به تقویت امنیت احراز هویت کمک شایانی کرد. این ویژگی با ارائه امکاناتی مانند مدیریت دستگاه و اعتبارسنجی سلامت دستگاهها، فرآیند احراز هویت را به سطحی جدید از امنیت رساند. علاوه بر این، معرفی Windows Virtual Desktop به کارکنان این امکان را داد تا به منابع شرکتی خود از هر دستگاهی دسترسی پیدا کنند، حتی اگر آن دستگاه تحت مدیریت سازمان نباشد.

حتما بخوانید: حمله سایبری به سبک همسایه نزدیک: تکنیکی نوین در دنیای جاسوسی سایبری

چالشهای پیادهسازی معماری Zero Trust

پیادهسازی مدل امنیتی Zero Trust میتواند یک فرآیند پیچیده و چالشبرانگیز باشد، اما با توجه به تکامل تهدیدات سایبری، روز به روز بیشتر به یک نیاز ضروری تبدیل میشود.

تغییر فرهنگی

اجرای Zero Trust ممکن است به دلیل نیاز به تغییرات فرهنگی در سازمانها دشوار باشد. در مدلهای سنتی، مرزهای یک سازمان بهعنوان اولین خط دفاع در برابر حملات در نظر گرفته میشود. اما در سیستم Zero Trust ، تمامی فعالیتهای شبکه تا زمانی که خلاف آن ثابت نشود، غیرمطمئن در نظر گرفته میشوند.

پیچیدگی

برای پیادهسازی Zero Trust ، نیاز به راهکارهای فنی مختلفی از جمله مدیریت هویت و دسترسی (IAM)، میکروسگمنتیشن، نظارت مستمر، امنیت شبکه و دادهها داریم. این فرآیند میتواند زمانبر و پیچیده باشد، بهویژه برای سازمانهای بزرگ.

یکپارچگی

Zero Trust نیازمند یکپارچهسازی چندین راهکار امنیتی است، از جمله فایروالها، سیستمهای شناسایی و جلوگیری از نفوذ، رمزنگاری و ابزارهای مدیریت اطلاعات امنیتی و رویدادها (SIEM). یکپارچهسازی این راهکارها میتواند چالشبرانگیز باشد، بهویژه برای سازمانهایی که ترکیبی از سیستمهای محلی و ابری دارند.

هزینه

هزینه پیادهسازی Zero Trust ممکن است برای برخی سازمانها قابل تحمل نباشد، بهویژه برای آنهایی که نیاز به ارتقاء یا جایگزینی راهکارهای امنیتی موجود دارند. هزینههای مربوط به سختافزار، نرمافزار و نیروی انسانی میتواند به سرعت افزایش یابد و Zero Trust را به گزینهای دشوار برای برخی سازمانها تبدیل کند.

تجربه کاربری

در نهایت، پیادهسازی Zero Trust ممکن است بر تجربه کاربری تأثیر بگذارد، بهویژه برای کاربرانی که به دسترسی بدون محدودیت به شبکه عادت کردهاند. برای مثال، ممکن است کاربران نیاز داشته باشند چندین مرحله احراز هویت را طی کنند تا به دادهها و سیستمهای حساس دسترسی پیدا کنند که این میتواند برای آنها آزاردهنده باشد.

جمعبندی

مدل Zero Trust با استفاده از ترکیبی از کنترلها و شیوههای امنیتی، سیستمها، اپلیکیشنها و دادههای سازمان را محافظت میکند. با تأیید هر درخواست دسترسی، استفاده از میکروسگمنتیشن، نظارت مستمر، رمزنگاری، هوش تهدید و دسترسی با کمترین امتیاز، سازمانها میتوانند وضعیت امنیتی خود را به طرز قابل توجهی بهبود بخشیده و خطر حملات سایبری موفق را کاهش دهند.