شبکهها، درست مثل ساختمانی با ۷ طبقه هستند. هر طبقه یا به اصطلاح لایه، نقش خاصی دارد. از سادهترین چیزها مثل کابلهایی که به سیستم وصل میکنید گرفته تا پیچیدهترین فرآیندهایی که اجازه میدهد ویدیوهای یوتیوب پخش شوند یا پیامهایتان در واتساپ ارسال شوند، همه به این ۷ لایه وابستهاند. اما باید این را بدانیم که همانطور که این ۷ لایه کنار هم کار میکنند تا شبکهها را زنده نگه دارند، حملات سایبری هم دقیقاً در همین ۷ لایه رخ میدهند.

تصور کنید یک کابل شبکه را به سیستم وصل میکنید. کار بسیار ساده ای است اما حتی همین کابل هم میتواند هدف حمله قرار بگیرد! حالا اگر کمی بالاتر برویم، به جایی میرسیم که دادههایتان رمزگذاری میشوند، پیامهایتان منتقل میشوند، یا سایتها بارگذاری میشوند. در واقع هر لایه با مجموعهای از تهدیدها روبهروست.

تقریبا در اکثر روزها اخبار جدیدی در مورد حملات سایبری به گوش مان می رسد. یک حمله سایبری زیرساخت حیاتی یک سازمان را مختل کرده یا اطلاعات حساس میلیونها نفر به سرقت رفته است. اما سوال اینجاست: این حمله چگونه رخ داده؟ در کدام لایه از شبکه نفوذ کرده؟ و چه ساختاری داشته که توانسته چنین آسیب بزرگی ایجاد کند؟ برای درک این مسائل، باید حملات ممکن به هر لایه را بشناسیم و بدانیم در هر مرحله چه اتفاقی میافتد.

اگر قرار باشد شبکهای امن داشته باشیم، باید این تهدیدها را بهخوبی بشناسیم. بیایید از لایه هفتم، لایه برنامهها شروع کنیم. همان جایی که شما بهطور مستقیم با اینترنت تعامل دارید و ببینیم چه حملاتی ممکن است اینجا رخ دهد و چگونه میتوانیم از آن محافظت کنیم.

لایه هفتم: لایه برنامهها (Application Layer)

لایه برنامه همان جایی است که کاربران بهطور مستقیم با کامپیوتر و اینترنت تعامل دارند. زمانی که وبسایتی را باز میکنید، ایمیلی ارسال میکنید یا فایل دانلود میکنید، در حال استفاده از این لایه هستید. پروتکلهایی مثل HTTP، SMTP و DNS در این لایه عمل میکنند.

حملات متصور در لایه برنامه:

تزریق بدافزار (Malware Injection) :

مهاجمان کدهای مخرب خود را در برنامههایی مثل وبسایتها یا ایمیلها جاسازی میکنند. بهعنوان مثال، بسیاری از حملات با فایلهای ضمیمه آلوده ایمیل آغاز میشوند.

حملات فیشینگ (Phishing Attacks) :

شما ایمیلی از یک بانک یا شرکت معتبر دریافت میکنید که از شما میخواهد اطلاعات ورودتان را وارد کنید. این ایمیل در واقع جعلی است و اطلاعات شما مستقیماً به دست هکرها میرسد.

حملات DDoS در لایه برنامه (Application-Level DDoS) :

این نوع حملات به این صورت اند که وبسایت شما هدف تعداد زیادی درخواست جعلی قرار میگیرد. این حملات سرور را از کار میاندازند و دسترسی کاربران واقعی را مسدود میکنند.

مثال از حمله اتفاق افتاده:

در سال 2016، حمله DDoS علیه Dyn DNS رخ داد که باعث اختلال گسترده در دسترسی به وبسایتهای بزرگی مانند توییتر و نتفلیکس شد. این حمله از آسیبپذیریهای لایه هفتم استفاده کرد.

لایه ششم: لایه ارائه (Presentation Layer)

این لایه مسئول رمزگذاری و رمزگشایی، فشردهسازی و تبدیل فرمت دادهها است. ویدیویی را که در حال تماشایش هستید، داده هایی در پشت صحنه دارد. لایه Presentation وظیفه دارد دادههای ویدیویی را به فرمتی قابل نمایش تبدیل کند.

حملات متصور در لایه ارائه:

حمله به رمزنگاری ضعیف (Weak Encryption Attacks) :

اگر دادهها بهخوبی رمزگذاری نشده باشند، مهاجمان میتوانند آنها را در حین انتقال، سرقت و رمزگشایی کنند.

حملات فایلهای مخرب (File Format Exploits) :

مهاجمان فایلهایی مثل PDF یا تصاویر آلوده را ارسال میکنند که با باز کردنشان، کد مخرب اجرا میشود.

تزریق کدهای مخرب (Malicious Code Injection) :

در این حمله، مهاجمان کدهای مخرب را وارد دادههای رمزگذاریشده میکنند.

مثال از حمله اتفاق افتاده:

بدافزار WannaCry از آسیبپذیری در لایه رمزنگاری دادهها برای قفل کردن فایلها استفاده کرد و قربانیان را مجبور به پرداخت باج کرد.

لایه پنجم: لایه نشست (Session Layer)

این لایه ایجاد، مدیریت و پایان دادن به ارتباطات بین دستگاهها را بر عهده دارد. به زبان ساده این لایه تضمین می کند که ارتباط بین دو دستگاه در یک شبکه به درستی شروع، نگهداری و پایان داده شود. وقتی یک وبسایت را باز میکنید یا وارد یک حساب کاربری میشوید، در واقع دارید با این لایه کار میکنید.

حملات متصور در لایه نشست:

ربودن نشست (Session Hijacking) :

این حمله زمانی اتفاق میافتد که مهاجم کنترل یک جلسه ارتباطی فعال بین دو دستگاه را به دست میگیرد. مثلاً یک مهاجم میتواند با سرقت کوکیهای نشست (Session Cookies) به حساب کاربری شما دسترسی پیدا کند.

حمله تثبیت نشست (Session Fixation) :

در این نوع حمله، مهاجم یک شناسه نشست (Session ID) معتبر ایجاد کرده و قربانی را مجبور به استفاده از همان شناسه میکند. این شناسه ممکن است در یک لینک یا ایمیل مخرب ارسال شود.

درخواست جعلی بینسایتی (Cross-Site Request Forgery) :

کاربر بدون اطلاع، درخواستهای غیرمجاز را در یک سایت اجرا میکند. در این حمله، قربانی بدون اینکه متوجه شود، عملیاتی در یک نشست فعال انجام میدهد که مهاجم قصدش را داشته است. مثلاً ممکن است حساب بانکی قربانی پول به حساب مهاجم انتقال دهد.

مثال از حمله اتفاق افتاده:

در حمله معروف Firesheep، مهاجمان توانستند با ربودن نشست کاربران، وارد حسابهای کاربری آنها شوند.

لایه چهارم: لایه انتقال (Transport Layer)

لایه انتقال، لایه چهارم در مدل OSI است و وظیفهاش این است که دادهها را از مبدأ به مقصد منتقل کند، بدون اینکه خطایی رخ دهد یا دادهای گم شود. این لایه مثل یک پیک مطمئن است که بستهها (دادهها) را به مقصد میرساند، اطمینان حاصل میکند که همه بستهها سالم تحویل داده شوند و در صورت نیاز، بستههای گمشده را دوباره ارسال میکند.

حملات متصور در لایه انتقال:

حمله مرد میانی (MITM) :

مهاجم بین دو طرف ارتباط وارد میشود، دادهها را شنود کرده یا تغییر میدهد. (مثال: شنود رمز عبور در یک شبکه ناامن).

راهحل: استفاده از پروتکلهای رمزنگاری مانند TLS .

حمله SYN Flood :

مهاجم با ارسال تعداد زیادی درخواست جعلی (SYN) به سرور، منابع آن را اشغال کرده و باعث ازکارافتادگی سرور میشود.

راهحل: تنظیم فایروال و محدود کردن تعداد اتصالات SYN همزمان.

TCP Hijacking :

در این حمله، مهاجم یک ارتباط موجود را ربوده و کنترل آن را به دست میگیرد.

راهحل: استفاده از رمزنگاری انتهابهانتها و بررسی صحت ارتباط.

Port Scanning :

مهاجم پورتهای باز را شناسایی میکند تا به سرویسهای حساس دسترسی پیدا کند.

راهحل: بستن پورتهای غیرضروری و استفاده از ابزارهای امنیتی مثل IDS/IPS .

مثال از حمله اتفاق افتاده:

حمله معروف Mirai Botnet از آسیبپذیریهای لایه انتقال برای اجرای حملات DDoS استفاده کرد.

لایه سوم: لایه شبکه (Network Layer)

لایه شبکه مسئول مسیریابی و آدرسدهی IP است. این لایه دادهها را به مقصد هدایت میکند. لایه شبکه مثل یک GPS یا راهنمای مسیر در سفر است. وقتی میخواهید دادهای را از دستگاه خود به یک دستگاه دیگر در اینترنت ارسال کنید، این لایه تعیین میکند که دادهها از چه مسیری عبور کنند تا به مقصد برسند. اگر لایه انتقال مسئول بستهبندی و ارسال باشد، لایه شبکه مسئول یافتن بهترین مسیر برای ارسال است.

حملات متصور در لایه شبکه:

IP Spoofing :

در این حمله، مهاجم آدرس IP جعلی ارسال میکند تا هویت خود را پنهان کرده یا دادههای شما را فریب دهد.

مثال: جعل آدرس IP یک کاربر معتبر برای دسترسی به منابع حساس.

راهحل: استفاده از فایروالهایی که صحت آدرس IP را بررسی میکنند.

ping of Death:

مهاجم بستههایی با حجم بسیار بزرگ به دستگاه قربانی ارسال میکند که باعث از کار افتادن سیستم میشود.

راهحل: استفاده از فایروال برای فیلتر کردن بستههای غیرمعمول.

ICMP Flood Attack :

مهاجم تعداد زیادی پیام ICMP (پینگ) به سرور ارسال میکند تا منابع آن را اشغال کرده و از دسترس خارج کند.

راهحل: محدود کردن تعداد درخواستهای ICMP در شبکه.

Route Poisoning :

در این حمله، مهاجم اطلاعات غلط درباره مسیرها را به روترها میفرستد و مسیریابی را مختل میکند.

راهحل: استفاده از پروتکلهای امن مسیریابی مثل OSPF یا BGP با احراز هویت.

مثال از حمله اتفاق افتاده:

حمله Ping of Death یکی از اولین حملات معروف در این لایه بود که باعث از کار افتادن دستگاهها میشد.

لایه دوم: لایه پیوند داده (Data Link Layer)

لایه دوم مثل یک پستچی محلی است که دادهها را در محدوده محلی (Local Area Network - LAN) تحویل میدهد. این لایه مسئول انتقال دادهها بین دو دستگاه متصل به یکدیگر است، مثل کامپیوتر شما و مودم یا دو کامپیوتر در یک شبکه داخلی.

اگر لایه شبکه آدرس IP را مدیریت کند (آدرس خانه)، لایه دوم از آدرس فیزیکی یا MAC Address استفاده میکند (مثل نام فردی که در خانه زندگی میکند).

حملات متصور در لایه پیوند داده:

ARP Spoofing :

مهاجم جدول ARP (که آدرس IP و MAC را تطبیق میدهد) را دستکاری میکند تا دادههای کاربران به جای سرور واقعی به دستگاه مهاجم ارسال شود.

راهحل: استفاده از ابزارهایی مثل Dynamic ARP Inspection .

STP Attack :

مهاجم از پروتکل Spanning Tree سوءاستفاده میکند تا خودش را به عنوان مسیر اصلی در شبکه معرفی کند و کل ترافیک شبکه از طریق او عبور کند.

راهحل: پیکربندی مناسب سوئیچها و محدود کردن دسترسی به تنظیمات STP .

MAC Spoofing :

مهاجم آدرس MAC خود را به آدرس دستگاه دیگری تغییر میدهد تا در شبکه به جای آن دستگاه عمل کند.

راهحل: استفاده از Port Security در سوئیچها برای محدود کردن تعداد آدرسهای MAC معتبر.

VLAN Hopping :

مهاجم از نقاط ضعف تنظیمات VLAN استفاده میکند تا به بخشهای دیگر شبکه دسترسی پیدا کند.

راهحل: تنظیم صحیح VLANها و غیرفعالکردن پروتکلهایی مثل DTP .

مثال از حمله اتفاق افتاده:

حمله به پروتکل ARP در شبکههای محلی برای سرقت دادهها استفاده میشود.

لایه اول: لایه فیزیکی (Physical Layer)

این لایه مربوط به سختافزار شبکه مثل کابلها، روترها و سیگنالها است. لایه اول مثل پایه ساختمان است که همه چیز روی آن ساخته میشود. این لایه پایینترین لایه از مدل OSI است و تنها با انتقال سیگنالهای فیزیکی (برق، نور، یا امواج رادیویی) سر و کار دارد. در واقع، این لایه دادهها را به سیگنال تبدیل میکند تا از طریق کابلها، فیبر نوری یا امواج وایرلس انتقال یابند.

حملات متصور در لایه فیزیکی:

Wiretapping (استراق سمع):

مهاجم کابلها یا سیگنالهای بیسیم را شنود میکند تا به دادههای در حال انتقال دسترسی پیدا کند.

راهحل: استفاده از کابلهای محافظتشده و رمزگذاری دادهها.

Signal Jamming (پارازیت):

مهاجم با ارسال امواج مزاحم، سیگنالهای اصلی را مختل میکند. این حمله معمولاً در ارتباطات وایرلس رخ میدهد.

راهحل: استفاده از دستگاههای مقاوم در برابر اختلال و تخصیص فرکانسهای امن.

Unauthorized Device Installation (نصب دستگاه غیرمجاز):

مهاجم به صورت فیزیکی یک دستگاه غیرمجاز، مثل روتر یا هاب، به شبکه اضافه میکند.

راهحل: کنترل دسترسی فیزیکی به تجهیزات شبکه.

مثال از حمله اتفاق افتاده:

حمله به کابلهای فیبر نوری در برخی کشورها باعث قطع ارتباطات اینترنتی شده است.

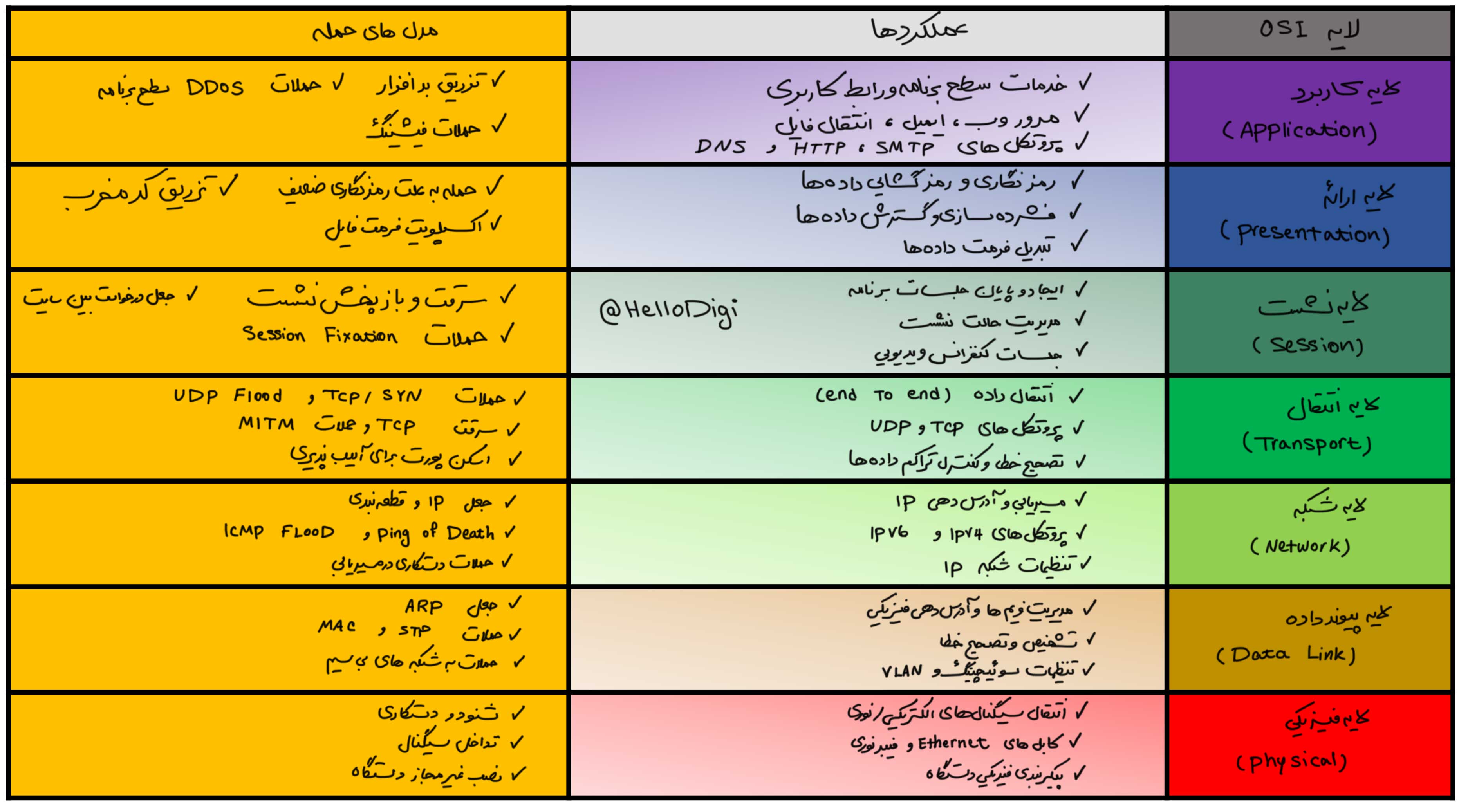

در ادامه جدول زیر برای مدل OSI همراه با توضیحات و حملات احتمالی برای هر لایه ارائه شده است:

|

لایه OSI |

وظایف |

حملات احتمالی |

|---|---|---|

|

لایه کاربرد (Application Layer) |

- ارائه رابط کاربری و خدمات برنامهای |

- تزریق بدافزار (Malware Injection) |

|

لایه ارائه (Presentation Layer) |

- رمزگذاری و رمزگشایی دادهها |

- حمله به رمزنگاری ضعیف (Weak Encryption Attack) |

|

لایه جلسه (Session Layer) |

- ایجاد و پایان دادن به جلسات برنامه |

- ربودن جلسه و بازپخش (Session Hijacking & Replay) |

|

لایه انتقال (Transport Layer) |

- تحویل دادهها به صورت انتها به انتها |

- حملات TCP/SYN و UDP Flood |

|

لایه شبکه (Network Layer) |

- مسیریابی و آدرسدهی IP |

- جعل IP و تکهتکهسازی (IP Spoofing & Fragmentation) |

|

لایه پیوند داده (Data Link Layer) |

- مدیریت فریمها و آدرسدهی فیزیکی |

- جعل ARP و مسمومیت (ARP Spoofing & Poisoning) |

|

لایه فیزیکی (Physical Layer) |

- سیگنالدهی الکتریکی و نوری |

- شنود و دستکاری (Wiretapping & Tampering) |

نتیجهگیری:

هر لایه شبکه بهطور خاص مسئول بخشی از فرآیند ارتباطات است و در عین حال، هرکدام میتوانند هدف حملات سایبری قرار بگیرند. با شناخت این حملات، میتوانیم امنیت شبکه را در تمام سطوح تضمین کنیم. درک این تهدیدها اولین گام در ساختن شبکهای امن است.