در نیمه های شب تیم پاسخ به حادثه (IR Team) وارد اتاق سرور شرکتی میشود که چند ساعت پیش تمام فایلهای مالیاش رمزگذاری شدهاند. مدیر IT با اضطراب از تیم میخواهد که بررسی کنند که آیا میتوانید چیزی از فایل ها را نجات دهند؟

در چنین لحظهای، هر کلیک اشتباه میتواند یک مدرک حیاتی را برای همیشه از بین ببرد. اینجاست که ابزارهای Acquisition & Imaging وارد میدان میشوند. ابزارهایی که مأموریتشان ثبت حقیقت، بدون کوچکترین تغییر در دادههاست.

در میان همهی این ابزارها، FTK Imager جایگاه ویژهای دارد. نرمافزاری قدرتمند از شرکت AccessData (و بعدهاExterro) که سالهاست بهعنوان استاندارد طلایی در تصویربرداری قانونی (Forensic Imaging) شناخته میشود.

در این مقاله از سلام دیجی، یاد میگیرید چگونه با FTK Imager یک Image قانونی از دیسک تهیه کنید، هش (Hash) معتبر تولید نمایید و گزارشی قابل دفاع برای ارائه در مراجع قضایی بسازید. همان مهارتی که مرز بین تحلیل حرفهای و خطای غیرقابل جبران را مشخص میکند.

FTK Imager چیست؟

FTK Imager ابزاری تخصصی در حوزهی Digital Forensics است که برای تصویربرداری بیتی (bit-by-bit) از دیسکها، پارتیشنها و حافظههای جانبی طراحی شده است.

برخلاف ابزارهای کپی معمولی، FTK Imager نهتنها دادهها را کپی میکند، بلکه ساختار دقیق سکتورها، متادیتا، و فضای آزاد (unallocated space) را نیز ثبت مینماید. این ویژگی باعث میشود بتوان دادههای حذفشده را بعداً بازیابی کرد و صحت فایلها را در دادگاه اثبات نمود.

این نرمافزار توسط شرکت AccessData در اوایل دههی ۲۰۰۰ میلادی توسعه یافت، زمانی که نیاز به ابزارهای تخصصی برای جمعآوری شواهد دیجیتال بهصورت ایمن و قابل ارائه در دادگاه بهسرعت در حال رشد بود. AccessData که بعدها در سال ۲۰۲۰ توسط شرکت Exterro خریداری شد، با ترکیب تجربهی فنی و استانداردهای قانونی، مجموعهی Forensic Toolkit (FTK) را به یکی از معروفترین بستههای تحلیل دیجیتال در جهان تبدیل کرد.

اهمیت Image قانونی در تحقیقات دیجیتال

در پروندههای قضایی یا امنیتی، باید اطمینان حاصل شود که نسخهی تصویربرداریشده دقیقاً برابر با اصل است. این برابری از طریق الگوریتمهای هش (مانند MD5 یا SHA256) اثبات میشود.

اگر تصویر شما حتی یک بیت تفاوت داشته باشد، بهعنوان مدرک معتبر پذیرفته نخواهد شد. به همین دلیل است که در تمام مراکز دیجیتال فورنزیک از ابزارهایی مانند FTK Imager برای ایجاد تصویر قابل دفاع (Forensically Sound Image) استفاده میشود.

ویژگیهای کلیدی FTK Imager

|

قابلیت |

توضیح |

|

پشتیبانی از فرمتهای E01، RAW (dd) و AFF |

برای سازگاری با سایر ابزارهای فورنزیک |

|

محاسبه خودکار هشها |

MD5، SHA1، SHA256 |

|

تولید گزارش کامل از فرآیند تصویربرداری |

شامل زمان، مسیر، تنظیمات و هشها |

|

قابلیت Verify برای اطمینان از صحت Image |

مقایسه هش اصلی و مقصد |

|

پشتیبانی از Logical و Physical Image |

بسته به نوع پرونده |

|

استخراج فایلها و پیشنمایش محتوا |

برای بررسی سریع قبل از Imaging کامل |

آمادهسازی پیش از تصویربرداری (Chain of Custody)

پیش از اجرای هرگونه فرآیند تصویربرداری، باید زنجیرهی مالکیت شواهد (Chain of Custody) رعایت شود. یعنی مشخص باشد چه کسی، در چه زمانی، با چه ابزاری و تحت چه شرایطی داده را جمعآوری کرده است.

چکلیست زیر را همیشه پیش از شروع کار دنبال کنید:

- ثبت تاریخ و ساعت دقیق شروع عملیات

- ثبت شماره سریال دیسک و وضعیت فیزیکی سیستم

- عکسبرداری از سیستم و محیط جمعآوری

- استفاده از Write Blocker (سختافزاری یا نرمافزاری) برای جلوگیری از نوشتن روی دیسک

- تعیین مقصد ایمن برای ذخیرهسازی Image

- یادداشت نام و امضای شخص مسئول جمعآوری داده

نصب FTK Imager

- آخرین نسخهی FTK Imager را میتوان از وبسایت رسمی Exterro دریافت کرد.

- نصب آن بسیار ساده است و نیازی به پیکربندی خاص ندارد.

- پس از نصب، با اجرای نرمافزار، میتوانید در بخش File → Create Disk Image فرآیند تصویربرداری را آغاز کنید.

⚠️ نکته: نسخهی Pro ابزار امکاناتی برای جمعآوری از موبایل و حافظههای خاص دارد، اما برای تحقیقات قضایی عمومی همان نسخهی رایگان کفایت میکند.

فرمتهای تصویربرداری در FTK Imager

E01 (Evidence File Format)

- فرمت پیشفرض و استاندارد قضایی.

- شامل متادیتا، هشها، گزارش و فشردهسازی است.

- بهترین گزینه برای استفاده در دادگاهها و آزمایشگاههای رسمی.

RAW / dd

- کپی بیتی ساده بدون متادیتا.

- برای محیطهای سازگار با لینوکس یا ابزارهایی مثل Autopsy و Sleuth Kit مناسب است.

AFF (Advanced Forensic Format)

- ساختار انعطافپذیر با قابلیت رمزگذاری و فشردهسازی.

- در پروژههای تحقیقاتی یا چندابزاری کاربرد دارد.

آموزش گامبهگام تصویربرداری با FTK Imager

مرحله 1: اجرای نرمافزار و انتخاب منبع

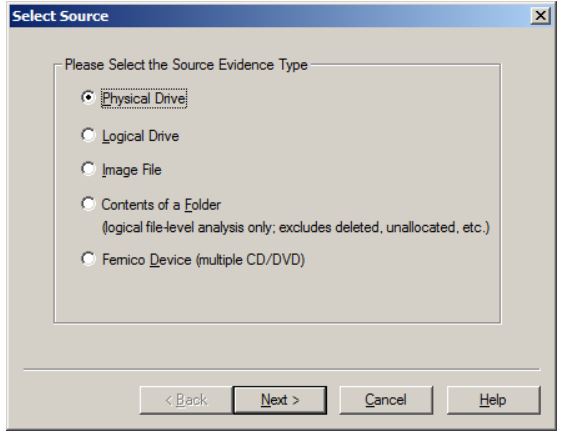

پس از نصب برنامه از منوی File → Create Disk Image نوع منبع را انتخاب کنید:

- Physical Drive (کل دیسک)

- Logical Drive (پارتیشن یا ولوم خاص)

- Image File (برای تبدیل یک Image موجود)

- Folder Contents (برای استخراج فایلهای انتخابی)

برای ایمیج گرفتن از کل یک دستگاه، Physical Drive را انتخاب کنید (یک دستگاه فیزیکی میتواند شامل بیش از یک Logical Drive باشد). همچنین میتوانید از یک Image File یک Image ایجاد کنید، که راهکار جامعی نیست اما اگر مثلاً بخواهید یک نسخه فشردهتر از Image ایجاد کنید، میتواند مطلوب باشد. همچنین میتوانید از محتویات خاص یک پوشه یا یک دستگاه ایمیج بگیرید (که برای ایجاد ایمیج از چندین CD یا DVD با پارامترهای یکسان ایدهآل است).

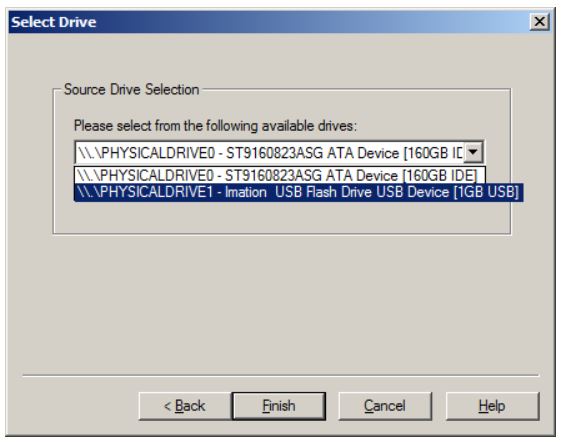

مرحله 2: انتخاب منبع (Source)

از لیست درایوها، دستگاه مورد نظر را انتخاب کنید. بهتر است شمارهی سریال و ظرفیت دیسک را با یادداشتهای اولیه تطبیق دهید تا اشتباهی رخ ندهد.

بر اساس انتخاب درایو فیزیکی در مثال ما، میتوانیم درایوهای فیزیکی فعلی موجود را انتخاب کنیم، بنابراین درایو مربوط به فلش درایو را انتخاب میکنیم.

مرحله 3: تعیین مسیر ذخیره و تنظیمات Image

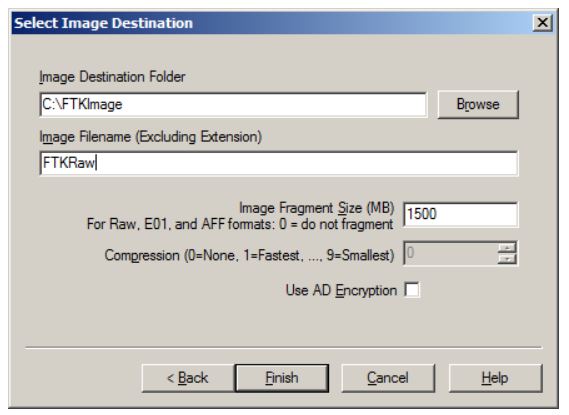

در اینجا میتوانید مشخص کنید که تصویر کجا ایجاد شود. ما همچنین همیشه گزینه Verify images after they are created را انتخاب میکنیم تا مقدار هش فایل تصویر را بررسی کنیم. همچنین میتوانید پس از ایجاد تصویر، فهرستی از تمام فایلهای موجود در آن ایجاد کنید، اما در نظر داشته باشید که این فهرست برای یک هارد دیسک معمولی با صدها هزار ورودی، بسیار حجیم خواهد بود. در این مرحله، نوع فرمت خروجی را انتخاب کنید (E01 یا RAW) و محل ذخیرهسازی را تعیین نمایید.

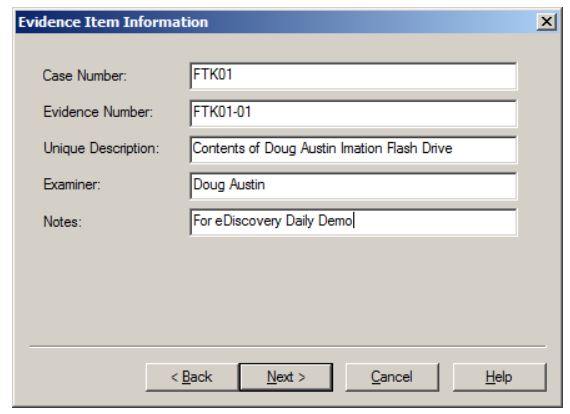

سپس اطلاعات پرونده (Case Information) را وارد کنید:

- Case Number

- Examiner Name

- Description

- Evidence Number

این اطلاعات بعداً در گزارش نهایی نمایش داده میشود.

مقصد تصویر را انتخاب کنید: به پوشهای که با نام FTKImage در درایو C: ایجاد کردهایم، رفته و به تصویر یک نام فایل اختصاص میدهیم. Image Fragment Size ، اندازه هر قطعه را نشان میدهد وقتی میخواهید یک فایل تصویر بزرگتر را به چند قسمت تقسیم کنید. Compression ، سطح فشردهسازی فایل تصویر را نشان میدهد، از 0 (بدون فشردهسازی) تا 9 (حداکثر فشردهسازی - و فرآیند ایجاد تصویر کندتر). برای تصاویر خام فشرده نشده، فشردهسازی همیشه 0 است.

Use AD Encryption نشان میدهد که آیا تصویر را رمزگذاری کنیم یا خیر. ما معمولاً این گزینه را انتخاب نمیکنیم، در عوض انتخاب میکنیم که یک تصویر را روی یک درایو رمزگذاری شده قرار دهیم (وقتی رمزگذاری مورد نظر است).

برای شروع فرآیند، روی Finish کلیک کنید و یک کادر محاورهای در طول فرآیند ایجاد تصویر نمایش داده میشود. از آنجایی که این یک تصویر بیت به بیت از دستگاه است، صرف نظر از تعداد فایلهایی که در حال حاضر در دستگاه ذخیره شدهاند، زمان یکسانی طول خواهد کشید.

مرحله 4: انتخاب الگوریتم هش و گزینههای فشردهسازی

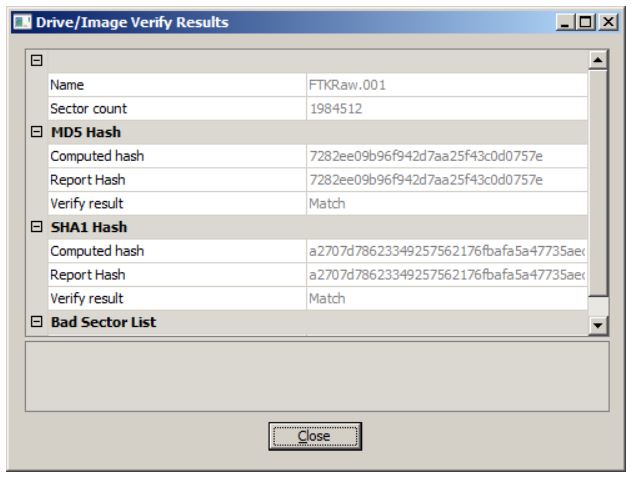

Drive/Image Verify Results : پس از تکمیل تصویر، این پنجره بازشو ظاهر میشود تا نام فایل تصویر، تعداد سکتورها، مقادیر هش MD5 و SHA1 محاسبهشده (قبل از ایجاد تصویر) و گزارششده (بعد از ایجاد تصویر) را به همراه تأیید مطابقت آنها و لیستی از سکتورهای خراب (در صورت وجود) نشان دهد. تأیید هش یک بررسی کلیدی برای اطمینان از معتبر بودن تصویر است و مقادیر هش باید صرف نظر از نوع تصویری که ایجاد میکنید، یکسان باشند.

گزینههای توصیهشده:

✅ MD5 و SHA256 برای تأیید قانونی

✅ Enable Verification پس از تصویربرداری

❌ از Split File Size فقط در صورت محدودیت فایلسیستم استفاده کنید (مثلاً FAT32)

مرحله 5: شروع Imaging و مانیتورینگ

پس از کلیک روی Start, نرمافزار بهصورت زنده نرخ خواندن، زمان باقیمانده و درصد پیشرفت را نمایش میدهد. در صورت بروز خطا (Bad Sector)، در گزارش ثبت میشود.

Image Summary: وقتی تصویر کامل شد، روی دکمه خلاصه تصویر کلیک کنید تا خلاصهای از تصویر ایجاد شده، شامل اطلاعات مربوط به مدرکی که وارد کردهاید، اطلاعات درایو، اطلاعات تأیید هش و غیره را مشاهده کنید. این اطلاعات همچنین به عنوان یک فایل متنی ذخیره میشود.

مرحله 6: Verify و تولید گزارش

پس از اتمام فرآیند، FTK Imager بهصورت خودکار هش مقصد را محاسبه کرده و با هش منبع مقایسه میکند. در صورت یکسان بودن هشها، تصویربرداری معتبر است.

گزارش نهایی شامل:

- مسیر منبع و مقصد

- زمان شروع و پایان

- هشهای تولید شده

- پارامترهای Imaging

- لاگ خطاها (در صورت وجود)

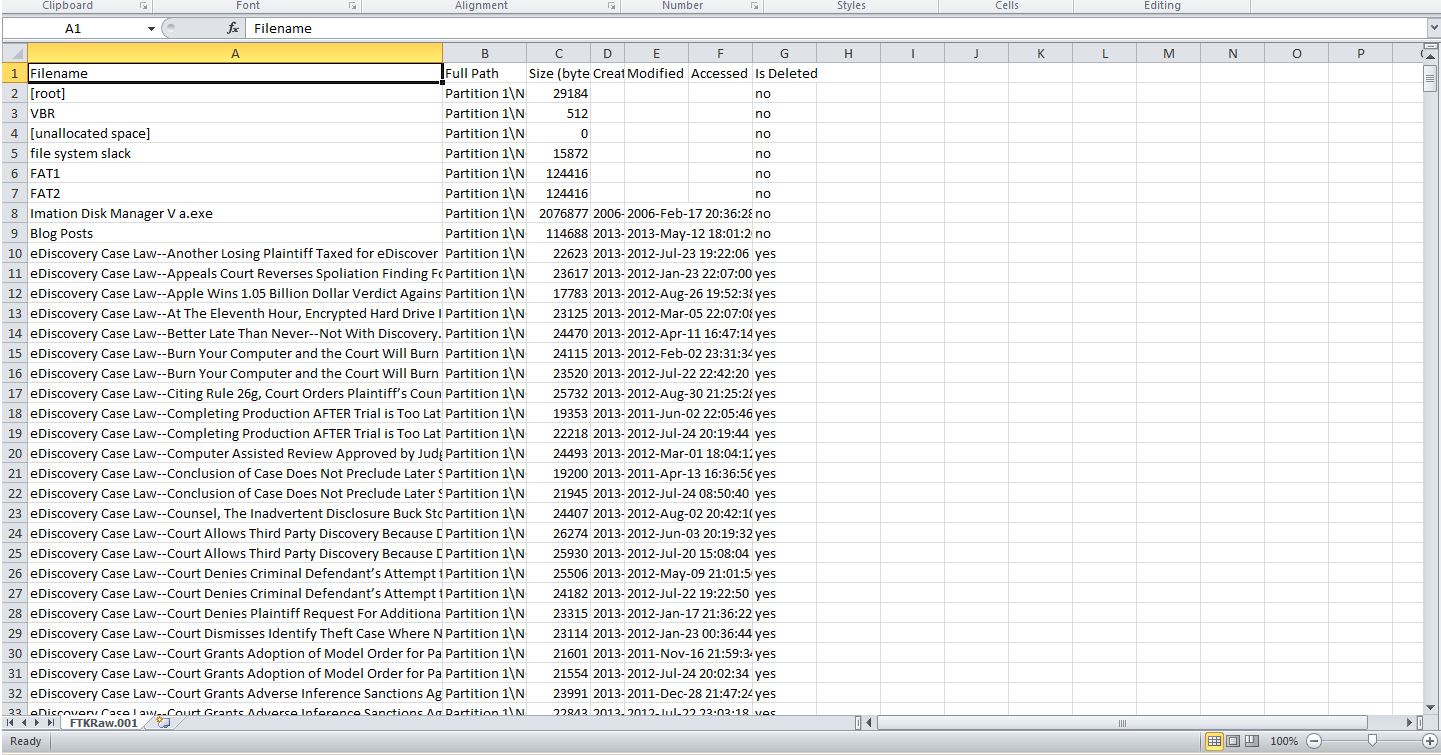

Directory Listing : اگر گزینه Create directory listings of all files را انتخاب کرده باشید، نتایج در یک فایل CSV ذخیره میشوند که میتوان آن را با اکسل باز کرد.

و در نهایت شما یک تصویر بیت به بیت از دستگاه تان را خواهید داشت! شما همه چیز را روی دستگاه، از جمله فایلهای حذف شده و دادههای فضای خالی، ثبت کردهاید.

مقایسه Physical و Logical Imaging

|

نوع تصویربرداری |

کاربرد |

مزایا |

معایب |

|

Physical |

تهیه نسخه کامل از دیسک |

بازیابی دادههای حذفشده، بررسی فضای آزاد |

زمانبر، نیازمند فضای زیاد |

|

Logical |

استخراج فایلها و فولدرهای خاص |

سریعتر و کمحجمتر |

فاقد اطلاعات حذفشده |

بررسی صحت (Hash Verification)

مرحلهی هشگیری یکی از ارکان اصلی اعتبار شواهد دیجیتال است.

دو روش وجود دارد:

- در خود FTK Imager — هنگام تصویربرداری و پس از آن (Verify)

- بهصورت جداگانه با ابزارهای خط فرمان مانند:

md5sum disk_image.E01

sha256sum disk_image.E01

در صورت یکسان بودن مقدار هش در هر دو مرحله، میتوان با اطمینان گفت که تصویر دقیقاً برابر با منبع است.

نکات عملی برای جلوگیری از خطا

- همیشه در مسیر مقصد فضای آزاد کافی داشته باشید (حداقل 20٪ بیشتر از حجم منبع).

- از درایو مقصد متفاوت با منبع استفاده کنید.

- اگر دستگاه دارای سکتورهای خراب است، گزینه Continue on bad sectors را فعال کنید تا Imaging قطع نشود.

- خروجیها را روی دو رسانهی جداگانه (مثلاً HDD و NAS) نگهداری کنید.

- لاگها و هشها را در فایل جداگانه با نام و تاریخ مشخص ذخیره کنید.

نمونه خروجی گزارش FTK Imager

Case Number: 2025-DF-001

Examiner: E. MJD

Evidence Number: Disk001

Image Type: E01

Start Time: 2025-10-06 10:20

End Time: 2025-10-06 11:32

MD5: 45f1bcd9aa79...c2

SHA256: 8b0a0dd0e76...14

Verification: Passed

Bad Sectors: 0

Notes: Physical Image of Disk 0 created successfully.

خطاهای رایج

|

خطا |

دلیل |

راهکار |

|

Access Denied |

اجرا بدون دسترسی Administrator |

اجرای نرمافزار با Run as Administrator |

|

Bad Sectors |

خرابی فیزیکی دیسک |

استفاده از گزینه Continue Imaging |

|

Write Error |

انتخاب مقصد روی همان دیسک منبع |

تغییر مسیر خروجی |

|

Verify Failed |

ناسازگاری هشها |

تکرار Imaging با write blocker جدید |

چکلیست جمعآوری شواهد دیجیتال (Digital Evidence Acquisition Checklist)

1️⃣ آمادهسازی اولیه

تعیین نوع حادثه و هدف جمعآوری شواهد

ثبت زمان، تاریخ و مکان دقیق جمعآوری

مشخص کردن مسئول اصلی جمعآوری و نقش هر عضو تیم

آمادهسازی تجهیزات مورد نیاز: لپتاپ، Write Blocker، کابلها، هارد اکسترنال

بررسی دسترسیهای لازم (Admin یا Root)

تهیه فرم Chain of Custody قبل از شروع کار

2️⃣ مستندسازی فیزیکی و محیطی

عکسبرداری یا فیلمبرداری از دستگاهها و محیط جمعآوری

ثبت شماره سریال، مدل و وضعیت فیزیکی هارد یا دستگاه

بررسی و ثبت وضعیت روشن/خاموش بودن سیستم

بررسی و ثبت اتصالات شبکه، USB و تجهیزات جانبی

3️⃣ ایمنسازی و محافظت از دادهها

استفاده از Write Blocker سختافزاری یا نرمافزاری برای دیسکها

اطمینان از فضای کافی روی مقصد ذخیرهسازی

جدا کردن منابع اصلی از شبکه برای جلوگیری از تغییر دادهها

فعال کردن حالت Airplane یا قطع اینترنت در صورت نیاز

4️⃣ تصویربرداری و جمعآوری شواهد

انتخاب نوع Image: Physical, Logical یا File-level

تعیین فرمت خروجی: E01, RAW, AFF

ثبت اطلاعات پرونده: Case Number, Examiner Name, Description, Evidence Number

فعال کردن الگوریتمهای هش: MD5 و SHA256

تعیین تنظیمات فشردهسازی و تقسیم فایل (Split) در صورت نیاز

شروع فرآیند Imaging با نرمافزار (FTK Imager، dd، Guymager )

مانیتورینگ فرآیند برای خطاهای احتمالی (Bad Sector، Access Denied، Write Error)

5️⃣ صحتسنجی و هش

مقایسه هش منبع و مقصد (MD5 و SHA256)

Verify خودکاردر نرمافزار یا دستی با ابزارهای خط فرمان

ثبت هشها و مقادیر Verify در گزارش رسمی

6️⃣ تولید گزارش

درج زمان شروع و پایان فرآیند Imaging

ثبت تنظیمات ابزار و گزینههای انتخاب شده

یادداشت هر خطا یا مشکل پیش آمده در طول تصویربرداری

ثبت مسیر ذخیرهسازی Image

پیوست نمودن عکسها، فیلمها و فرمهای Chain of Custody

7️⃣ ذخیرهسازی و امنیت

کپی Image روی حداقل دو رسانه جداگانه (HDD، NAS یا Tape)

محافظت فیزیکی و دیجیتال از رسانههای حاوی شواهد

رمزگذاری فایلها و دسترسی محدود به افراد مجاز

ثبت و ذخیره هر تغییر یا انتقال Image

8️⃣ بعد از جمعآوری

بررسی اولیه Image با نرمافزار Forensic (FTK, Autopsy, Sleuth Kit)

تهیه نسخه پشتیبان (Backup) از گزارشها و هشها

بروزرسانی فرم Chain of Custody با امضاها و تاییدیهها

آمادهسازی شواهد برای تحلیلهای بعدی یا ارائه در دادگاه

💡 نکات حرفهای:

- همیشه یک نفر مسئول ثبت مدارک و گزارشها باشد تا اشتباهی رخ ندهد.

- زمان و توالی عملیات در پروندههای قانونی بسیار مهم است. هر عملی را با دقت ثبت کنید.

- حتی کوچکترین خطا (مثلاً نوشتن روی دیسک منبع) میتواند اعتبار شواهد را زیر سوال ببرد.

ابزارهای مکمل برای تصویربرداری دیجیتال

اگرچه FTK Imager قدرتمند است، اما در شرایط خاص میتوانید از ابزارهای دیگر برای سرعت یا دقت بیشتر استفاده کنید. در مقالات بعدی این مجموعه، این ابزارها را معرفی خواهیم کرد:

- Dd و dc3dd در لینوکس — تصویربرداری دقیق خطفرمان

راهنمای عملی برای Imaging بیتی در محیط لینوکس با امکان هشگیری و لاگبرداری خودکار. - Guymager — ایمیجگیری سریع در محیط لینوکس

ابزار گرافیکی متنباز برای Imaging همزمان چند دیسک. - Magnet Acquire — جمعآوری حافظه و دیسک از سیستمهای زنده

راهکاری پیشرفته برای جمعآوری شواهد از سیستمهای روشن و دستگاههای موبایل.

جمعبندی

FTK Imager ابزاری است که هر کارشناس امنیت و فورنزیک باید به آن مسلط باشد.

توانایی تصویربرداری قانونی و دقیق نهتنها از بروز خطاهای انسانی جلوگیری میکند، بلکه پایهی استحکام پروندههای قضایی است.

اگر در تیم پاسخ به حادثه فعالیت میکنید، این ابزار باید بخشی ثابت از جعبه ابزار شما باشد.

در مقاله بعدی از این مجموعه، به سراغ ابزارهای خط فرمانی لینوکس یعنی dd و dc3dd میرویم تا یاد بگیریم چگونه از آنها برای تصویربرداری دقیق و سریع استفاده کنیم.