امنیت شبکه هر روز در حال تکامل است و ما در آستانه تغییری بزرگ در این حوزه قرار داریم. سازمانها نیازمند فناوریهایی هستند که نهتنها واکنش نشان دهند، بلکه پیشبینی کنند، هوشمندانه تصمیم بگیرند و تهدیدات را پیش از وقوع در لحظه خنثی کنند. این دقیقاً همان نقطهای است که نوآوری در امنیت شبکه معنا پیدا میکند.

در سال های اخیر بارها این خبر را شنیده ایم که در حملهای سایبری که به یکی از بزرگترین شرکتهای جهان رخ داد، مهاجمان موفق شدند در زمانی کوتاه به دادههای حساس دسترسی پیدا کنند. اما امروزه، با ظهور فناوریهای پیشرفتهای مانند هوش مصنوعی، میکروسگمنتیشن و رمزنگاری کوانتومی، می توان مهاجمان را در برابر استفاده از چنین سناریوهایی خلع صلاح کرد! آیا میدانید چه فناوریهایی پشت این تحول عظیم هستند؟

با ما همراه باشید تا با ۱۰ فناوری نوین آشنا شوید که میتوانید براحتی از آن ها برای دفع جدیدترین حملات از شبکه سازمان خود بهره مند شوید.

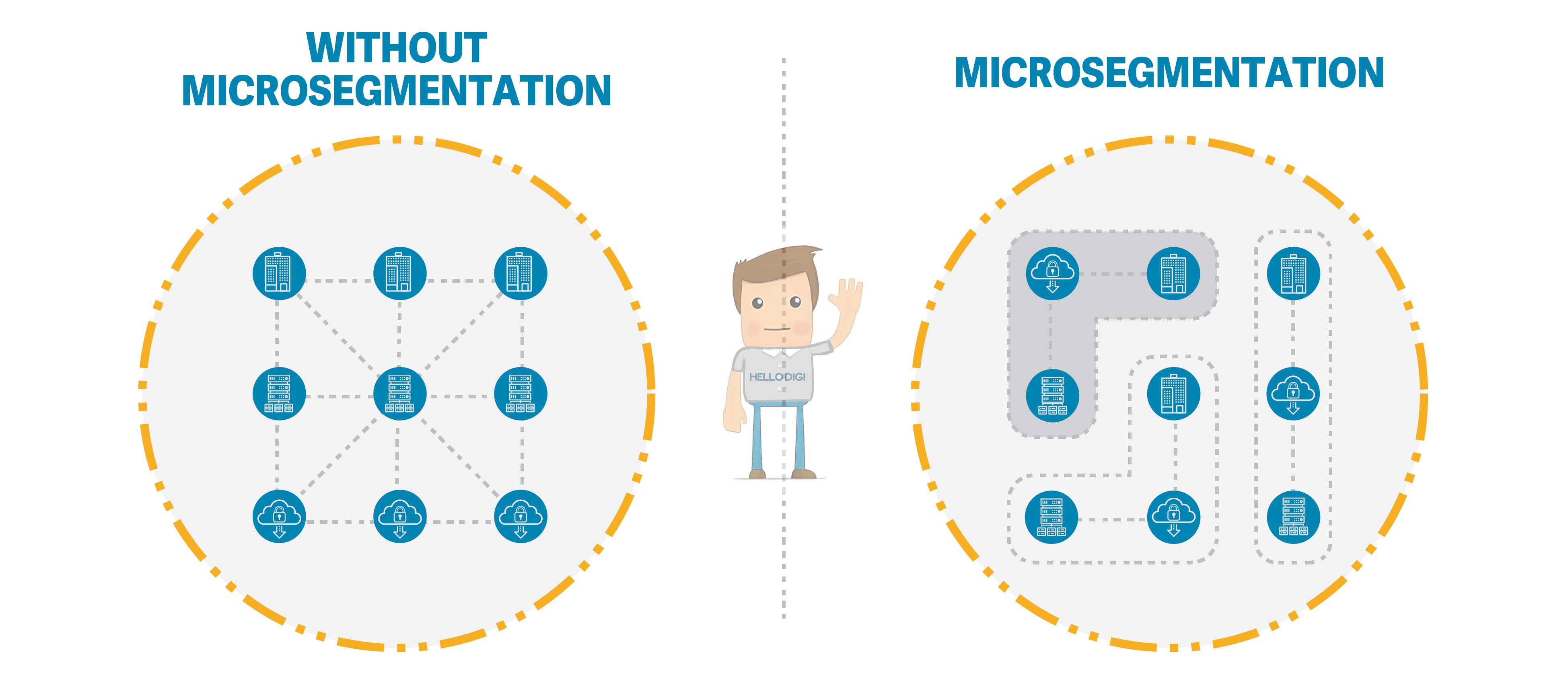

1-میکروسگمنتیشن (Microsegmentation)

یکی از راهکارهای نوین برای پیاده سازی مدل Zero Trust و اصل حداقل دسترسی (Least Privilege) میکروسگمنتیشن است . امروزه bypass کردن فایروال های لبه ی شبکه برای مهاجمان بسیار رواج پیدا کرده است. میکروسگمنتیشن به زبان ساده یعنی امن سازی سرورها و قرارگیری یک فایروال برای هر سرور(Host-based Firewalls). میکروسگمنتیشن یک تکنیک پیشرفته در امنیت شبکه است که با تقسیمبندی مراکز داده و محیطهای ابری به بخشهای کوچکتر تا سطح Workload، امکان کنترل دقیقتری بر ترافیک شبکه فراهم میکند.

مزایای میکروسگمنتیشن:

کاهش سطح حمله: با محدود کردن ترافیک بین بخشهای مختلف، احتمال نفوذ مهاجمان به سایر قسمتهای شبکه کاهش مییابد.

بهبود مهار نفوذ: در صورت وقوع نفوذ، میکروسگمنتیشن به محدود کردن تأثیر آن در یک بخش خاص کمک میکند و از گسترش آن به سایر بخشها جلوگیری میکند.

تقویت انطباق با مقررات: با اعمال سیاستهای امنیتی دقیق در هر بخش، سازمانها میتوانند بهطور مؤثرتری با استانداردها و مقررات امنیتی مطابقت داشته باشند.

نحوه عملکرد:

میکروسگمنتیشن با جدا کردن کنترلهای امنیتی از زیرساخت شبکه و استفاده از فایروالهای مستقر در میزبان (Host-based Firewalls)، امکان اعمال سیاستهای امنیتی در ارتباطات داخلی (East-West Traffic) را فراهم میکند. این رویکرد به سازمانها انعطافپذیری بیشتری میدهد تا حفاظت و نظارت را در هر نقطهای اعمال کنند. .

کاربردها:

محیطهای ابری و مراکز داده: میکروسگمنتیشن در محیطهای ابری و مراکز داده که نیاز به تفکیک دقیق بارهای کاری دارند، مؤثر است.

پیادهسازی مدل صفر اعتماد (Zero Trust): این تکنیک بهعنوان یکی از اجزای اصلی مدل Zero Trust ، به سازمانها کمک میکند تا دسترسیها را بهطور دقیق کنترل و نظارت کنند.

مثال: فرض کنید مهاجمی به یکی از دستگاههای شبکه نفوذ کند. با استفاده از میکروسگمنتیشن ، حمله تنها به همان بخش محدود میماند و مهاجم نمیتواند به دیگر بخشها دسترسی پیدا کند.

2-هوش مصنوعی در امنیت شبکه

امروزه مدیران و کارشناسان امنیت شبکه سازمان به واسطه افزایش پیچیدگی تهدیدات سایبری و حجم بالای دادههای تولیدشده در شبکهها، برای حفظ سازمان از حملات سایبری با مشکلات متعددی روبرو هستند. متاسفانه باید این را بگوییم که با ظهور هوش مصنوعی حملات به شبکه سازمان ها به واسطه استفاده از این ابزار روز به روز افزایش یافته و قدرت حملات بیشتر شده اند. جهت شناسایی حملات و ناهنجاری های تولید شده توسط هوش مصنوعی فقط هوش مصنوعی است که می تواند پاسخگوی این ناهنجاری ها باشد. به اصطلاح ماشین در مقابل ماشین! لذا امروزه استفاده از ابزارهای امنیتی که از هوش مصنوعی در ساختار خود استفاده نمی کنند تقریبا بیهوده کاری و اتلاف هزینه های سازمانی است.

کاربردهای هوش مصنوعی در امنیت شبکه:

تشخیص تهدیدات ناشناخته: الگوریتمهای یادگیری ماشین قادرند الگوهای غیرعادی در ترافیک شبکه را شناسایی کرده و تهدیدات جدید و ناشناخته را پیش از ایجاد خسارت، کشف کنند.

پیشبینی رفتار حملات: با تحلیل دادههای گذشته، هوش مصنوعی میتواند رفتارهای احتمالی مهاجمان را پیشبینی کرده و اقدامات پیشگیرانه را پیشنهاد دهد.

خودکارسازی پاسخ به تهدیدات: سیستمهای مبتنی بر هوش مصنوعی میتوانند بهصورت خودکار به تهدیدات پاسخ داده و با کاهش تأخیر در واکنش، از گسترش حملات جلوگیری کنند.

تحلیل رفتار کاربران: با بررسی رفتارهای کاربران در شبکه، هوش مصنوعی میتواند فعالیتهای مشکوک را شناسایی کرده و از تهدیدات داخلی جلوگیری کند.

بهبود مدیریت رخدادها: هوش مصنوعی با تحلیل لاگها و رویدادهای شبکه، میتواند به شناسایی سریعتر و دقیقتر مشکلات امنیتی کمک کند.

مزایای استفاده از هوش مصنوعی در امنیت شبکه:

افزایش دقت در تشخیص تهدیدات: الگوریتمهای هوش مصنوعی با تحلیل حجم بالای دادهها، دقت بالایی در شناسایی تهدیدات دارند.

کاهش خطاهای انسانی: با خودکارسازی فرآیندهای امنیتی، احتمال وقوع خطاهای انسانی کاهش مییابد.

واکنش سریع به حملات: سیستمهای مبتنی بر هوش مصنوعی میتوانند در زمان واقعی به تهدیدات پاسخ دهند و از خسارات جدی جلوگیری کنند.

3-فایروالهای نسل جدید (NGFW)

فایروالهای سنتی دیگر پاسخگوی حملات پیچیده نیستند. این فایروالها تنها بر اساس قوانین سادهای مانند فیلتر کردن پورتها و آدرسهای IP عمل میکردند که برای مقابله با حملات پیچیده و مبتنی بر برنامههای کاربردی کافی نبود.

اینجاست که فایروالهای نسل جدید (NGFW) به میدان میآیند. این فایروالها با ترکیب قابلیتهای فایروالهای سنتی با فناوریهای پیشرفته مانند تشخیص و پیشگیری از نفوذ (IPS)، کنترل برنامهها (Application Control) و تحلیل عمیق بستههای داده (DPI)، لایهای قدرتمند از امنیت را برای شبکهها فراهم میکنند.

ویژگیهای کلیدی NGFW

تحلیل عمیق بستهها (Deep Packet Inspection - DPI):

برخلاف فایروالهای سنتی که فقط هدر بستهها را بررسی میکردند، NGFW محتوای داخلی بستههای داده را نیز بهدقت تحلیل میکند. این قابلیت باعث میشود تهدیدات مخفی و حملات پیچیده مانند بدافزارها و کدهای مخرب بهراحتی شناسایی شوند.

کنترل برنامهها (Application Control):

NGFW توانایی شناسایی و مدیریت برنامههای کاربردی (صرفنظر از پورت یا پروتکل) را دارد. این ویژگی امکان محدودسازی یا مسدود کردن برنامههایی مانند شبکههای اجتماعی، نرمافزارهای اشتراکگذاری فایل و پیامرسانها را فراهم میکند.

تشخیص و پیشگیری از نفوذ (Intrusion Prevention System - IPS):

NGFW با بهرهگیری از سیستمهای تشخیص و پیشگیری از نفوذ، حملات پیچیدهای مانند SQL Injection، Cross-Site Scripting و حملات Zero-Day را بهصورت بلادرنگ شناسایی و خنثی میکند.

یکپارچگی با هوش تهدید (Threat Intelligence Integration):

NGFW ها به منابع هوش تهدید متصل میشوند و بهصورت مداوم بهروزرسانی میشوند تا تهدیدات جدید را شناسایی کرده و به آنها واکنش نشان دهند.

فیلترینگ وب و مدیریت دسترسی:

با استفاده از قابلیت URL Filtering، NGFW دسترسی به وبسایتهای مخرب یا ناخواسته را مسدود کرده و سطح امنیت را افزایش میدهد.

مزایای استفاده از NGFW

افزایش امنیت در برابر تهدیدات پیچیده: با ترکیب چندین فناوری امنیتی، NGFW لایهای چندبعدی از محافظت را ایجاد میکند.

کاهش هزینهها: با ادغام چندین ابزار امنیتی در یک دستگاه، نیاز به خرید و مدیریت ابزارهای جداگانه کاهش مییابد.

قابلیت مدیریت متمرکز: NGFW امکان مدیریت یکپارچه تمام قابلیتها را از طریق یک کنسول فراهم میکند، که موجب سهولت در مدیریت امنیت شبکه میشود.

واکنش سریع به تهدیدات نوظهور: بهروزرسانی مداوم هوش تهدید باعث شناسایی سریعتر حملات جدید میشود.

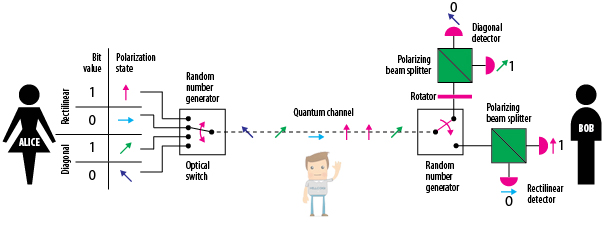

4-رمزنگاری کوانتومی (Quantum Cryptography)

با پیشرفت فناوری محاسبات کوانتومی، روشهای سنتی رمزنگاری در معرض خطر قرار گرفتهاند. رایانههای کوانتومی میتوانند الگوریتمهای رمزنگاری کلاسیک مانند RSA و ECC را با سرعتی فوقالعاده شکسته و اطلاعات حساس را در معرض خطر قرار دهند. در این میان، رمزنگاری کوانتومی بهعنوان یک فناوری نوین و انقلابی، راهکاری مطمئن برای تأمین امنیت دادهها در برابر این تهدیدات محسوب میشود.

رمزنگاری کوانتومی چیست؟

رمزنگاری کوانتومی از قوانین فیزیک کوانتومی برای ایجاد و توزیع کلیدهای رمزنگاری استفاده میکند. برخلاف روشهای سنتی که بر اساس پیچیدگی ریاضی استوار هستند، رمزنگاری کوانتومی از ویژگیهای ذاتی ذرات زیراتمی (مانند فوتونها) برای محافظت از دادهها بهره میبرد. این ویژگیها شامل اصل عدم قطعیت هایزنبرگ و برهمنهی کوانتومی است که امکان استراقسمع بدون شناسایی را غیرممکن میسازد.

مزایای رمزنگاری کوانتومی

امنیت غیرقابل نفوذ: برخلاف الگوریتمهای رمزنگاری سنتی، رمزنگاری کوانتومی بر پایه اصول فیزیک است و قابل شکست توسط محاسبات کوانتومی یا کلاسیک نیست.

تشخیص استراقسمع: هرگونه تلاش برای شنود دادهها فوراً شناسایی میشود و امکان مداخله بدون کشف وجود ندارد.

عدم وابستگی به قدرت پردازشی: حتی قدرتمندترین ابررایانهها نیز نمیتوانند رمزنگاری کوانتومی را بشکنند، زیرا امنیت آن وابسته به ریاضیات پیچیده نیست.

ایدهآل برای انتقال دادههای حساس: این فناوری بهترین راهکار برای حفاظت از اطلاعات محرمانه در صنایع مالی، دولتی و نظامی است.

کاربردهای رمزنگاری کوانتومی

امنیت ارتباطات دولتی و نظامی: جلوگیری از شنود و دسترسی غیرمجاز به اطلاعات محرمانه.

حفاظت از تراکنشهای مالی: جلوگیری از نفوذ به سیستمهای بانکی و حملات سایبری پیچیده.

امنیت در زیرساختهای حیاتی: مانند انرژی، حملونقل و ارتباطات.

نمونههای واقعی از رمزنگاری کوانتومی

چین با ماهواره Micius اولین شبکه ارتباطی کوانتومی را راهاندازی کرده و ارتباطات بین پکن و شانگهای را ایمن کرده است.

شرکتهایی مانند ID Quantique و Toshiba در حال توسعه و ارائه راهکارهای تجاری QKD هستند.

اتحادیه اروپا پروژه EuroQCI را برای ایجاد زیرساخت ارتباطی کوانتومی در سراسر اروپا آغاز کرده است.

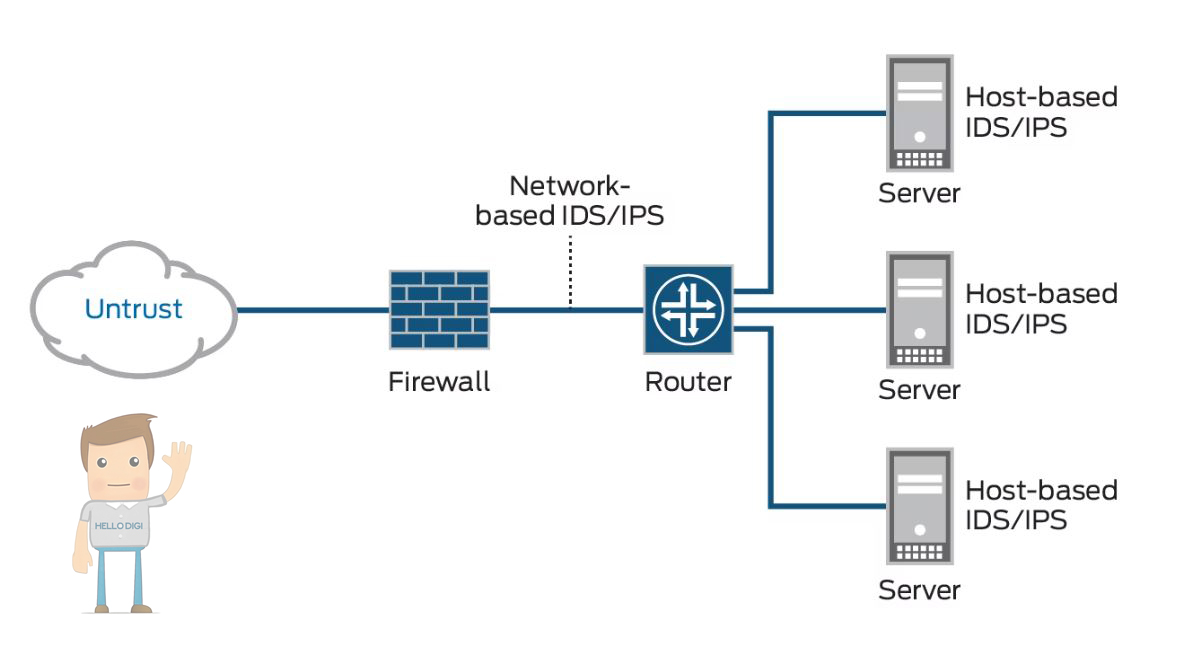

5-سیستمهای تشخیص و پیشگیری از نفوذ (IDS/IPS)

سیستمهای تشخیص و پیشگیری از نفوذ (IDS/IPS)با نظارت مداوم بر ترافیک شبکه و شناسایی رفتارهای مشکوک، از نفوذ و حملات جلوگیری میکنند.

سیستم تشخیص نفوذ (Intrusion Detection System - IDS)چیست؟

IDS یک سیستم نظارتی است که ترافیک شبکه یا سیستمها را بررسی کرده و در صورت شناسایی فعالیتهای مشکوک یا مخرب، هشدار صادر میکند. این سیستم قادر به متوقف کردن حملات نیست و تنها وظیفه شناسایی و گزارشدهی دارد.

🔍 ویژگیها:

نظارت دقیق بر ترافیک ورودی و خروجی شبکه

شناسایی الگوهای حمله شناختهشده و رفتارهای مشکوک

ارسال هشدار به مدیران شبکه برای بررسی و اقدام

سیستم پیشگیری از نفوذ (Intrusion Prevention System - IPS)چیست؟

IPS یک قدم فراتر از IDS است. این سیستم نهتنها تهدیدات را شناسایی میکند، بلکه بهطور خودکار اقدام به مسدودسازی و جلوگیری از حملات میکند. IPS در مسیر ترافیک شبکه قرار دارد و ترافیک مشکوک را قبل از ورود به شبکه مسدود میکند.

🛡 ویژگیها:

جلوگیری فعال از حملات و تهدیدات

مسدودسازی ترافیک مخرب بهصورت آنی

بهروزرسانی مداوم برای مقابله با تهدیدات جدید

انواع IDS و IPS

شبکهمحور (Network-Based IDS/IPS - NIDS/NIPS) :

نظارت بر ترافیک شبکه و شناسایی حملات در سطح شبکه. این نوع سیستمها معمولاً در نقاط حیاتی شبکه مانند فایروالها و روترها نصب میشوند.

میزبانمحور (Host-Based IDS/IPS - HIDS/HIPS) :

نظارت بر فعالیتهای داخلی سیستمها و سرورها. این نوع سیستمها فایلها، لاگها و فرآیندهای سیستمعامل را بررسی میکنند.

هیبریدی (Hybrid IDS/IPS) :

ترکیبی از مدلهای شبکهمحور و میزبانمحور برای ارائه پوشش امنیتی جامع.

روشهای شناسایی تهدیدات در IDS/IPS

شناسایی مبتنی بر امضا (Signature-Based Detection) :

شناسایی حملات بر اساس الگوها و امضاهای شناختهشده. این روش برای مقابله با حملات شناختهشده مؤثر است اما در برابر حملات جدید و ناشناخته ضعف دارد.

شناسایی مبتنی بر رفتار (Anomaly-Based Detection) :

تحلیل رفتار معمول شبکه و شناسایی انحرافات مشکوک. این روش در کشف تهدیدات جدید و حملات صفر روز (Zero-Day) مؤثر است.

شناسایی مبتنی بر یادگیری ماشین (Machine Learning-Based Detection) :

استفاده از الگوریتمهای هوش مصنوعی برای تحلیل الگوهای پیچیده و شناسایی تهدیدات پیشرفته.

مزایای استفاده از IDS/IPS

شناسایی سریع تهدیدات: نظارت لحظهای بر ترافیک شبکه برای کشف سریع حملات.

پیشگیری فعال از حملات: IPS با مسدودسازی خودکار، از نفوذ جلوگیری میکند.

قابلیت انطباق با تهدیدات جدید: بهروزرسانی مداوم امضاها و بهرهگیری از هوش مصنوعی برای شناسایی تهدیدات ناشناخته.

کاهش هزینهها: با شناسایی سریع و پیشگیری از حملات، هزینههای جبران خسارات سایبری کاهش مییابد.

راهکارهای نوین در IDS/IPS

یکپارچهسازی با هوش مصنوعی (AI-Driven IDS/IPS) : استفاده از الگوریتمهای یادگیری ماشین برای تحلیل دادهها و کاهش هشدارهای نادرست.

ادغام با فایروالهای نسل جدید (NGFW) : ترکیب قابلیتهای IDS/IPS با فایروالها برای ایجاد لایه امنیتی یکپارچه.

استفاده از تحلیل رفتار کاربر (UEBA) : شناسایی رفتارهای غیرعادی کاربران برای کشف تهدیدات داخلی.

6- SD-WAN در امنیت شبکه

SD-WAN (Software-Defined Wide Area Network) نسل جدیدی از معماری شبکه است که با استفاده از نرمافزار، مدیریت و بهینهسازی شبکههای گسترده (WAN) را بهبود میبخشد. این فناوری با ایجاد یک لایه کنترلی متمرکز، امکان مدیریت هوشمند ترافیک و امنیت شبکه را در محیطهای توزیعشده فراهم میکند. امروزه که کسبوکارها بیشتر به سمت زیرساختهای ابری و راهکارهایی چون دورکاری روی آورده اند SD-WAN به یک راهکار حیاتی برای افزایش کارایی و امنیت شبکه تبدیل شده است.

مزایای SD-WAN در امنیت شبکه

🔒 افزایش امنیت یکپارچه (Integrated Security) :

SD-WAN بهصورت بومی قابلیتهای امنیتی مانند فایروالهای یکپارچه (Integrated Firewalls)، سیستمهای پیشگیری از نفوذ (IPS) و رمزنگاری ترافیک را ارائه میدهد. این ویژگیها شبکه را در برابر تهدیدات پیچیده محافظت میکنند.

🌐 رمزنگاری ترافیک (End-to-End Encryption) :

SD-WAN با استفاده از پروتکلهای رمزنگاری قوی مانند IPsec، ارتباطات بین شعب مختلف و دیتاسنترها را بهطور کامل رمزنگاری میکند و از نفوذ و استراق سمع جلوگیری میکند.

تقسیمبندی شبکه (Microsegmentation) :

SD-WAN با جداسازی ترافیک کاربران و برنامهها، از گسترش تهدیدات داخلی جلوگیری میکند. این رویکرد دسترسی به منابع حساس را محدود کرده و حملات lateral movement را خنثی میکند.

🚀 بهینهسازی و مدیریت هوشمند ترافیک:

SD-WAN با تجزیهوتحلیل بلادرنگ ترافیک و اعمال سیاستهای امنیتی، ترافیک مشکوک را شناسایی و مسیرهای امن را برای دادهها تعیین میکند. این قابلیتها با استفاده از QoS و Application-Aware Routing، بهرهوری شبکه را افزایش میدهند.

🔍 دید کامل و کنترل بر شبکه (Visibility & Control) :

مدیران شبکه میتوانند با داشبوردهای متمرکز SD-WAN، ترافیک ورودی و خروجی را بهصورت بلادرنگ رصد و تحلیل کنند و بهسرعت به تهدیدات واکنش نشان دهند.

کاربردهای SD-WAN در امنیت شبکه

اتصال امن به خدمات ابری:

با افزایش استفاده از سرویسهای SaaS و IaaS، SD-WAN امکان اتصال سریع و ایمن به سرویسهایی مانند Microsoft 365، AWS و Google Cloud را فراهم میکند.

حفاظت از شبکههای توزیعشده:

در سازمانهایی با چندین شعبه، SD-WAN با رمزنگاری ترافیک و اعمال سیاستهای امنیتی متمرکز، امنیت یکنواخت و قابل اعتمادی را فراهم میآورد.

مدیریت دسترسی به برنامهها:

با استفاده از Policy-Based Access, SD-WAN دسترسی به برنامهها و منابع حساس را محدود میکند و کنترل دقیقی بر دسترسی کاربران اعمال میکند.

یکپارچهسازی با راهکارهای SASE :

ترکیب SD-WAN با معماری SASE (Secure Access Service Edge) باعث میشود که قابلیتهای امنیتی مانند Zero Trust Network Access (ZTNA) و Cloud-Delivered Security بهصورت یکپارچه ارائه شوند.

7-بلاکچین در امنیت شبکه

فناوری بلاکچین به دلیل ساختار غیرمتمرکز و شفاف خود، انقلابی در حوزه امنیت شبکه ایجاد کرده است. برخلاف مدلهای سنتی که به یک سرور مرکزی متکی هستند، بلاکچین با توزیع دادهها در یک شبکه گسترده، ریسک حملات و دستکاری اطلاعات را به حداقل میرساند. این ویژگیها بلاکچین را به راهکاری ایدهآل برای مقابله با تهدیدات پیچیده و حملات سایبری تبدیل کرده است.

ویژگیهای کلیدی بلاکچین در امنیت شبکه

🔒 غیرمتمرکز بودن (Decentralization) :

در بلاکچین، دادهها در میان تعداد زیادی نود (Node) توزیع میشوند. این ساختار باعث حذف نقطهی شکست مرکزی میشود و حملاتی مانند DDoS و نفوذ به سرورهای مرکزی را بیاثر میکند.

🛡️ تغییرناپذیری دادهها (Immutability) :

هر تراکنش پس از ثبت در بلاکچین، غیرقابل تغییر است. این خاصیت از دستکاری دادهها و حملات داخلی جلوگیری میکند و یک لایه اعتماد قوی بین کاربران و شبکه ایجاد میکند.

🔑 رمزنگاری پیشرفته (Advanced Cryptography) :

بلاکچین از الگوریتمهای رمزنگاری قوی (SHA-256، ECDSA) برای حفظ یکپارچگی دادهها و احراز هویت استفاده میکند. این مکانیزمها امکان جعل اطلاعات و هویت را بهشدت کاهش میدهند.

🔍 شفافیت و ردگیری (Transparency and Traceability) :

تمام تراکنشها بهصورت عمومی یا خصوصی قابل مشاهده و بررسی هستند. این ویژگی امکان ردگیری فعالیتها و شناسایی سریع رفتارهای مشکوک را فراهم میکند.

کاربردهای بلاکچین در امنیت شبکه

مدیریت هویت دیجیتال (Decentralized Identity Management) :

بلاکچین با ارائه سیستمهای احراز هویت غیرمتمرکز (DID)، امکان تأیید هویت بدون نیاز به سرور مرکزی را فراهم میکند. این روش از حملات فیشینگ و جعل هویت جلوگیری میکند.

محافظت در برابر حملات DDoS :

با توزیع درخواستها در شبکه، بلاکچین میتواند حملات DDoS را خنثی کند. بهجای تمرکز ترافیک بر یک نقطه، بار شبکه بهطور مساوی تقسیم میشود.

افزایش امنیت IoT :

دستگاههای IoT بهدلیل ضعف در امنیت داخلی، هدف حملات هستند. بلاکچین با ثبت تراکنشهای دستگاهها و مدیریت دسترسیها، امنیت این اکوسیستم را افزایش میدهد.

سیستمهای ذخیرهسازی امن (Secure Data Storage) :

استفاده از بلاکچین در سیستمهای ذخیرهسازی باعث میشود دادهها بهصورت رمزنگاریشده و توزیعشده ذخیره شوند، که خطر نفوذ و دستکاری اطلاعات را کاهش میدهد.

تشخیص نفوذ و مدیریت تهدیدات (Threat Detection) :

با استفاده از قراردادهای هوشمند (Smart Contracts)، بلاکچین میتواند بهصورت خودکار رفتارهای غیرعادی را شناسایی و مسدود کند.

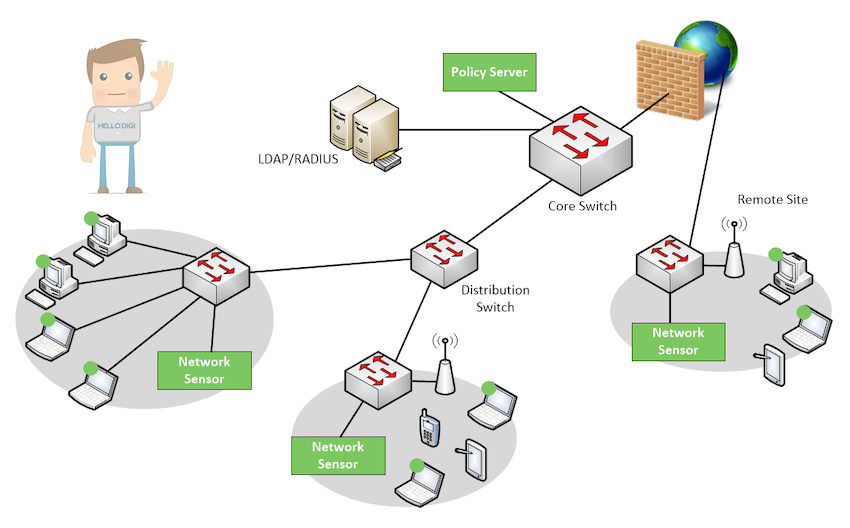

8-مدیریت دسترسی به شبکه (NAC) | ستون فقرات امنیت شبکههای مدرن

مدیریت دسترسی به شبکه (Network Access Control - NAC) یک فناوری حیاتی در حوزه امنیت شبکه است که به سازمانها کمک میکند تا کنترل دقیقی بر دسترسی کاربران و دستگاهها به منابع شبکه اعمال کنند. NAC با اجرای سیاستهای امنیتی سختگیرانه، از ورود دستگاهها و کاربران غیرمجاز جلوگیری میکند و نقش مهمی در کاهش سطح حملات سایبری ایفا میکند.

چرا NAC برای امنیت شبکه ضروری است؟

🔐 کنترل دسترسی مبتنی بر سیاست (Policy-Based Access Control) :

NAC با تعریف سیاستهای دقیق دسترسی، تعیین میکند چه کاربر یا دستگاهی اجازه ورود به شبکه را دارد. این سیاستها میتوانند بر اساس نقش کاربر، نوع دستگاه، موقعیت مکانی و وضعیت امنیتی دستگاه اعمال شوند.

🛡 محافظت در برابر تهدیدات داخلی:

بسیاری از تهدیدات سایبری از درون سازمان آغاز میشوند. NAC با شناسایی رفتارهای مشکوک و محدود کردن دسترسی دستگاههای آلوده، از گسترش حملات داخلی جلوگیری میکند.

🖥 مدیریت دستگاههای BYOD و IoT :

با گسترش دستگاههای شخصی (BYOD) و اینترنت اشیا (IoT)، کنترل دسترسی این دستگاهها به شبکه چالشبرانگیز شده است. NAC با ارزیابی وضعیت امنیتی این دستگاهها و اعمال محدودیتهای لازم، امنیت شبکه را حفظ میکند.

🔍 ارزیابی سلامت دستگاهها (Posture Assessment) :

NAC پیش از اجازه دسترسی به شبکه، وضعیت امنیتی دستگاهها را بررسی میکند. این بررسی شامل وجود آنتیویروس بهروز، سیستمعامل آپدیت شده و تنظیمات امنیتی صحیح است.

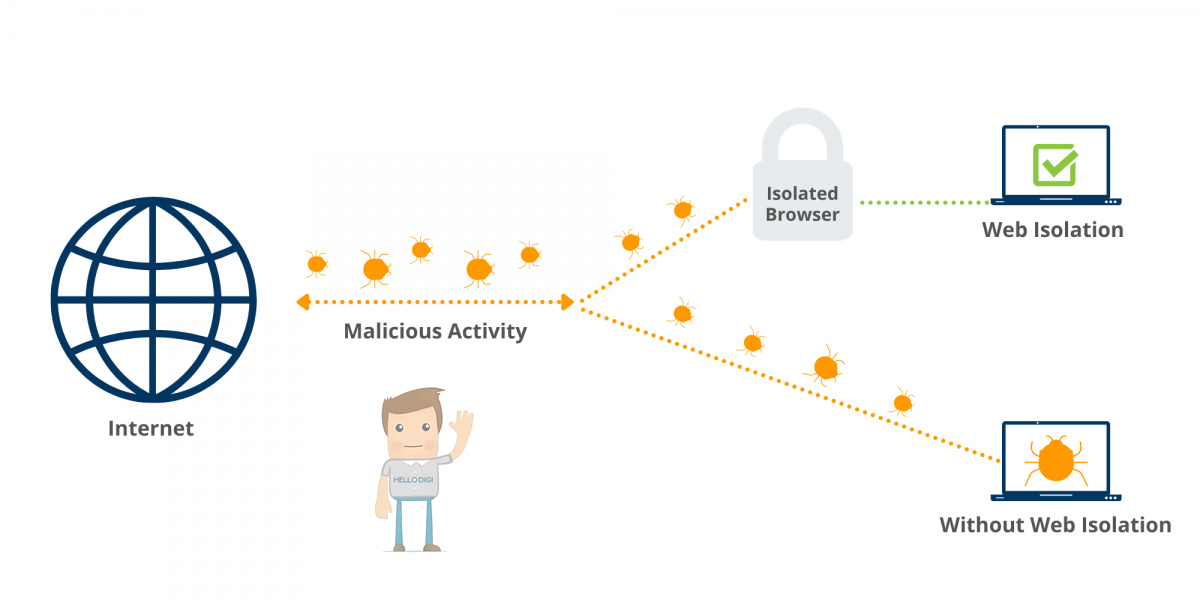

9-جداسازی وب (Web Isolation)

جداسازی وب، که بهعنوان جداسازی مرورگر نیز شناخته میشود، یک فناوری پیشرفته در حوزه امنیت سایبری است که با ایزولهکردن فعالیتهای مرور وب کاربر از سیستم محلی، از نفوذ تهدیدات وب به شبکههای سازمانی جلوگیری میکند. در این رویکرد، مرورگر کاربر در یک محیط مجزا —معمولاً روی سرورهای ابری یا داخلی— اجرا میشود و تعاملات وب در این محیط ایزوله باقی میماند. این روش تضمین میکند که محتوای مخرب وب به دستگاه کاربر دسترسی پیدا نکند.

مزایای جداسازی وب:

محافظت در برابر تهدیدات وب: با ایزولهکردن فعالیتهای مرورگر، بدافزارها و کدهای مخرب قادر به نفوذ به سیستم کاربر نخواهند بود.

کاهش ریسک حملات فیشینگ: جداسازی وب میتواند از دسترسی کاربران به وبسایتهای فیشینگ جلوگیری کرده و اطلاعات حساس را محافظت کند.

حفظ تجربه کاربری: با وجود ایزولهسازی، کاربران همچنان میتوانند بهطور معمول به وبسایتها دسترسی داشته باشند، بدون اینکه تأخیری در عملکرد احساس کنند.

نحوه عملکرد:

در این فناوری، مرورگر کاربر در یک محیط ایزولهشده—معمولاً روی سرورهای ابری یا داخلی—اجرا میشود. تمام تعاملات وب در این محیط انجام شده و تنها نمایش محتوای وب به دستگاه کاربر ارسال میشود. این رویکرد تضمین میکند که حتی اگر محتوای وب حاوی بدافزار باشد، نمیتواند به سیستم کاربر آسیب برساند.

کاربردها:

سازمانهای با حساسیت امنیتی بالا: ادارات دولتی، مؤسسات مالی و سازمانهای بهداشتی میتوانند از این فناوری برای محافظت از دادههای حساس خود استفاده کنند.

محیطهای کاری با دسترسی گسترده به اینترنت: شرکتهایی که کارکنان آنها نیاز به دسترسی مداوم به اینترنت دارند، میتوانند با استفاده از جداسازی وب، امنیت شبکه خود را افزایش دهند.

10- امنیت در مدل کاری ترکیبی (Hybrid Work)

با رشد مدلهای کاری ترکیبی که شامل ترکیب کار در دفاتر فیزیکی و دورکاری است، نیاز به ایجاد یک استراتژی امنیتی جامع و انعطافپذیر برای محافظت از دادهها و سیستمها در محیطهای مختلف شبکه بیشتر از هر زمان دیگری احساس میشود. مدل کاری ترکیبی، که بهویژه در دنیای پساکرونا گسترش یافته است، نیازمند رویکردهای جدید در زمینه امنیت شبکه است تا از تهدیدات داخلی و خارجی جلوگیری کند و یکپارچگی دادهها و منابع سازمانی را حفظ کند.

چالشهای امنیتی در مدل کاری ترکیبی

🔐 دسترسی غیرمجاز به منابع:

یکی از بزرگترین چالشها در مدل کاری ترکیبی، مدیریت دسترسی به منابع سازمانی است. کارمندان که از مکانهای مختلف به شبکه متصل میشوند، ممکن است در معرض تهدیدات امنیتی مانند دسترسی غیرمجاز یا سوءاستفاده از دستگاههای شخصی قرار گیرند.

🔄 کنترل بر دستگاههای شخصی (BYOD) :

دستگاههای شخصی کارکنان (Bring Your Own Device - BYOD) که به شبکه سازمانی متصل میشوند، میتوانند نقطه ضعف امنیتی باشند، چراکه ممکن است این دستگاهها به اندازه دستگاههای سازمانی از استانداردهای امنیتی برخوردار نباشند.

🌐 حفاظت از دادهها در شبکههای عمومی:

کارکنانی که به صورت دورکاری از شبکههای عمومی مانند Wi-Fi در کافهها یا فضاهای عمومی استفاده میکنند، در معرض خطراتی چون حملات Man-in-the-Middle (MitM) و دسترسی غیرمجاز به دادهها قرار دارند.

🚀 مدیریت و نظارت مداوم:

با پراکندگی کاربران در مکانهای مختلف، نظارت و مدیریت دسترسی به منابع سازمانی و رصد تهدیدات به یک چالش پیچیده تبدیل میشود. همچنین، حفظ سیاستهای امنیتی در محیطهای متنوع کاری نیازمند ابزارهای پیشرفته و رویکردهایی مانند Zero Trust است.

راهکارهای امنیتی برای مدل کاری ترکیبی

استفاده از معماری Zero Trust (ZTNA) :

مدل Zero Trust یکی از کارآمدترین رویکردها برای امنیت در محیطهای کاری ترکیبی است. در این مدل، به هیچ دستگاه یا کاربری اعتماد نمیشود و تمامی درخواستها برای دسترسی به منابع باید از طریق احراز هویت و ارزیابیهای دقیق بررسی شوند. این رویکرد حتی در داخل شبکه سازمان نیز از دسترسی غیرمجاز جلوگیری میکند.

مدیریت دسترسی یکپارچه (Unified Access Management) :

استفاده از سیستمهای مدیریت دسترسی (IAM) و احراز هویت چندعاملی (MFA) برای مدیریت دسترسی به منابع شبکه، چه از داخل سازمان و چه از راه دور، بسیار حیاتی است. این روش به سازمانها کمک میکند تا مطمئن شوند که فقط کاربران مجاز میتوانند به اطلاعات حساس دسترسی پیدا کنند.

رمزنگاری دادهها (Data Encryption) :

رمزنگاری دادهها چه در حال انتقال و چه در حالت ذخیرهشده، از اطلاعات حساس در برابر حملات سایبری محافظت میکند. برای سازمانهایی که از مدل کاری ترکیبی استفاده میکنند، رمزنگاری یکی از ابزارهای ضروری برای تضمین امنیت دادهها در شبکههای عمومی و دستگاههای شخصی است.

استفاده از VPN و SD-WAN :

استفاده از شبکه خصوصی مجازی (VPN) و شبکههای تعریفشده با نرمافزار (SD-WAN) برای ارتباط امن کاربران دورکار با شبکه سازمانی بسیار ضروری است. این ابزارها به محافظت از ترافیک شبکه و جلوگیری از دسترسی غیرمجاز کمک میکنند.

آگاهی امنیتی و آموزش کاربران:

آموزش مداوم کارکنان درباره تهدیدات سایبری، فیشینگ، و بهترین شیوههای امنیتی میتواند از بسیاری از حملات جلوگیری کند. چون حملات اجتماعی و فیشینگ یکی از روشهای رایج نفوذ در سازمانها هستند، آموزش کاربران در مورد این تهدیدات از اهمیت بالایی برخوردار است.

نظارت بلادرنگ و تحلیل رفتار (Behavioral Analytics) :

استفاده از نرمافزارهای نظارت بلادرنگ و تحلیل رفتار کاربر و دستگاه، امکان شناسایی تهدیدات و فعالیتهای مشکوک را فراهم میکند. این ابزارها میتوانند بهطور خودکار هرگونه رفتار غیرمعمول را شناسایی کرده و سریعاً واکنش نشان دهند.

آینده امنیت شبکه

فناوریهای معرفیشده تنها آغاز راه هستند. با پیشرفتهای بیشتر در هوش مصنوعی و رمزنگاری، امنیت شبکه به سطحی خواهد رسید که امروز تصورش دشوار است. اما این مسیر چالشهای خود را نیز دارد:

-

نیاز به آموزش و بهروزرسانی مهارتهای متخصصان

- هزینه بالای پیادهسازی فناوریهای جدید

نتیجهگیری: برای آینده آماده باشید

آیا شما بهعنوان یک متخصص امنیت، آمادهاید با این فناوریها قدم در آینده بگذارید؟ اگر تاکنون درباره یکی از این فناوریها تحقیق نکردهاید، امروز بهترین زمان برای شروع آن است.