درسال ۲۰۲۴ نیز همانند سال های قبل شاهد ادامه روند افزایش جرایم سایبری و درگیریهای پیچیده میان مجرمان سایبری و نیروهای امنیتی بودیم. در ادامه، با هم مروری داریم بر ۱۰ حمله برتر سایبری در سال ۲۰۲۴ که توجه مدیران و کارشناسان شبکه را به خود جلب کرده است.

۱. نفوذ هکرهای SolarWinds به مایکروسافت

در ژانویه ۲۰۲۴، گروه Cozy Bear که پیشتر مسئول حمله SolarWinds بود، بار دیگر دست به کار شد و از طریق حملات رمزگشایی، به حسابهای مدیریتی مایکروسافت دسترسی پیدا کرد. اینبار با استفاده از حملهای بهنام "spraying password" !

گروه هکری روسی Cozy Bear با استفاده از Password Spraying توانستند به برخی از حسابهای کارکنان امنیتی و مدیران ارشد مایکروسافت دسترسی پیدا کنند. این نفوذ به آنها اجازه داد تا به شبکههای حساس و اطلاعات محرمانه دست یابند. آن ها ابتدا با جمعآوری نامهای کاربری از شبکههای اجتماعی و رویدادهای عمومی شروع کردند. سپس رمزهای سادهای مثل "Winter2024!" را روی این حسابها آزمایش کردند. این رمزها به دلیل ترکیب حروف و اعداد ممکن است قوی به نظر برسند، اما به خاطر الگوهای تکراری و قابل حدس بودنشان هدف خوبی برای مهاجمان هستند.

پس از چند تلاش موفق، هکرها توانستند به سیستمهای مایکروسافت نفوذ کنند و از طریق حسابهای بهدستآمده اطلاعات حساسی را استخراج کنند. این نفوذها سبب شدهاند که مایکروسافت در سالهای اخیر، تحت فشار و پرسشهای زیادی درباره وضعیت امنیتی خود قرار گیرد.

چگونه یک حمله Password Spraying اجرا میشود؟

- شناسایی قربانیان: مهاجم ابتدا یک لیست از ایمیلها یا نامهای کاربری هدف جمعآوری میکند. این اطلاعات میتواند از طریق نفوذهای قبلی یا شبکههای اجتماعی به دست بیاید.

- انتخاب رمزهای عبور ضعیف: هکرها میدانند که بسیاری از افراد هنوز از رمزهای ساده و قابل پیشبینی استفاده میکنند. رمزهایی مثل "123456"، "password"، یا حتی "welcome" بسیار رایج هستند. مهاجم یکی از این رمزهای محبوب را انتخاب میکند.

- آزمایش گسترده: هکر رمز عبور انتخابی را روی لیست حسابهای کاربری امتحان میکند. این کار اغلب از طریق ابزارهای خودکار انجام میشود و مهاجم به سرعت میتواند صدها یا حتی هزاران حساب را بررسی کند.

- دسترسی پیدا کردن: اگر حتی یک حساب کاربری با آن رمز عبور باز شود، مهاجم میتواند به اطلاعات حساس یا سیستمهای داخلی دسترسی پیدا کند.

. 2حملات باجافزاری به بیمارستانهای لیورپول از طریق آسیبپذیریهای Citrix

در سال ۲۰۲۴، چندین بیمارستان در انگلستان، از جمله بیمارستان کودکان آلدر هی، هدف حملات باجافزاری قرار گرفتند که منجر به اختلالات جدی در خدمات بهداشتی و درمانی شد. این حملات از طریق نفوذ به درگاه دیجیتال مشترکی که توسط این بیمارستانها استفاده میشد، انجام گرفت.

مراحل حمله به شرح زیر بوده است:

- شناسایی آسیبپذیری: مهاجمان با بررسی سیستمهای بیمارستانها، آسیبپذیریهای موجود را شناسایی کردند. در این مورد، آسیبپذیری معروف به "Citrix Bleed" (با شناسه CVE-2023-4966) در نرمافزارهای Citrix NetScaler ADC و NetScaler Gateway مورد استفاده قرار گرفت.

- نفوذ به سیستم: با بهرهبرداری از این آسیبپذیری، مهاجمان به حافظه دستگاههای متصل به درگاه دیجیتال مشترک دسترسی پیدا کردند و توانستند اطلاعات حساس مانند توکنهای جلسه را استخراج کنند که به آنها امکان دسترسی غیرمجاز به سیستمهای داخلی بیمارستانها را میداد.

- استقرار باجافزار: پس از دسترسی به سیستمها، مهاجمان باجافزار را در شبکههای بیمارستانی مستقر کردند که منجر به رمزگذاری دادهها و قفل شدن سیستمها شد.

- درخواست باج: مهاجمان با نمایش پیامهایی، از بیمارستانها درخواست پرداخت مبلغی به عنوان باج برای بازگرداندن دسترسی به دادهها و سیستمها کردند.

پیامدهای حمله:

اختلال در خدمات پزشکی: بسیاری از خدمات پزشکی، از جمله جراحیها و آزمایشها، به دلیل عدم دسترسی به سیستمهای دیجیتال متوقف یا به تأخیر افتادند.

نقض حریم خصوصی بیماران: اطلاعات حساس بیماران در معرض خطر قرار گرفت که میتواند به سوءاستفادههای بعدی منجر شود.

هزینههای مالی و اعتباری: علاوه بر هزینههای مالی برای بازیابی سیستمها، اعتبار بیمارستانها نیز تحت تأثیر قرار گرفت.

اقدامات پیشگیرانه:

بهروزرسانی منظم سیستمها: اطمینان از نصب بهروزرسانیها و پچهای امنیتی بهموقع برای جلوگیری از بهرهبرداری مهاجمان از آسیبپذیریها.

استفاده از محصولات امنیتی پیشرفته: بهرهگیری از فایروالهای نسل جدید (NGFW)، سیستمهای تشخیص نفوذ (IDS/IPS) و ابزارهای مدیریت آسیبپذیری برای محافظت از شبکهها.

آموزش کارکنان : افزایش آگاهی کارکنان در مورد تهدیدات سایبری و روشهای مقابله با آنها.

حتما بخوانید: آسیبپذیری بحرانی در ابزار تصویربرداری پزشکی| آیا دادههای بیماران در امان هستند؟

3. معرفی رسمی Sandworm بهعنوان APT44 توسط Mandiant

در سال 2024، شرکت امنیت سایبری Mandiant که یکی از معتبرترین منابع در زمینه تحلیل تهدیدهای سایبری است، گروه هکری Sandworm را بهطور رسمی با عنوان APT44

(Advanced Persistent Threat 44) شناسایی و معرفی کرد. این نامگذاری گامی مهم در مستندسازی و شناسایی بهتر فعالیتهای این گروه بود که سالها با حملات پیچیده خود به زیرساختهای حیاتی جهان شناخته میشد.

4. حمله سایبری به MoneyGram

در سپتامبر ۲۰۲۴، شرکت مانیگرام (MoneyGram)، یکی از بزرگترین ارائهدهندگان خدمات انتقال پول در جهان، با یک حمله سایبری مواجه شد که منجر به اختلال در خدمات و افشای اطلاعات مشتریان گردید.

جزئیات حمله

در تاریخ ۲۴ سپتامبر ۲۰۲۴، مانیگرام اعلام کرد که به دلیل یک مشکل امنیت سایبری، خدمات انتقال پول جهانی آن متوقف شده است. این حمله باعث شد که مشتریان در سراسر جهان نتوانند از خدمات انتقال پول این شرکت استفاده کنند.

افشای اطلاعات مشتریان

در ۷ اکتبر ۲۰۲۴، مانیگرام با انتشار اطلاعیهای تأیید کرد که در نتیجه این حمله، اطلاعات شخصی برخی از مشتریان به خطر افتاده است. این اطلاعات شامل نام، آدرس، شماره تلفن و جزئیات تراکنشهای مالی بوده است.

واکنش مانیگرام

مانیگرام بلافاصله پس از شناسایی حمله، تیمهای امنیتی خود را برای بررسی و مهار تهدید فعال کرد. این شرکت با همکاری نهادهای قانونی و متخصصان امنیت سایبری، تحقیقات جامعی را برای شناسایی منشأ حمله و ارزیابی میزان تأثیر آن آغاز نمود در پی این حمله، مانیگرام برخی از سیستمهای خود را بهصورت آفلاین درآورد تا از گسترش آسیب جلوگیری کند. تا اواخر سپتامبر ۲۰۲۴، مانیگرام موفق به بازیابی بخشی از سیستمهای خود شد و اعلام کرد که در حال کار شبانهروزی برای بازگرداندن کامل خدمات است. با این حال، جزئیات دقیقی درباره ماهیت حمله، میزان اطلاعات بهخطر افتاده و زمان دقیق بازگشت کامل خدمات ارائه نکرد.

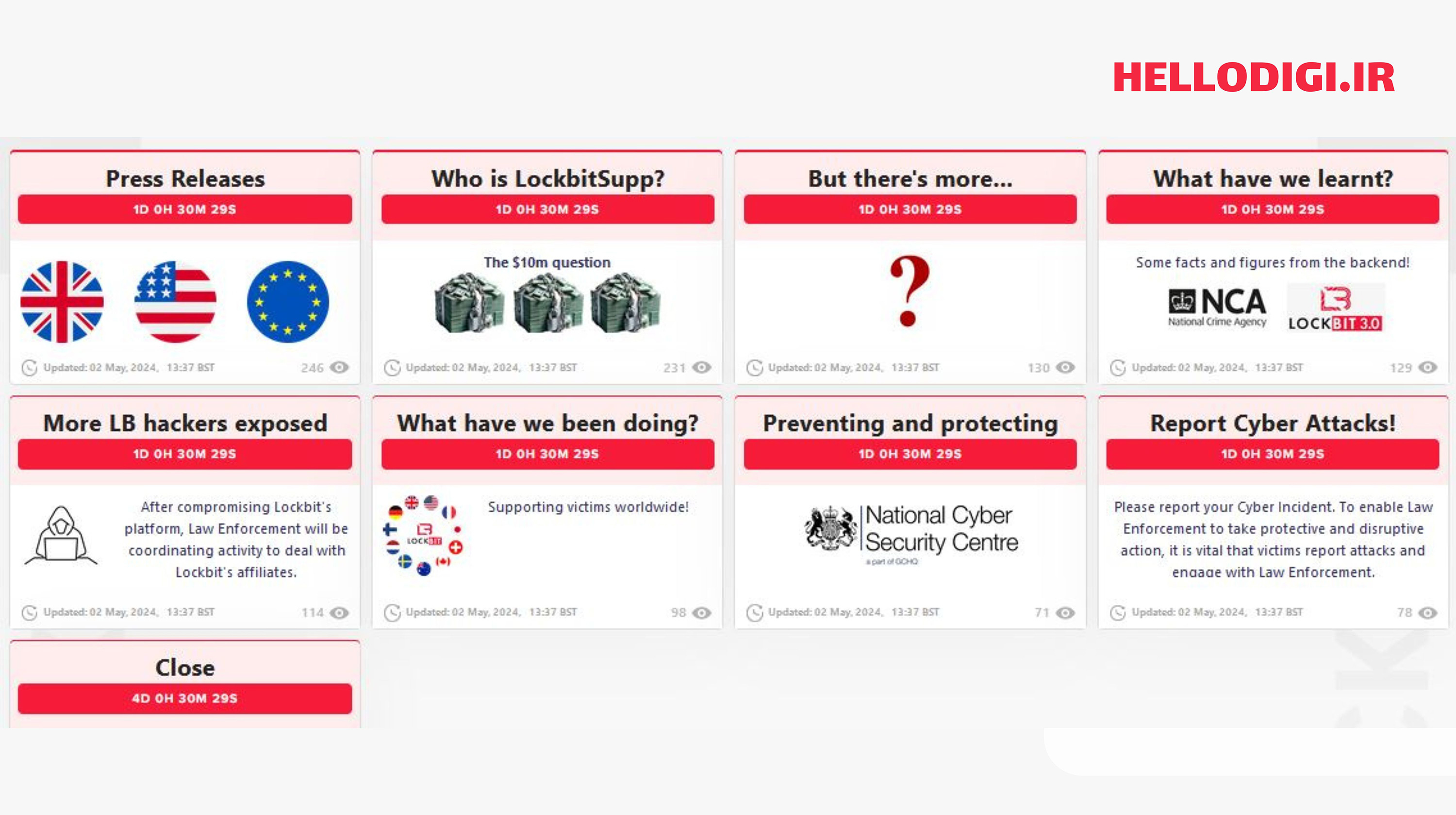

5. عملیات :Cronos پایان کار گروه LockBit

یکی از بزرگترین اتفاقات سال در یکی از روزهای ماه فوریه رخ داد، زمانی که گروه باجافزاری LockBit در عملیاتی به نام کرونوس (Cronos) توسط آژانس ملی جرایم بریتانیا (NCA) از بین رفت. در این عملیات، زیرساختهای این گروه هک و از کار انداخته شد و ضربه بزرگی به شبکه آنها وارد آمد.

پس از این عملیات موفقیتآمیز، Computer Weekly نظرات جامعه امنیت سایبری را بررسی کرد. بسیاری از کارشناسان خوشبینی محتاطانهای نسبت به این رویداد داشتند. با این حال، آنها تاکید کردند که یک پیروزی، معادل پایان تهدیدها نیست و کار زیادی برای مقابله با گروههای مشابه باقی مانده است.

در طول سال، NCA حجم زیادی از اطلاعاتی که در جریان این عملیات به دست آورده بود را با جامعه امنیتی به اشتراک گذاشت.

6. اختلال در خدمات NHS لندن بر اثر حمله باجافزاری Qilin

در ژوئن ۲۰۲۴، آزمایشگاههای Synnovis، ارائهدهنده خدمات آسیبشناسی برای بیمارستانهای لندن، هدف حمله باجافزاری قرار گرفت که منجر به لغو عملها و کاهش ذخایر خون شد.

شرح حمله Qilin به NHS

گروه باجافزاری Qilin با استفاده از یک حمله Ransomware-as-a-Service (RaaS)، شبکههای NHS را آلوده کردند. در این حمله:

- نفوذ اولیه: مهاجمان با استفاده از ایمیلهای فیشینگ و آسیبپذیریهای شناختهشده در نرمافزارها وارد سیستم شدند.

- رمزگذاری دادهها: تمامی دادههای بیمارستان، از جمله اطلاعات بیماران، نتایج آزمایشها، و برنامهریزیهای درمانی، رمزگذاری شد.

- درخواست باج: مهاجمان برای بازگرداندن دسترسی، مبلغی هنگفت (احتمالاً چند میلیون پوند) بهصورت ارز دیجیتال درخواست کردند.

- تهدید به افشای دادهها: گروه Qilin هشدار داد که اگر باج پرداخت نشود، اطلاعات حساس بیماران را در اینترنت منتشر خواهند کرد.

تأثیرات حمله بر NHS

- اختلال در خدمات درمانی:

- نوبتهای عمل جراحی به تعویق افتاد.

- دسترسی به سوابق بیماران مختل شد.

- خدمات اورژانسی به دلیل عدم امکان استفاده از سیستمهای دیجیتال بهشدت تحت تأثیر قرار گرفتند.

- افزایش خطرات جانی:

این حمله جان بیماران را به خطر انداخت، زیرا پزشکان و پرستاران نمیتوانستند به اطلاعات حیاتی بیماران دسترسی داشته باشند. - هزینههای مالی و زمانی:

بازیابی سیستمها و دادهها برای NHS میلیونها پوند هزینه و چندین هفته زمان برد.

واکنشها به حمله

دولت بریتانیا: اعلام کرد که حملات سایبری به زیرساختهای حیاتی مانند NHS را یک تهدید امنیت ملی میداند.

NHS : تیمهای متخصص امنیت سایبری را برای کاهش آسیب و بازیابی دادهها به کار گرفت.

کارشناسان امنیت سایبری: این حمله را نتیجه ضعف در بهروزرسانی سیستمها و عدم استفاده از مکانیزمهای امنیتی پیشرفته دانستند.

7 .حمله باجافزاری به کتابخانه ملی بریتانیا با هزینهای بالغ بر۷ میلیون پوند

حمله باجافزاری به کتابخانه ملی بریتانیا که در اواخر ۲۰۲۳ رخ داد، در سال ۲۰۲۴ همچنان تأثیرات خود را بر جای گذاشته است. این حمله که توسط گروه Rhysida انجام شد، علاوه بر اختلال گسترده، میتواند تا ۷ میلیون پوند هزینه برای بازیابی سیستمها به همراه داشته باشد.

تأثیرات حمله:

این حمله باعث اختلال در خدمات داخلی کتابخانه و دسترسی به منابع دیجیتال آن شد. بسیاری از کتابخانههای دانشگاهی و تحقیقاتی که به این منابع دسترسی داشتند، تحت تأثیر قرار گرفتند و پروژههای تحقیقاتی آنها متوقف شد. همچنین، دادههای حساس و اسناد مهمی که در سیستمها ذخیره شده بودند، در معرض خطر قرار گرفتند.

8. لایحه امنیت سایبری بریتانیا: الزام گزارشدهی حملات باجافزاری

در جولای ۲۰۲۴، دولت جدید بریتانیا لایحهای را پیشنهاد کرد که گزارشدهی اجباری حملات سایبری، از جمله حملات باجافزاری، را برای زیرساختهای حیاتی الزامی میکند.

چرا این لایحه اهمیت دارد؟

حملات باجافزاری به یکی از جدیترین تهدیدات سایبری تبدیل شدهاند، بهطوری که در سال ۲۰۲۳، بخش قابلتوجهی از شرکتها و زیرساختهای حیاتی در بریتانیا هدف این حملات قرار گرفتند. براساس گزارش مرکز ملی امنیت سایبری بریتانیا (NCSC)، این حملات منجر به از دست رفتن دادهها، توقف کسبوکارها و پرداختهای هنگفت به هکرها شدهاند.

تأثیرات لایحه بر سازمانها

افزایش شفافیت: سازمانها ملزم میشوند اطلاعات دقیقی درباره تهدیدات سایبری و حملات منتشر کنند، که به بهبود آگاهی عمومی از این تهدیدات کمک میکند.

افزایش هزینهها: با الزام به ایجاد زیرساختهای امنیتی بهتر و استخدام متخصصان امنیت سایبری، هزینههای کسبوکارها افزایش خواهد یافت.

کاهش خسارات ملی: از آنجایی که حملات باجافزاری در صورت کشف سریع کنترلپذیرتر هستند، این لایحه میتواند به کاهش خسارات ملی کمک کند.

9. افشای کمپین جاسوسی سایبری Unit 29155

در همکاری میان انگلستان و متحدان Five Eyes، کمپینهای جاسوسی سایبری گروه Unit 29155 روسیه، که به تخریب و افشای اطلاعات حساس پرداخته بود، افشا شد.

واکنشها و پیامدها

افشای فعالیتهای واحد ۲۹۱۵۵ منجر به افزایش نگرانیها در مورد امنیت سایبری در سطح بینالمللی شده است. کشورهای عضو ناتو و اتحادیه اروپا تدابیر امنیتی خود را تقویت کرده و نسبت به تهدیدات سایبری روسیه هشدار دادهاند.

10. دستگیری یک بریتانیایی در آمریکا به اتهام حملات Scattered Spider

در نوامبر ۲۰۲۴، گروه هکری Scattered Spider بهعنوان یکی از تهدیدات جدی در دنیای سایبری شناخته شد. این گروه با استفاده از روشهای پیچیده، حملات متعددی را علیه سازمانها و افراد در سراسر جهان انجام داد. یکی از مهمترین رویدادهای مرتبط با این گروه، دستگیری یک شهروند بریتانیایی به نام تایلر بوچانان بود که به اتهام مشارکت در این حملات در ایالات متحده متهم شد.

جزئیات دستگیری و اتهامات

تایلر بوچانان، ۲۲ ساله و اهل اسکاتلند، به همراه چهار نفر دیگر به اتهام سرقت حدود ۱۱ میلیون دلار ارز دیجیتال از طریق حملات فیشینگ و تعویض سیمکارت (SIM-swapping) دستگیر شد. این گروه با ارسال لینکهای فیشینگ از طریق پیامک یا تعویض سیمکارت، به حسابهای کاربری افراد و شرکتها دسترسی پیدا کرده و اطلاعات ورود به حسابهای کاری یا صرافیهای رمزارز آنها را به سرقت میبردند.

بر اساس گزارشها، این گروه به ۴۵ شرکت در کشورهای مختلف از جمله ایالات متحده، کانادا، هند و بریتانیا حمله کردهاند. یکی از قربانیان، صرافی رمزارز ناشناسی در ایالات متحده بود که کارمندان آن با پیامکهای جعلی مبنی بر غیرفعال شدن حسابهایشان هدف قرار گرفتند و به لینکهای فیشینگ هدایت شدند تا اطلاعات حساس خود را به اشتراک بگذارند.

روشهای حمله گروه Scattered Spider

این گروه از روشهای متنوعی برای نفوذ به سیستمها و سرقت اطلاعات استفاده میکرد:

فیشینگ: ارسال پیامکها یا ایمیلهای جعلی که به نظر میرسد از منابع معتبر هستند، با هدف فریب قربانیان برای ارائه اطلاعات حساس.

تعویض سیمکارت (SIM-swapping) : تغییر کنترل شماره تلفن قربانی به سیمکارتی که در اختیار مهاجم است، بهمنظور دور زدن مکانیزمهای احراز هویت دو مرحلهای و دسترسی به حسابهای کاربری.

این وقایع بار دیگر نشان دادند که مجرمان سایبری از کوچکترین فرصتها برای نفوذ استفاده میکنند. استفاده از راهکارهای امنیتی پیشرفته، نظارت مداوم و بهروزرسانی مداوم سیستمها، مهمترین گامها برای مقابله با این تهدیدات هستند.