معمولاً در شبکه به جای اینکه سرور ها storage های خودشان را داشته باشند از یک storage دیگر به نام SAN استفاده می کنند.

SAN یک solution مرکزی است که performance را بالا می برد کاربران خیلی سریع می توانند به اطلاعات دسترسی پیدا کنند و ارتباطشان از بستر IP انجام می شود.

مزیت های آن متمرکز بودن دیتایمان ، high availability ، همچنین روی Confidentiality دیتا تاثیر می گذارد و کار Backup گرفتن و recovery را برای ما راحت تر می کند.

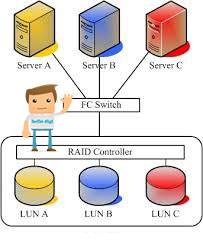

VSAN : ارتباط storage های ما از طریق سوییچ Fiber Channel اتفاق می افتد حال ما برای امنیت بیشتر این ها را VSAN بندی می کنیم به این صورت که هر VSAN ای به storage خودش دسترسی پیدا کند.

همانطور که Vlan بندی و Inter-Vlan Routing داشتیم در اینجا هم میتوانیم VSAN بندی و inter-Vsan Routing داشته باشیم.

Vsan ها لایه ۳ ای ارتباط برقرار می کنند.

برخی Attack هایی که روی SAN داریم :

۱- Snooping : که Confidentiality را تحت تاثیر قرار می دهد.

۲- Spoofing : که هم Confidentiality و هم Integrity را تحت تاثیر قرار می دهد.

۳- DOS : denial of service که Availability را تحت تاثیر قرار می دهد.

روش های جلوگیری از Attack ها:

۱- LUN masking : وقتی یک واحد از هاردمان را جدا می کنیم به آن LUN می گویند حال هنگامی که LUN masking را run می کنیم تعیین می کنیم که هر سرور به کدام LUN دسترسی داشته باشد.

هر سروری یک کارت شبکه SAN ای دارد که به آن HBA می گویند . ( Host BUS Adapter )

این کارت شبکه به Fiber Channel Switch متصل است.کارت شبکه های HBA یک فیزیکال آدرس دارند که به آن WWN می گویند برای هر کدام از WWN ها می توانیم تعیین کنیم به کدام LUN دسترسی داشته باشند.

این روش زیاد مطمئن نیست چون همانطور که MAC جعل می شود WWN را هم می شود جعل کرد.

۲- SAN Zoning : در این روش دیسک ها را Zone بندی می کنیم مثلاً دیسک ۱و۴ در یک zone و دیسک ۲٫۳و ۵ در یک Zone . سپس تعیین می کنیم به کدام zone ها به کدام سرور ها دسترسی داشته باشند.

دو روش Soft و Hard دارد.

SAN Zoning روی خود سوییچ انجام می شود.

LUN Masking روی خود SAN.

سیسکو پیشنهاد می دهد برای امنیت بیشتر Vsan را با zoning ترکیب کنیم.encryption . authentication هم داشته باشیم که حتی اگر WWN را جعل کردند جلوی دسترسی غیر مجاز را بگیرد.

تفاوت GPT و MBR چیست ؟ کدام یک بهتر است ؟