ACL یک لیست از قوانین است که بر روی روتر برای ورود و یا خروج ترافیک قرار داده میشود

برای هر interface میتوانیم دو ACL را پیوست کنیم

in bound

out boubd

In bound

ورود Packet را به دستگاه inbound گوییم

Out bound

خروج packet را از دستگاه out bound گوییم

دو نوع عمده ACL به قرار زیر میباشد

Standard access lists

Extended access lists

Standard ACL

در standard ACL ما میتوانیم تنها به آدرس Source رجوع کنیم و نمیتوانیم به آدرس مقصد و سرویسها رجوع کنیم

اگر packet به روتر وارد شود آن source میشود

Standard ACL ID

Range از 99-1 میباشد که برای Standard ACL استفاده میشود

Syntax

RA(config)#access-lis access-id action(permit or deny) source-address wild card mask

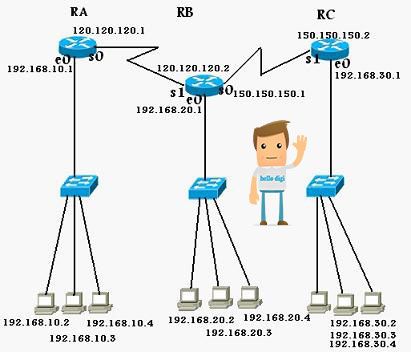

بطور مثال میخواهیم سناریوی زیر را در روتر A اجرا کنیم

ip 192.168.20.2 را Permit میدهیم و ip 192.168.20.3 را deny میکنیم

RA(config)#access-list 10 permit 192.168.20.2 0.0.0.0

RA(config)#access-list 10 deny 192.168.20.3 0.0.0.0

RA(config)#int s0

RA(config-if)#ip access-group 10 in

توجه داشته باشید in همان inbound میباشد

حال سناریوی زیر را برای Router B اجرا میکنیم

به تمامی سیستم های روتر A permit میدهیم و تمامی سیستمهای روتر C را deny میکنیم

RB(config)#access-list 11 permit 192.168.10.0 0.0.0.255

RB(config)#int s0

RB(config-if)#ip access-group 11 in

RB(config)#access-list 12 deny 192.168.30.0 0.0.0.255

RA(config)#int s1

RA(config-if)#ip access-group 12 in

Extended ACL

در extended Acl میتوانیم به آدرس source و به آدرس مقصد و سرویسها رجوع کنیم

Ectended ACL ID

range از 199-100 میباشد که برای Extended استفاده میشود

Syntax

RA(config)#access-lis access-id action(permit or deny) protocol source-address wild-card-mask Destination-address Destination-wild-card parameters port-number

همه چیز درباره ی روترهای Cisco – Cisco Switching

سیسکو را آسان یادبگیریم قسمت اول

10 دستوری که نیاز است برای کار با IOS های Cisco بدانید

برقراری ارتباط بین الستیکس و سیسکو cucme

نکته: نکات مهم در پیاده سازی NetFlow روترهای سیسکو

تنظیم زمان و تاریخ روتر و سوئیچ سیسکو با استفاده از NTP Server