همانطور که میدانید تونل GRE چندان امن نیست و به شما Encryption و .. نخواهد داد به همین دلیل باید تونل GRE خود را با IPSec یا همان Internet Protocol security امن کنید که می شود IPSec Over GRE Tunnel

قبلاً با نحوه کانفیگ GRE Tunnel در سیسکو آشنا شده بوده اید ، در این مطلب قصد داریم Run کردن IPsec بر روی GRE Tunnel را به شما آموزش دهیم.

با استفاده پروتکل Ipsec میتوانیم ارتباط مان را به صورت site to site VPN برقرار کنیم در صورتی که پروتکل PPP این قابلیت را نداشته و ارتباط را به صورت Remote Access VPN (به این صورت که با نوت بوکمان از هر کجا که میخواهیم VPN می زنیم و به شبکه وصل میشویم ، در همان شبکه از هر جای دنیا) برقرار میکند.

IPsec شامل ۳ پروتکل است :

ISAKMP

IKE

AH یا ESP

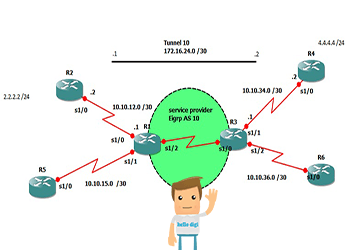

حال با همان مثال GRE می خواهیم IPsec را Run کنیم به صورت زیر.

کانفیگ IPsec

ابتدا باید یک policy برای مشخص کردن متدها امنیتی به صورت زیر بسازیم.

R2(config)#crypto isakmp enable

R2(config)#crypto isakmp policy 10

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#encryption 3des

R2(config-isakmp)#hash md5

R2(config-isakmp)#group 2

حال مشخص می کنیم که کلیدمان به چه صورت با کجا Share شود.

R2(config)#crypto isakmp key 0 KEY address 10.10.34.2

در آنجا IP آن طرفی که می خواهیم با آن ارتباط داشته باشیم را قرار می دهیم. کلید هم عددی بین ۰ تا ۶ است که ما در اینجا ۰ زده ایم.

سپس با دستور زیر نوع و اسم Transport در IPsec را مشخص می کنیم.

R2(config)#crypto ipsec transform-set hellodigi esp-3des esp-md5-hmac

حال باید یک MAP برای IPsec بسازیم

نکته : باید یک access-list برای MAP تان در نظر داشته باشید در هر دو Router و network هایی که می خواهیم ترافیکشان از داخل تونل به صورت رمز منتقل شود را در آن معرفی کنیم.

config)#access-list 120 permit gre any any)

R2 (config)#crypto map name-map 10 ipsec-isakmp

۱۰ شماره ی policy مان است

R2(config-crypto-map)#set peer 10.10.34.2

R2(config-crypto-map)#set transform-set hellodigi

R2(config-crypto-map)#match address 120

در Router دیگر نیز همین کار را انجام می دهیم.

R4(config)#crypto isakmp enable

R4(config)#crypto isakmp policy 10

R4(config-isakmp)#authentication pre-share

R4(config-isakmp)#encryption 3des

R4(config-isakmp)#hash md5

R4(config-isakmp)#group 2

R4(config)#crypto isakmp key 0 KEY address 10.10.12.2

R4(config)#crypto ipsec transform-set hellodigi esp-3des esp-md5-hmac

R4 (config)#crypto map name-map 10 ipsec-isakmp

R4(config-crypto-map)#set peer 10.10.12.2

R4(config-crypto-map)#set transform-set CBTNET

R4(config-crypto-map)#match address 120

حال باید MAP مان را به Interface مان اعمال کنیم

R2(config)#int s1/0

R2(config-if)#crypto map name-map

R4(config)#int s1/0

R4(config)#crypto map name-map

اجرای سناریو Public Key Infrastructure – PKI

اجرای سناریو IPsec روی GRE Tunnel