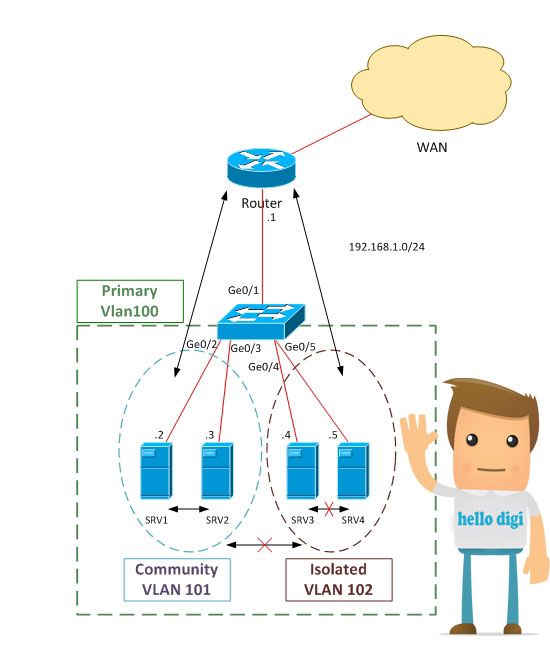

از کاربرد های PVLAN در Data Center ها و شبکه های Hosting است … سرور های متعددی را اجاره میدهند که سرورها تنها باید به روتر و Gateway يا Firewall شبکه دسترسی داشته باشند و در عین حال لازم نیست به هر سرور یک IP Subnet جداگانه اختصاص دهیم و Routing برقرار کنیم یا VLAN های متعدد را به Firewall و Gateway شبکه Trunk کنیم بلکه در لایه دو دستگاه ها را از هم جدا میکنیم.

لطفا کمی صبر کنید تا پلاگین ویدئو باز شود

PVLAN یا Private vlan

در برخی از مواقع جداسازی پایگاههای داده و یا سرورهای اصلی سازمان یک ضرورت است و این کار با روشهای مختلفی قابل انجام است. یکی از این روشها استفاده از تکنیک Private VLAN است. شرکت سیسکو تکنیک Private Vlan یا همان VLANهای خصوصی را روشی برای ایزوله سازی یا تفکیک پورتهای یکسان موجود در یک محدوده Broadcast همسان میداند. تکنیک Private Vlan دارای انواع متفاوتی است.

استفاده از تکنیک Private VLAN در سوئیچهای توزیع شده مجازی کاملا پشتیبانی میشود. شما میتوانید یک VLAN خصوصی از نوع Primary در سوئیچ توزیع شده مجازی تعریف نماید که همزمان امکان استفاده از آن در سوئیچهای واقعی شبکه نیز وجود داشته باشد. با این کار ترافیک ورودی به سوئیچ واقعی که از آن VLAN خاص استفاده میکند، به سوئیچ توزیع شده مجازی متصل خواهد شد و پس از آن بایستی یک VLAN خصوصی از نوع Secondary تعریف کنید تا بتوانید ترافیک شبکه را هر چه بیشتر تفکیک نماید. با انجام این مراحل با رسیدن ترافیک به میزبان ESXi سوئیچ توزیع شده مجازی با استفاده از VLANهای خصوصی Secondary که در ذیل به سه حالت آن اشاره خواهیم کرد به جداسازی مجدد ترافیک دریافتی اقدام میکند.

حالت Promiscuous (بی قاعده) در این شرایط این پورت قادر به برقراری ارتباط با تمامی کانالهای ارتباطی از جمله پورتهای Isolated و پورتهای Community در داخل یک VLAN خصوصی است و عموما دستگاهها و یا سرویسهایی را که تمامی ماشینهای مجازی یا کامپیوترهای شبکه بایستی به آن دسترسی داشته باشند در این حالت تنظیم میشوند.

حالت Isoltaed (ایزوله شده) این پورت از تمامی پورتهای دیگر که در VLAN خصوصی لایه 2 قرار دارند تفکیک یا ایزوله میشود و تنها پورتهای Promiscuous امکان دسترسی به آن را دارند. با استفاده از این VLAN خصوصی تمامی ترافیک شبکه به پورت Isolated بسته میشود و تنها به درخواستهایی که از پورت Promiscuous ارسال شده باشد پاسخ داده خواهد شد.

حالت Community (دستهای) در این حالت VLANهای خصوصی دستهای یا گروهی ایجاد میشوند یعنی گروهی از ماشینهای مجازی که به صورت دسته ای یا Community تنظیم شدهاند با یکدیگر ارتباط برقرار میکنند و امکان دسترسی آنها به ماشینهای مجازی که از پورتهای Promiscuous نیز استفاده میکنند امکان پذیر است. این روش نیز مانند سایر روشهای ذکر شده در بالا در لایه 2 اقدام به جدا سازی ترافیک کرده و اطلاعات را از دیگر کارتهای شبکه که بر روی یک VLAN خصوصی قرار دارند تفکیک میکند.

هر ماشین مجازی که در VLAN خصوصی از نوع Promiscuous قرار داشته باشد حتی قادر است تا با سایر ماشینهای مجازی که در VLANهای خصوصی دیگر قرار دارند ارتباط داشته باشد. ماشینهای مجازیی که در یک VLAN خصوصی از حالت Community قرار دارند میتوانند با دیگر ماشینهایی که در این دسته و ماشینهای موجود در VLAN خصوصی Promiscuous قرار دارند ارتباط داشته باشد. اما ماشینهای مجازی موجود در VLAN خصوصی Isolated قادر به برقراری ارتباط با دیگر ماشینهای مجازی از نوع Isolated یا Community نمیباشند و تنها میتوانند با ماشینهای مجازی موجود در VLAN خصوصی Promiscuous ارتباط برقرار کنند.

و اما یک سناریو خوب در مورد PVLAN

قبل از هر کاری باید مود درر vtp را به حالت TRANSPARENT ببریم زیرا pvlan در مود گفته شده قادر به کار خواهد بود.

!switch to Transparent mode

Switch-hellodigi(config)# vtp mode transparent

Setting device to VTP TRANSPARENT mode.

!Create Isolated VLAN

Switch-hellodigi(config)# vlan 102

Switch-hellodigi(config-vlan)# private-vlan isolated

!create community vlan

Switch-hellodigi(config)# vlan 101

Switch-hellodigi(config-vlan)#private-vlan community

!Create Primary VLAN and map with secondary vlans

Switch-hellodigi(config-vlan)# vlan 100

Switch-hellodigi(config-vlan)# private-vlan primary

Switch-hellodigi(config-vlan)# private-vlan association 101 102

تا الان پیکر بندی سوییچ به شرح زیر است :

vlan 100

private-vlan primary

private-vlan association 101 102

!

vlan 101

private-vlan community

vlan 102

private-vlan isolated

در این مرحله پورت promiscuous را ایجاد کرده و با سایر vlan ها map می کنیم

Switch-hellodigi(config)# interface ge0/1

Switch-hellodigi(config-if)# switchport mode private-vlan promiscuous

Switch-hellodigi(config-if)# switchport private-vlan mapping 100 101 102

! association of Ge0/2 and Ge0/3 ports with Primary and Secondary VLANS. According to our scenario Ge0/2 and Ge0/3 should be in community Vlan.

Switch-hellodigi(config)# interface range ge0/2-ge0/3

Switch-hellodigi(config-if)# switchport mode private-vlan host

Switch-hellodigi(config-if)# switchport private-vlan host-association 100 101

! association Ge0/4 and Ge0/5 ports with Primary and Secondary VLANS. According to our !scenario Ge0/4 and Ge0/ should be in Isolated Vlan.

Switch-hellodigi(config)# interface range ge0/4-ge0/5

Switch-hellodigi(config-if)# switchport mode private-vlan host

Switch-hellodigi(config-if)# switchport private-vlan host-association 100 102

Configuration is completed now so let’s see how the output looks like.

Switch-hellodigi# show interface status

Port Name Status Vlan Duplex Speed Type

Gi0/1 connected 100 a-full a-100 10/100BaseTX

Gi0/2 connected 100,101 a-full a-100 10/100/0BaseTX

Gi0/3 connected 100,101 a-full a-100 10/100BaseTX

Gi0/4 connected 100,102 a-full a-100 10/100BaseTX

Gi0/5 connected 100,102 a-full a-100 10/100BaseTX